- 1. Warum brauchen Unternehmen heute SASE?

- 2. Was ist SASE-Architektur?

- 3. Was sind die Komponenten von SASE?

- 4. Was sind die Anwendungsszenarien für SASE?

- 5. Welche Vorteile bietet SASE?

- 6. Was sind die potenziellen Herausforderungen bei der Implementierung von SASE?

- 7. Empfehlungen zur Auswahl eines SASE-Anbieters

- 8. Vorgehensweise bei einer erfolgreichen Implementierung von SASE in 6 Schritten

- 9. Was sind die häufigsten Mythen rund um SASE?

- 10. Zusammenarbeit von SASE mit ergänzenden Technologien

- 11. Vergleich von SASE mit anderen Sicherheits- und Technologielösungen

- 12. Was ist die Geschichte von SASE?

- 13. FAQs zu SASE

- Warum brauchen Unternehmen heute SASE?

- Was ist SASE-Architektur?

- Was sind die Komponenten von SASE?

- Was sind die Anwendungsszenarien für SASE?

- Welche Vorteile bietet SASE?

- Was sind die potenziellen Herausforderungen bei der Implementierung von SASE?

- Empfehlungen zur Auswahl eines SASE-Anbieters

- Vorgehensweise bei einer erfolgreichen Implementierung von SASE in 6 Schritten

- Was sind die häufigsten Mythen rund um SASE?

- Zusammenarbeit von SASE mit ergänzenden Technologien

- Vergleich von SASE mit anderen Sicherheits- und Technologielösungen

- Was ist die Geschichte von SASE?

- FAQs zu SASE

Was ist SASE (Secure Access Service Edge)? | Ein Leitfaden für Anfänger

- Warum brauchen Unternehmen heute SASE?

- Was ist SASE-Architektur?

- Was sind die Komponenten von SASE?

- Was sind die Anwendungsszenarien für SASE?

- Welche Vorteile bietet SASE?

- Was sind die potenziellen Herausforderungen bei der Implementierung von SASE?

- Empfehlungen zur Auswahl eines SASE-Anbieters

- Vorgehensweise bei einer erfolgreichen Implementierung von SASE in 6 Schritten

- Was sind die häufigsten Mythen rund um SASE?

- Zusammenarbeit von SASE mit ergänzenden Technologien

- Vergleich von SASE mit anderen Sicherheits- und Technologielösungen

- Was ist die Geschichte von SASE?

- FAQs zu SASE

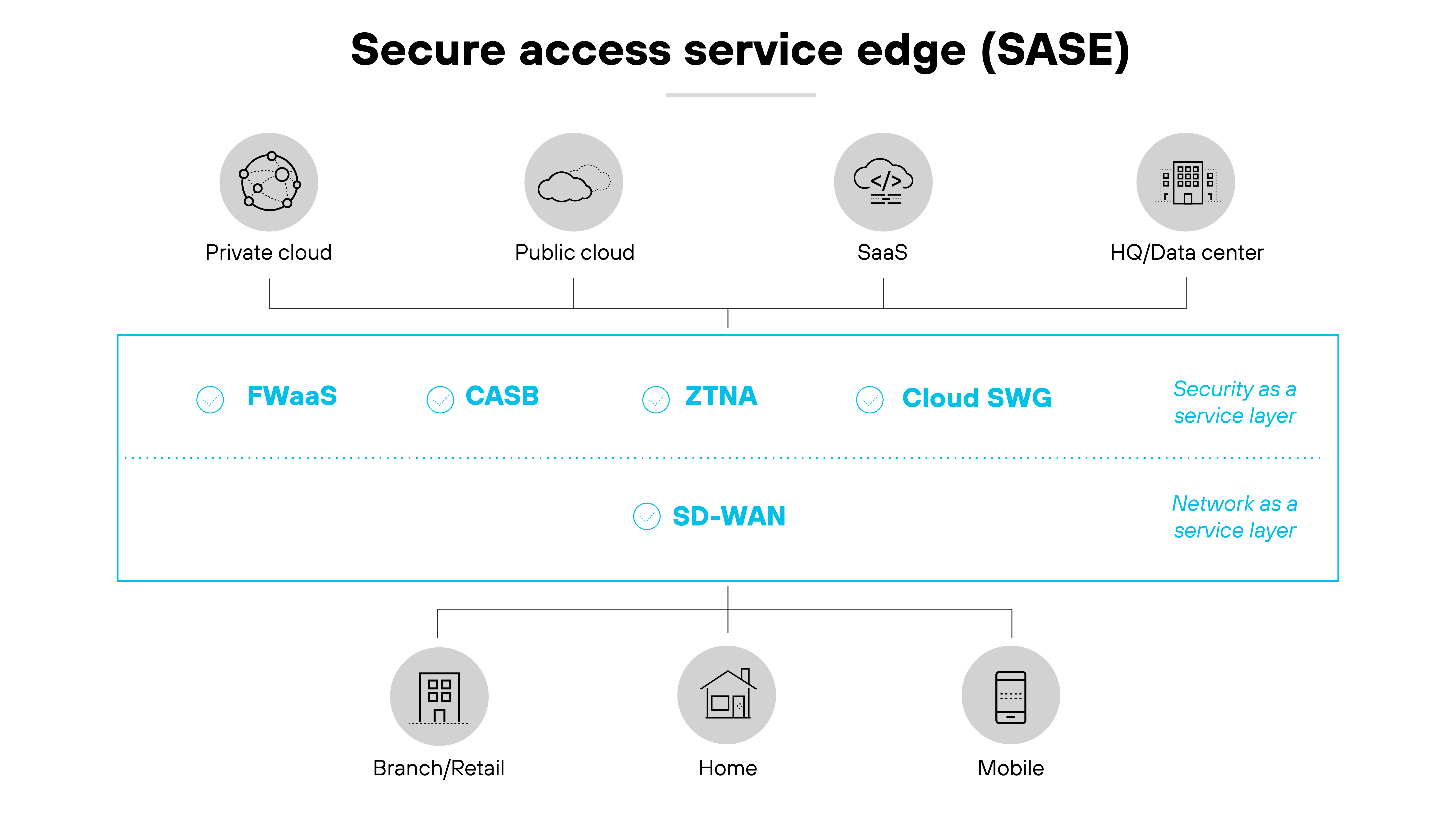

Secure Access Service Edge (SASE) ist eine cloudnative Architektur, die SD-WAN mit Sicherheitsfunktionen wie SWG, CASB, FWaaS und ZTNA in einer einzigen Lösung konsolidiert.

Durch die Konsolidierung von Netzwerk- und Sicherheitsfunktionen in einem einzigen, in der Cloud bereitgestellten Service vereinfacht SASE das Netzwerkmanagement und verbessert die Sicherheit.

Die Architektur unterstützt die dynamischen Anforderungen moderner Organisationen, indem sie skalierbaren, einheitlichen Zugriff und Schutz für verteilte Umgebungen bietet.

Warum brauchen Unternehmen heute SASE?

Unternehmen bewegen sich heute in einer ganz anderen Landschaft als in den traditionellen, zentralisierten IT-Umgebungen der Vergangenheit.

Aus diesem Grund wurde das SASE-Framework (Secure Access Service Edge) entwickelt, um den modernen Anforderungen an Sicherheit und Konnektivität gerecht zu werden.

Deshalb brauchen Unternehmen SASE heute mehr denn je:

Secure Access Service Edge ist die Antwort auf die Dezentralisierung, die durch die zunehmende Nutzung der Cloud, den mobilen Zugriff und die Telearbeit entsteht.

Dies bedeutet, dass sowohl Daten als auch Benutzer nicht mehr auf das Büro beschränkt sind. Dies hat dazu geführt, dass herkömmliche Modelle, die sich auf Perimetersicherheit stützen, weniger effektiv sind.

SASE integriert umfassende Sicherheitsdienste direkt in die Netzwerk-Fabric. Das bedeutet, dass die Sicherheitsteams jede Zugriffsanfrage unabhängig von ihrem Ursprung sicher und effizient verwalten können.

Plus: Die Integration von Sicherheitsfunktionen innerhalb des SASE-Frameworks ermöglicht es Unternehmen, ihre Sicherheitsrichtlinien einheitlicher zu verwalten.

Ein einheitlicher Ansatz vereinfacht den Verwaltungsaufwand.

Ganz zu schweigen davon, dass durch konsistente Echtzeit-Bedrohungsprävention und Datenschutz in allen Umgebungen die Sicherheit erhöht wird.

Der digitale Wandel in Organisationen wird weitergehen. Und die Flexibilität und Skalierbarkeit von SASE machen es für den Schutz verteilter Ressourcen unverzichtbar.

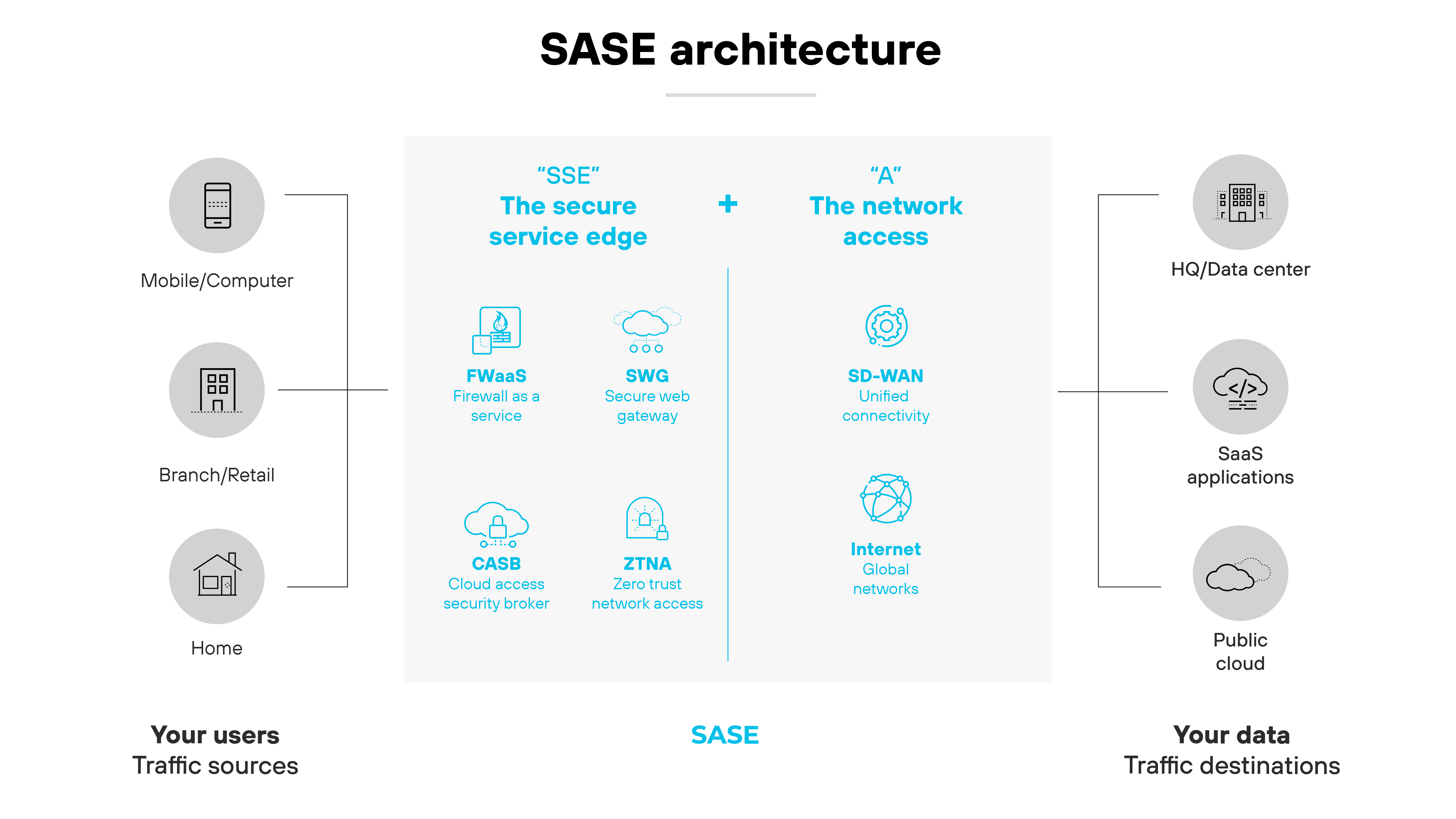

Was ist SASE-Architektur?

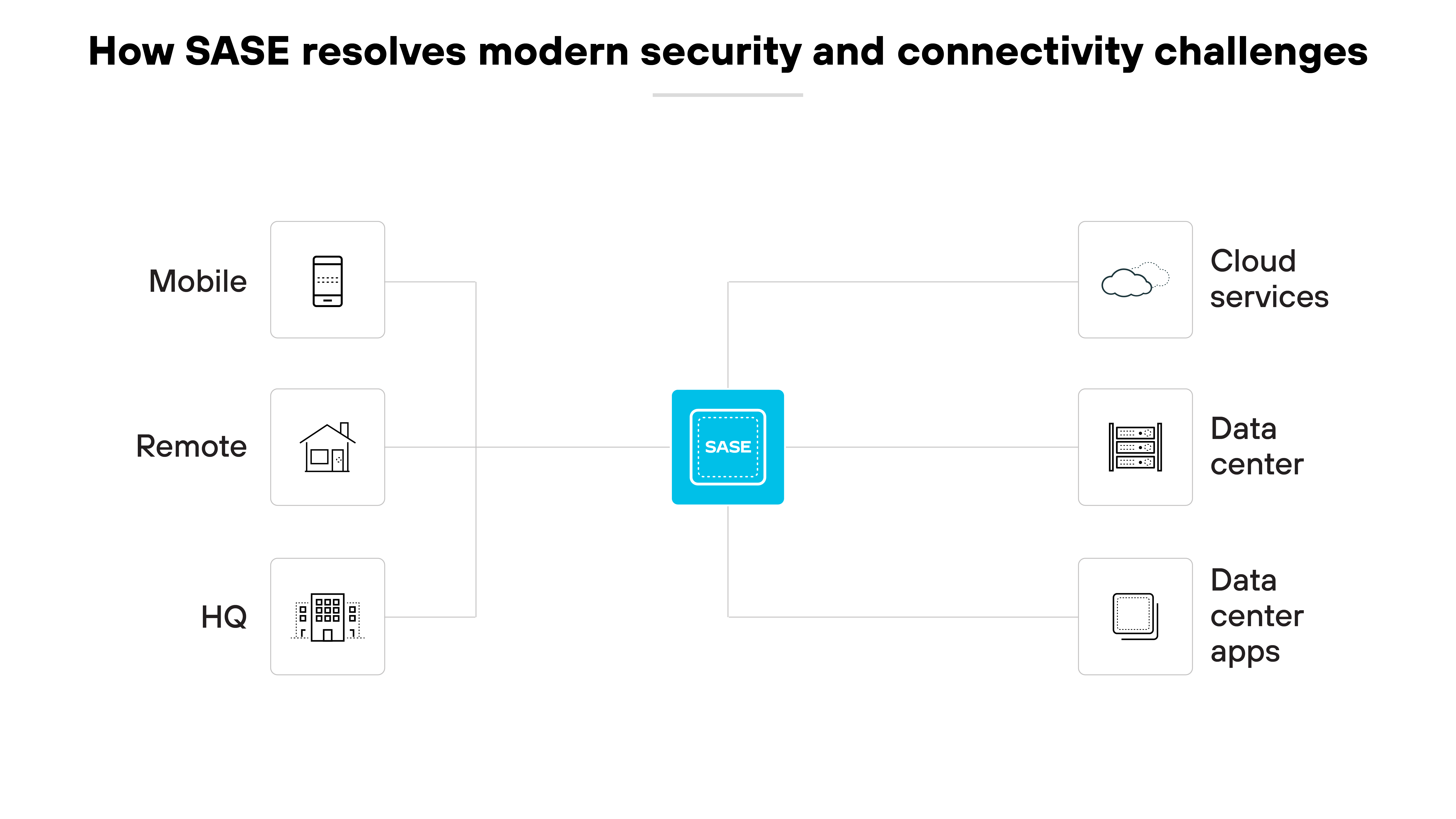

Wie wir bereits festgestellt haben, kombiniert die SASE-Architektur (Secure Access Service Edge) Netzwerk- und Security-as-a-Service-Funktionen in einem einzigen, von der Cloud bereitgestellten Dienst am Netzwerkrand.

Zum Beispiel so:

Die SASE-Architektur ermöglicht es einer Organisation, verteilte Remote- und Hybrid-Benutzer automatisch zu unterstützen, indem sie sie mit nahe gelegenen Cloud-Gateways verbindet - im Gegensatz zum Rücktransport des Datenverkehrs zu den Rechenzentren des Unternehmens.

Außerdem bietet es einen konsistenten, sicheren Zugriff auf alle Anwendungen. In der Zwischenzeit behalten die Sicherheitsteams den vollen Überblick und prüfen den Datenverkehr über alle Ports und Protokolle.

Das Modell vereinfacht das Management radikal und reduziert die Komplexität, was zwei der Hauptziele von Secure Access Service Edge sind.

Es verwandelt den Perimeter in einen Satz konsistenter cloudbasierter Funktionen, die überall und jederzeit bereitgestellt werden können, wenn sie benötigt werden. Und das ist eine weitaus effizientere Alternative zur Einrichtung eines Perimeters um das Rechenzentrum mit einer Sammlung von unterschiedlichen, punktuellen Sicherheitsanwendungen.

Und da Secure Access Service Edge cloudbasiert ist, ermöglicht SASE ein dynamischeres, leistungsfähigeres Netzwerk. Ein Netzwerk, das sich an veränderte Geschäftsanforderungen, die sich entwickelnde Bedrohungslandschaft und neue Innovationen anpasst.

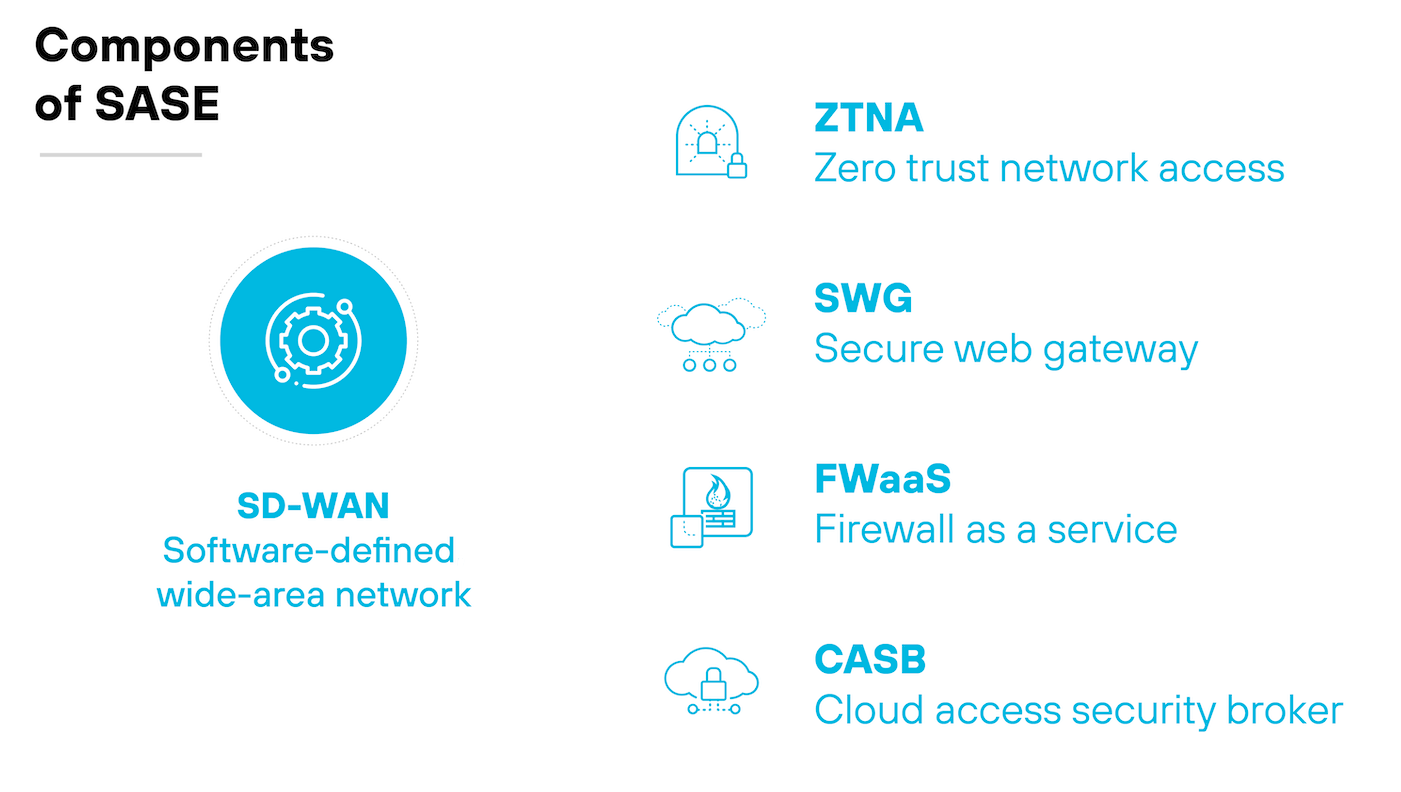

Fünf wesentliche Technologien sind für die sichere Bereitstellung von Secure Access Service Edge von grundlegender Bedeutung:

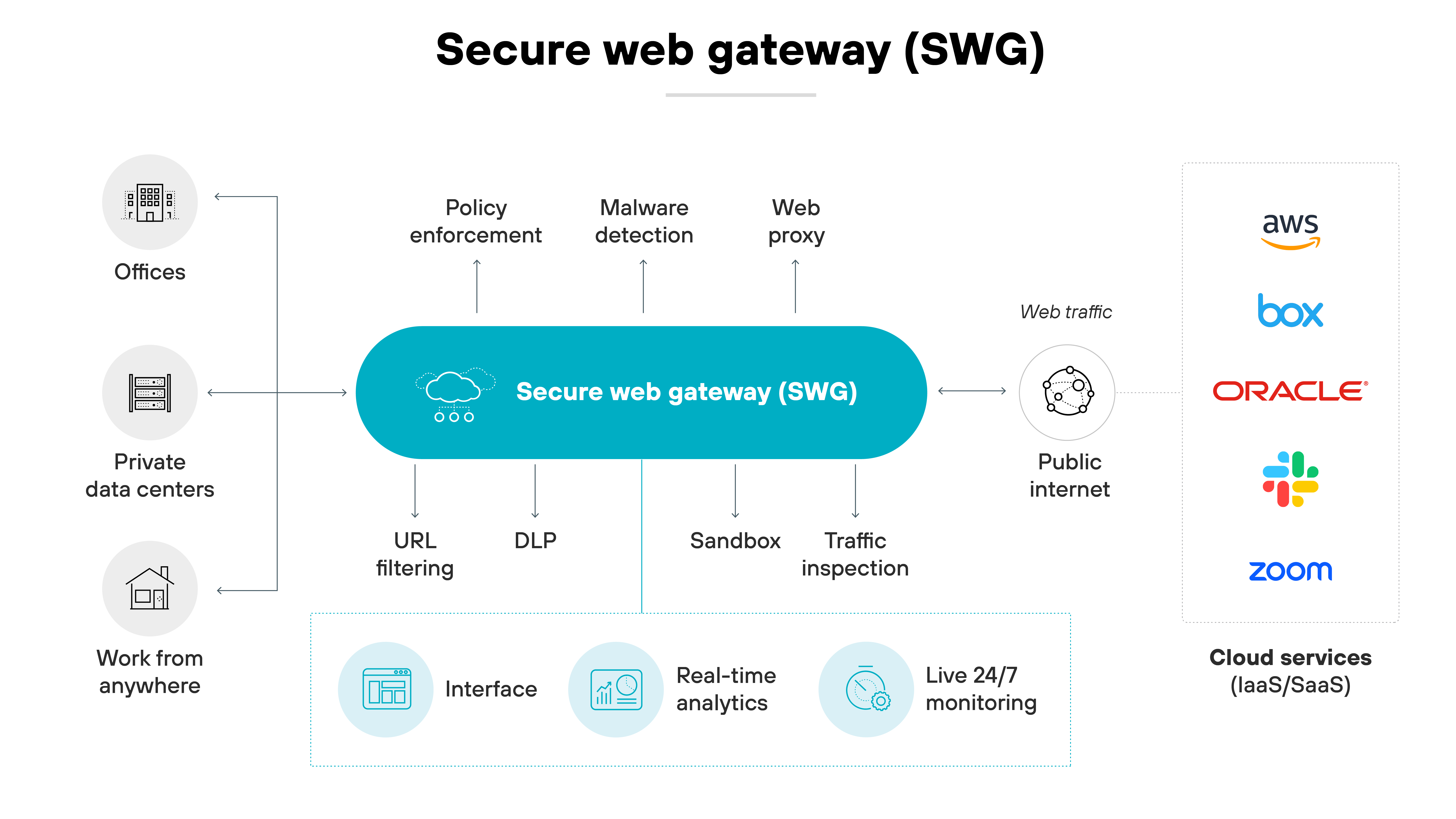

Sicheres Webgateway (SWG)

Firewall-as-a-Service (FWaaS)

Cloud Access Security Broker (CASB)

Zero-Trust-Netzwerkzugriff (ZTNA)

Softwaredefiniertes Wide Area Network (SD-WAN)

Sicheres Webgateway (SWG)

Das sichere Webgateway (SWG) bietet URL-Filterung, SSL-Entschlüsselung, Anwendungskontrolle sowie Bedrohungserkennung und -prävention für Websitzungen von Benutzern.

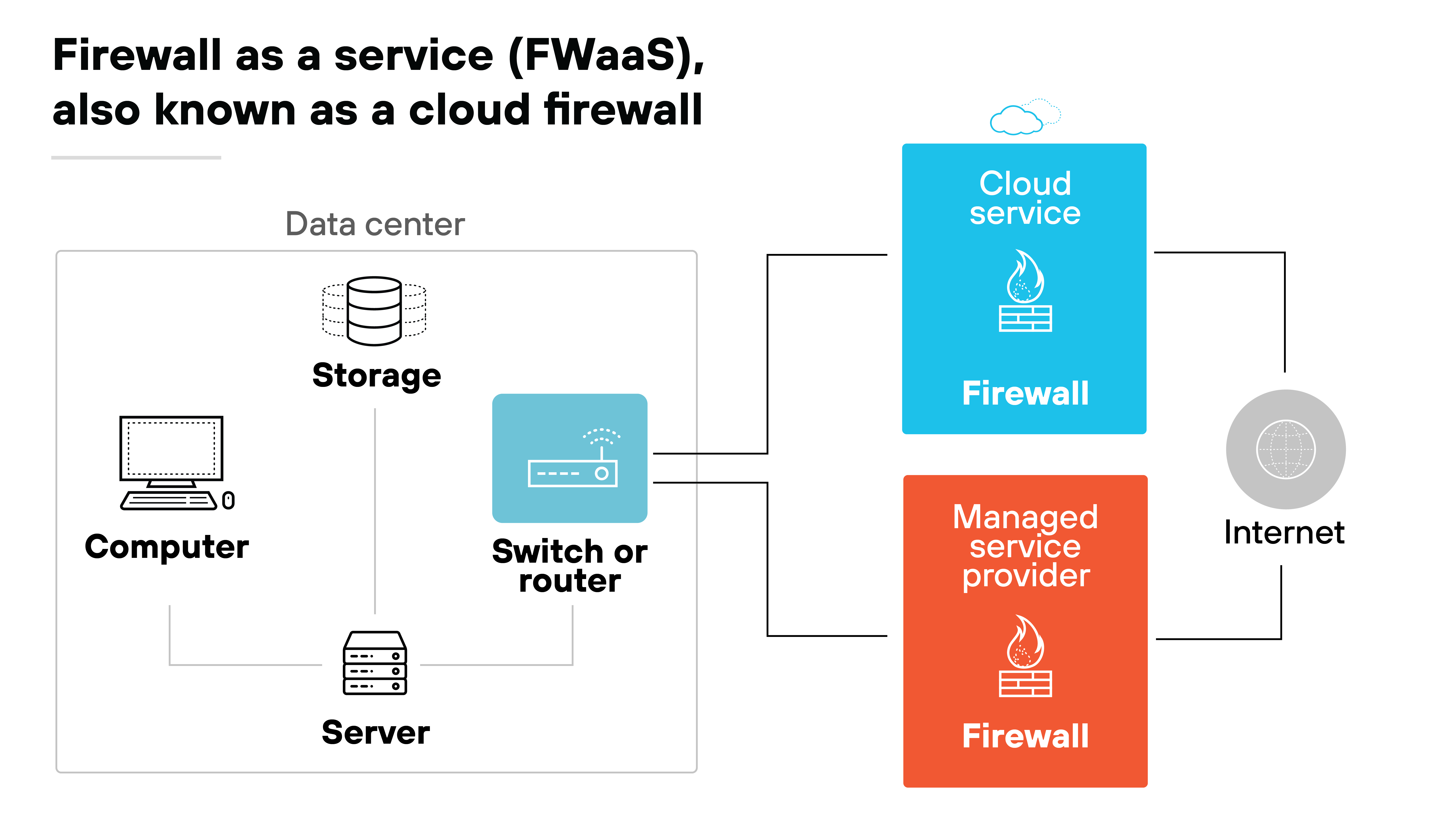

Firewall-as-a-Service (FWaaS)

FWaaS stellt eine cloudnative Firewall der nächsten Generation bereit, die erweiterte Prüfung auf Layer 7, Zugriffskontrolle, Bedrohungserkennung und -prävention sowie weitere Sicherheitsdienste bietet.

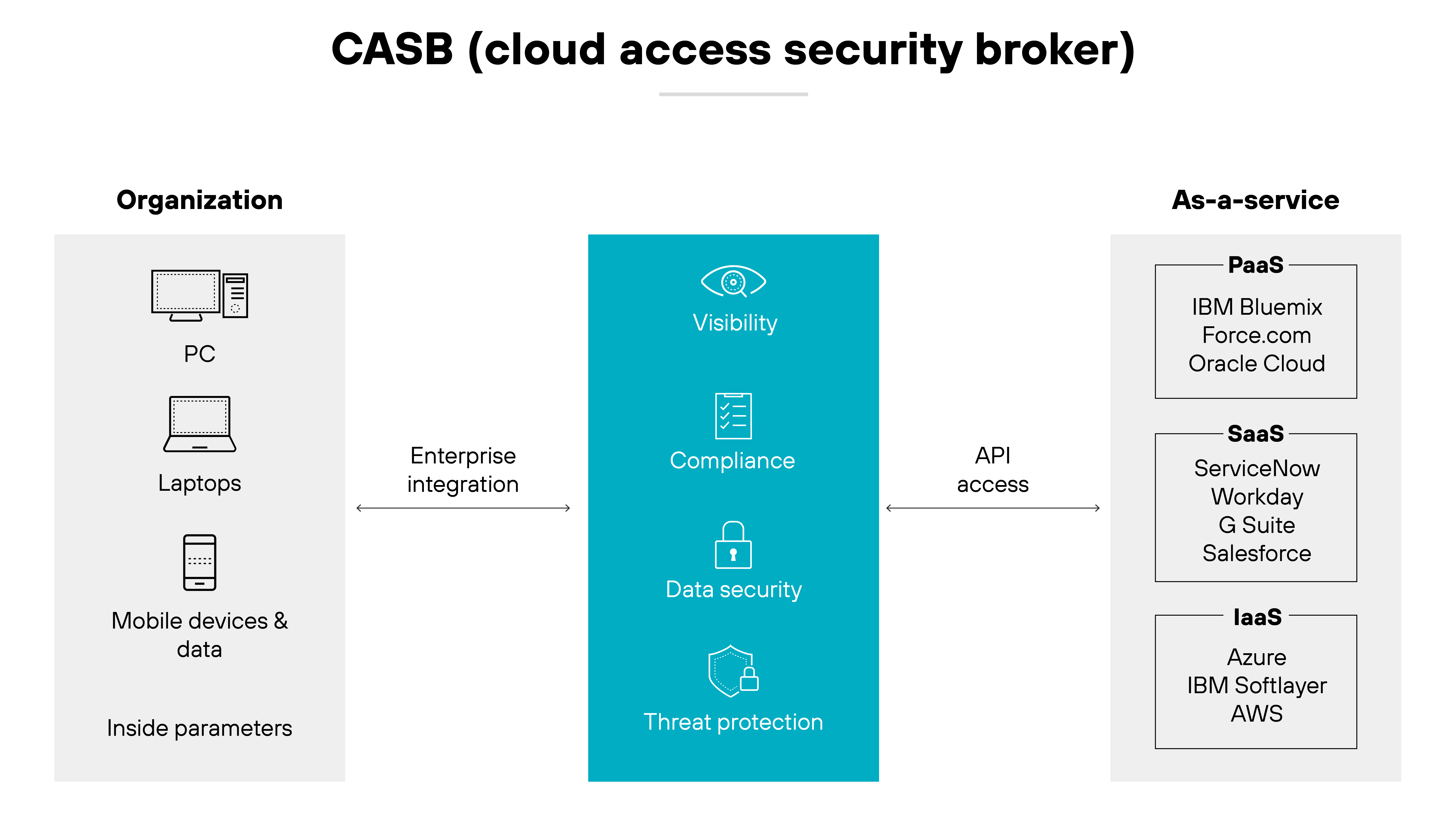

Cloud Access Security Broker (CASB)

Ein Cloud Access Security Broker (CASB) überwacht zugelassene und nicht zugelassene SaaS-Anwendungen und bietet Malware- und Bedrohungserkennung.

Als Teil einer DLP-Lösung gewährleistet er die Transparenz und Kontrolle von sensiblen Daten in SaaS-Repositorys.

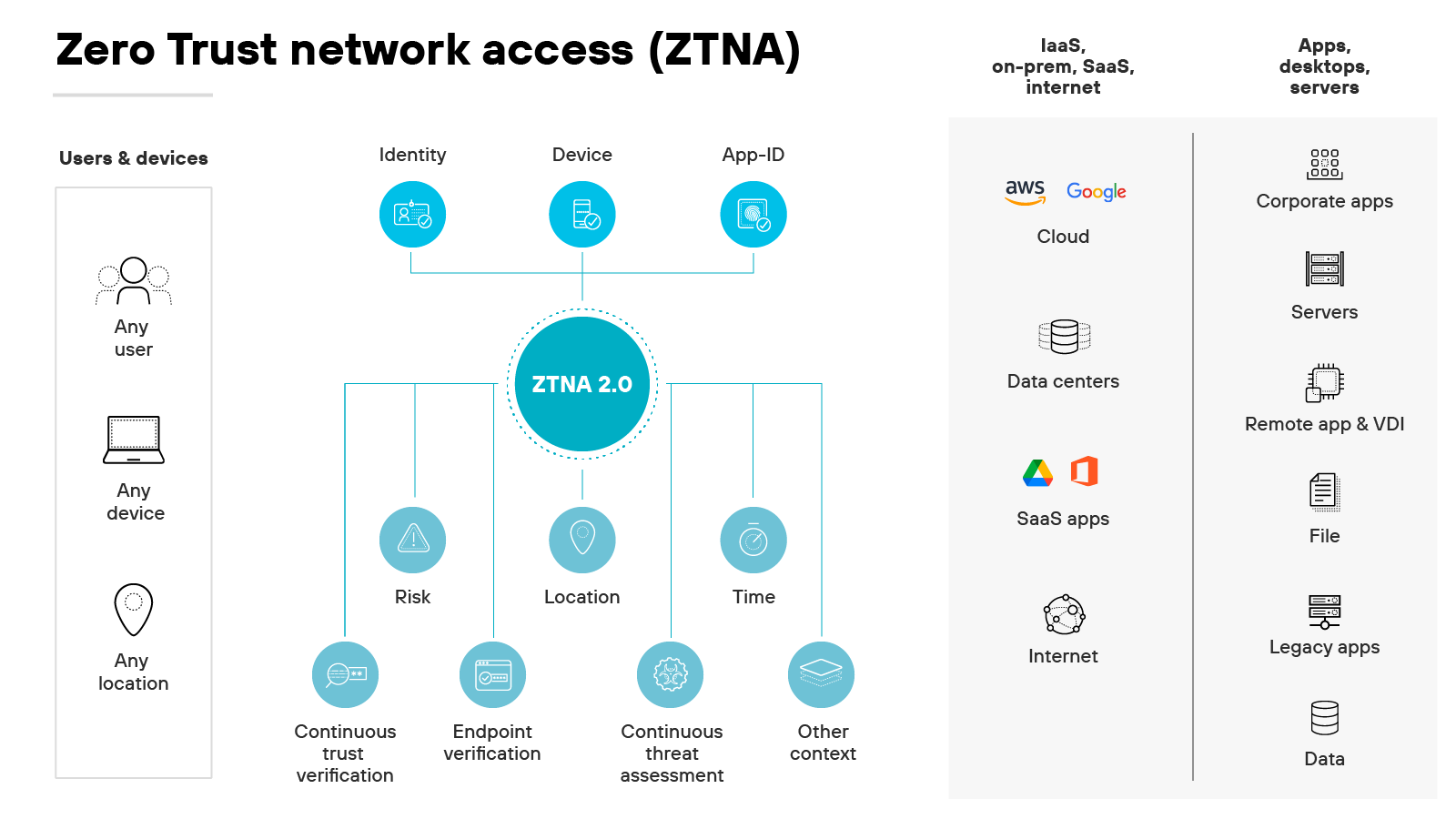

Zero-Trust-Netzwerkzugriff (ZTNA)

Zero-Trust-Netzwerkzugriff (ZTNA) bietet kontinuierliche Überprüfungs- und Inspektionsmöglichkeiten.

Diese Technologie bietet eine identitäts- und anwendungsbasierte Durchsetzung von Richtlinien für den Zugriff auf sensible Daten und Anwendungen einer Organisation.

SD-WAN

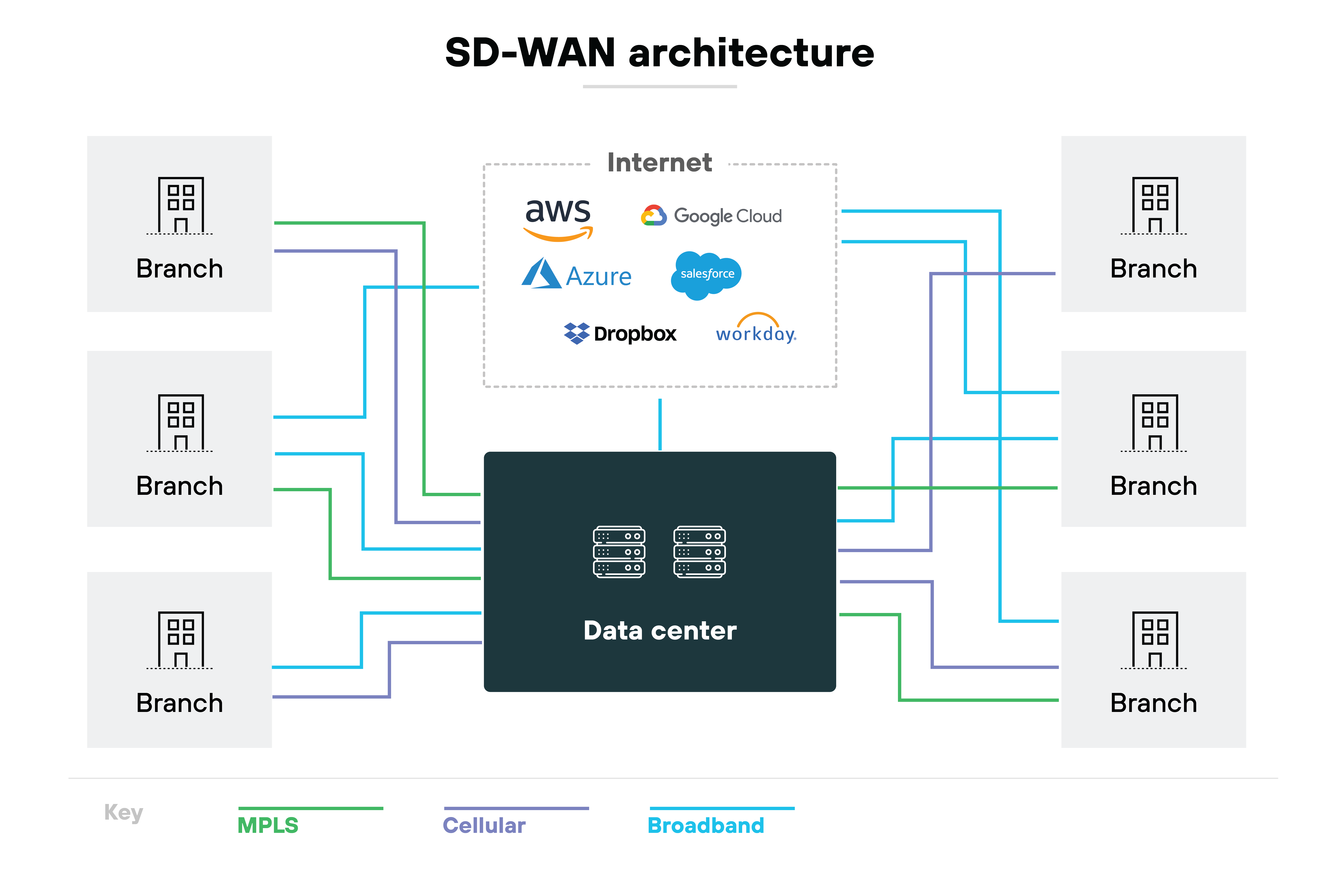

Ein SD-WAN bietet ein von der zugrundeliegenden Hardware entkoppeltes Overlay-Netzwerk, das einen flexiblen, sicheren Datenverkehr zwischen den Standorten und direkt zum Internet ermöglicht.

Was sind die Anwendungsszenarien für SASE?

Zu den wichtigsten Anwendungsszenarien von SASE gehören:

Unterstützung hybrider Belegschaften

Anbindung und Sicherung von Filialen und Einzelhandelsstandorten

Unterstützung von Cloud- und digitalen Initiativen

Weltweite Konnektivität

MPLS-Migration zu SD-WAN

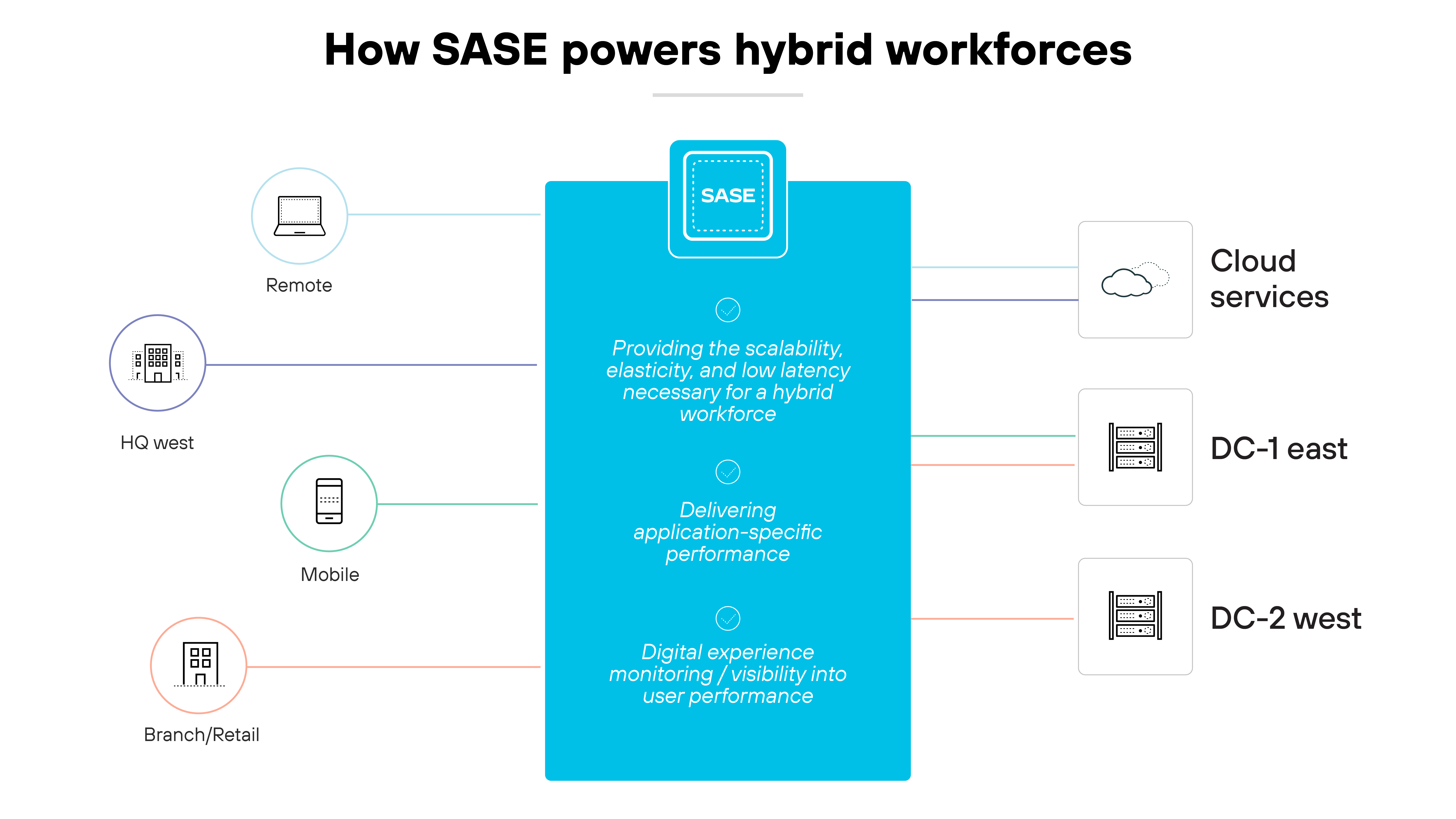

Unterstützung hybrider Belegschaften

Für hybride Arbeitskräfte ist ein kohärenter Ansatz für Netzwerkleistung und -sicherheit unerlässlich.

Eine Secure Access Service Edge-Architektur legt den Schwerpunkt auf Skalierbarkeit, Elastizität und niedrige Latenzzeiten und entspricht damit genau diesem Bedarf.

Das cloudbasierte Framework ist für die Bereitstellung anwendungsspezifischer Leistung optimiert. Die integrierte Überwachung der digitalen Benutzererfahrung (Digital Experience Monitoring, DEM) bietet darüber hinaus einen präzisen Überblick über alle Faktoren, die die Benutzerleistung beeinflussen.

Der Hauptvorteil von SASE liegt in der Verschmelzung von Netzwerk- und Sicherheitsfunktionen. Diese Kombination verbessert die Überwachung und Erkennung von Bedrohungen und schließt gleichzeitig Sicherheitslücken.

Das Ergebnis ist eine optimierte Netzwerkverwaltung mit vereinfachtem Management.

Aus diesem Grund ist Secure Access Service Edge ein enorm wichtiges Tool zur Unterstützung einer hybriden Arbeitsumgebung.

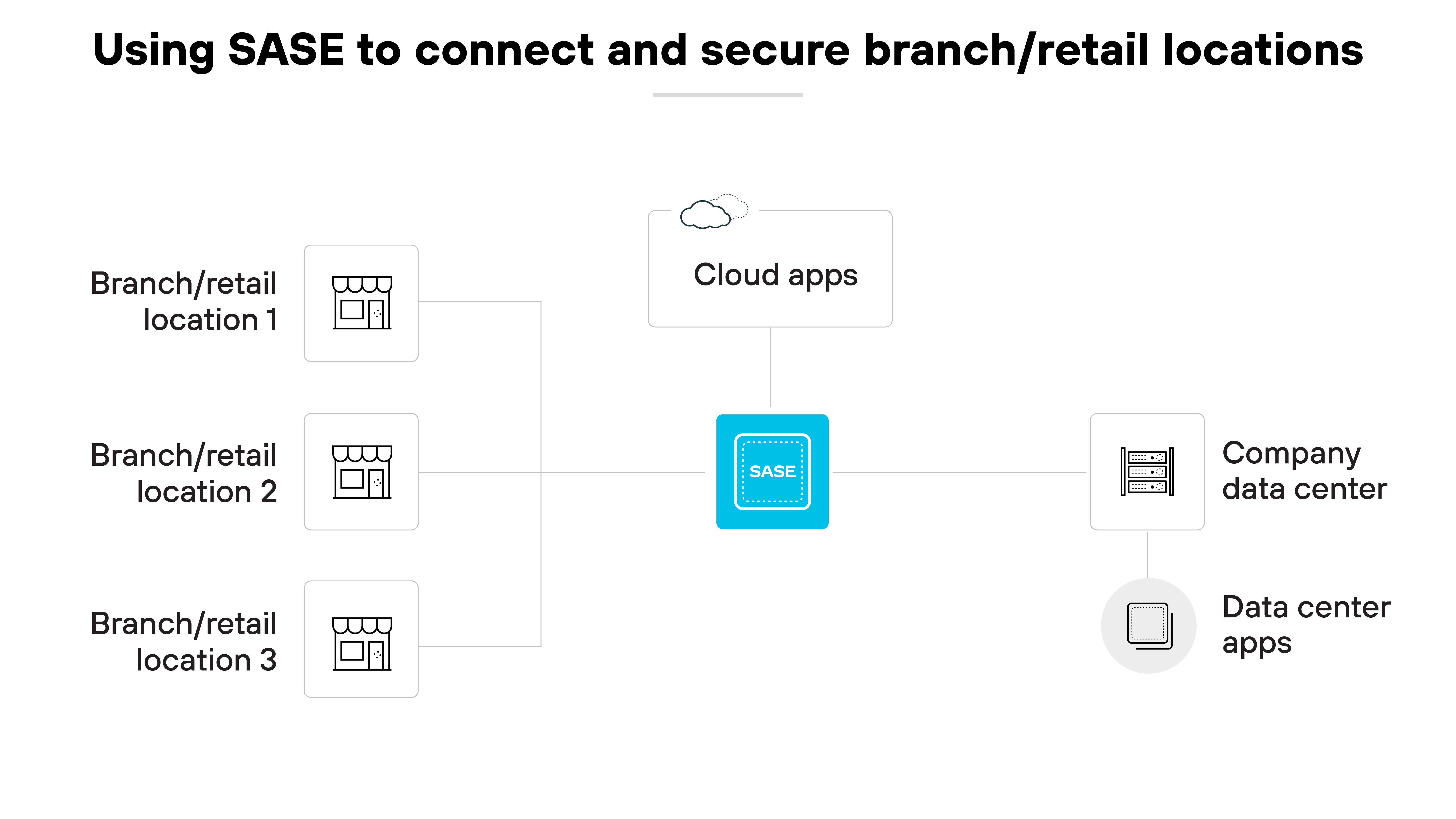

Anbindung und Sicherung von Filialen und Einzelhandelsstandorten

Das SASE-Modell ist für Unternehmen, die SaaS- und Public-Cloud-Dienste nutzen, von entscheidender Bedeutung, da es Leistungs- und Sicherheitsanforderungen erfüllt.

Durch den Einsatz von Next-Generation SD-WAN optimiert Secure Access Service Edge die Bandbreite und gewährleistet dynamische Sicherheit und übertrifft damit herkömmliche Ansätze für Rechenzentren.

Und auch hier garantiert die Integration von DEM eine verbesserte Benutzererfahrung.

Secure Access Service Edge reduziert auch die Kosten für Netzwerk und Sicherheit. Und optimiert das Anbietermanagement.

Plus: Secure Access Service Edge stärkt die Datensicherheit für Zweigstellen und Remotestandorte, indem es einheitliche Richtlinien durchsetzt, das Management vereinfacht und Zero Trust anwendet.

Das bedeutet, dass Anwendungen und Daten sicher sind, unabhängig davon, wo sie sich befinden.

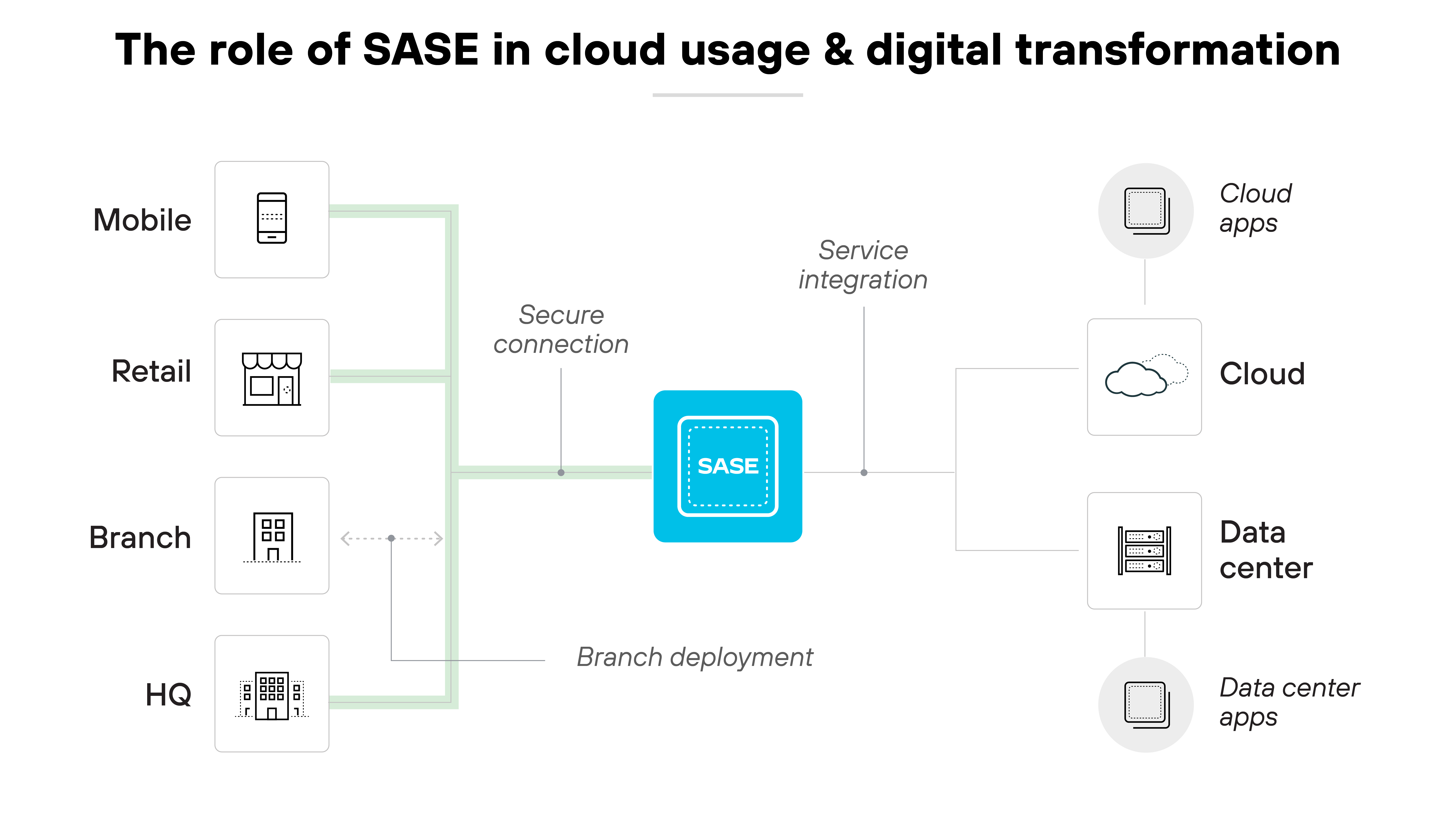

Unterstützung von Cloud- und digitalen Initiativen

SASE ist für Cloud- und digitale Transformation von zentraler Bedeutung. Und da Unternehmen zunehmend auf SaaS setzen, wird eine nahtlose und sichere Konnektivität immer wichtiger.

Dank der Konsolidierung der Sicherheit beseitigt Secure Access Service Edge die Einschränkungen hardwarebasierter Ansätze. Das bedeutet integrierte Dienste und optimierte Zweigstellenbereitstellungen.

Auch: Advanced SD-WAN-Techniken erweitern die Bandbreite und bieten tiefere Einblicke in das Netzwerk. Und das führt zu einer verbesserten Betriebs- und Anwendungsleistung.

Außerdem verbessern KI- und ML-basierte Sicherheitsfunktionen die Erkennung von Bedrohungen erheblich.

Dynamische Firewalls bieten einen umfassenden Ansatz für die Inhaltsanalyse.

Und sichere Protokolle ermöglichen eine anspruchsvolle Verwaltung der Datenströme von IoT-Geräten.

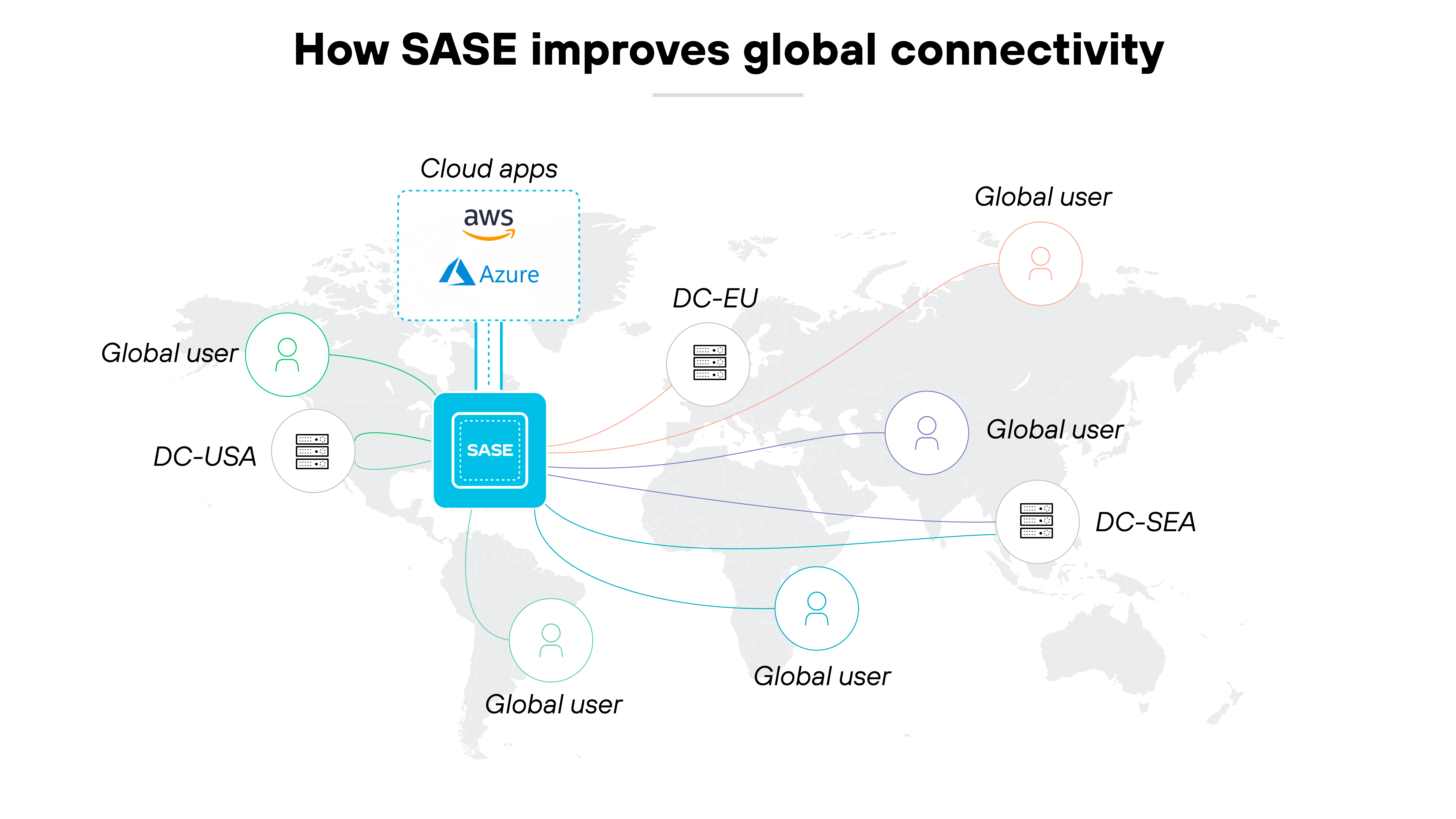

Weltweite Konnektivität

SASE verbessert die weltweite Konnektivität. Diese Architektur ist so konzipiert, dass die Benutzer direkt mit einem globalen Netzwerk verbunden sind und der Datenverkehr nicht über zentrale Rechenzentren geleitet werden muss.

Dieser Ansatz verringert die Latenzzeiten und verbessert die Zugriffsgeschwindigkeiten. Das Ergebnis: Organisationen profitieren von einer nahtlosen Verbindung für Benutzer auf der ganzen Welt.

Grundsätzlich stützt sich Secure Access Service Edge auf ein verteiltes Netzwerk aus cloudbasierten Point-of-Presence-Knoten (PoPs). Diese PoPs befinden sich an strategisch günstigen Standorten auf der ganzen Welt. Die Benutzer stellen eine Verbindung zum nächstgelegenen PoP her und minimieren so die Entfernung, die die Daten zurücklegen müssen.

Diese Konfiguration beschleunigt die Konnektivität und ermöglicht eine einheitliche Leistung und Zuverlässigkeit des Netzwerks an allen Standorten.

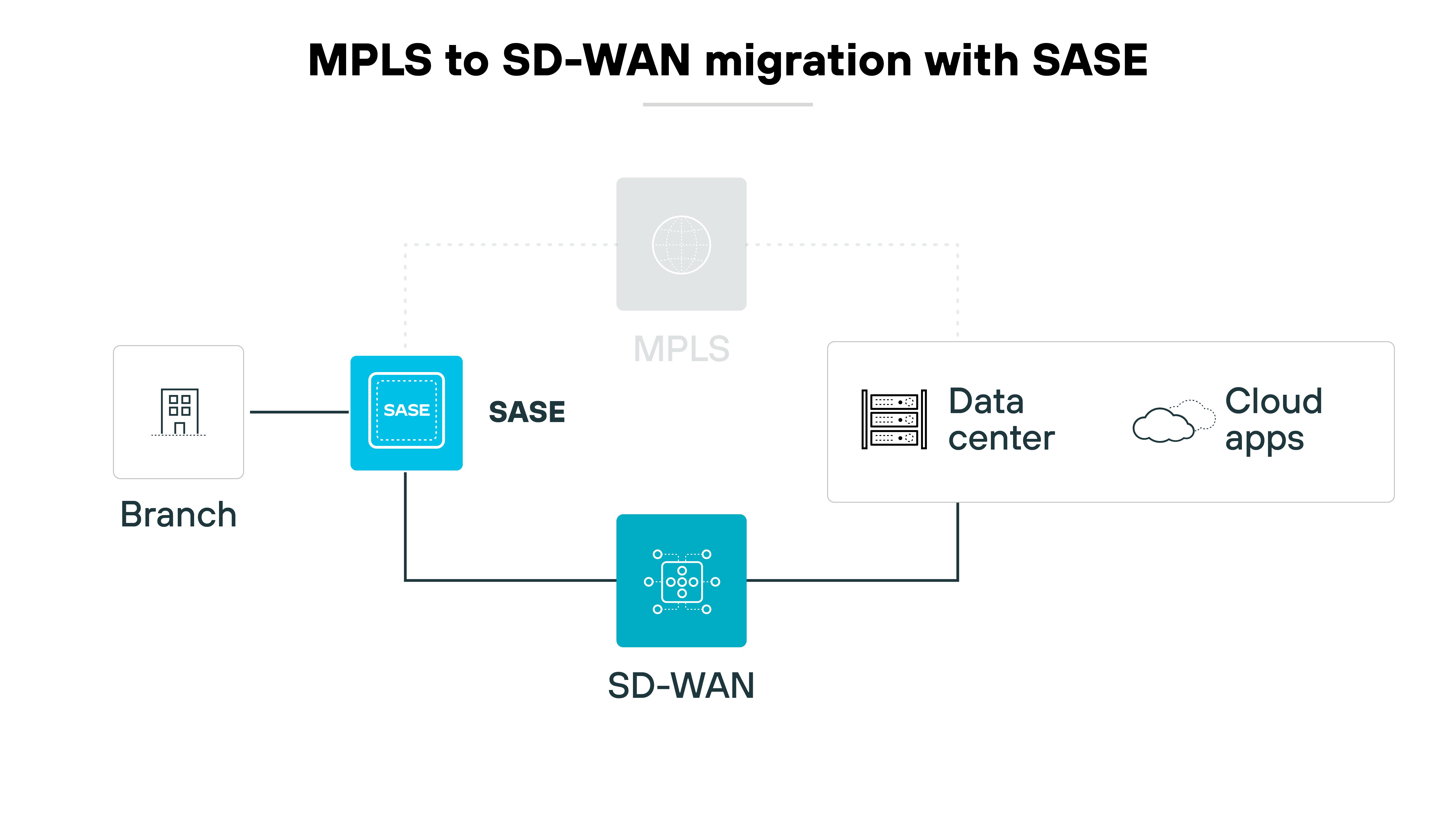

MPLS-Migration zu SD-WAN

Die Migration von MPLS zu SD-WAN über SASE ist für viele Organisationen ein strategischer Schritt.

Das sind die Gründe:

Herkömmliche MPLS-Netzwerke sind für ihre hohen Kosten und ihre Unflexibilität bekannt. Sie erfordern hohe Investitionen und lange Einführungszeiten, die die Flexibilität und Skalierbarkeit einer Organisation beeinträchtigen können.

Glücklicherweise bietet Secure Access Service Edge einen effizienten Weg von MPLS zu einer skalierbaren, kostengünstigen SD-WAN-Architektur.

So geht‘s:

Durch die Nutzung des Internets werden sichere und leistungsfähige Netzverbindungen geschaffen.

Die Migration ermöglicht die Nutzung von Breitband-Internetverbindungen, die wesentlich kostengünstiger und flexibler sind als MPLS-Verbindungen.

Sobald sich eine Organisation mit der SASE-Architektur verbindet, profitiert sie sofort von der höheren Flexibilität des Netzwerks und der verbesserten Ausfallsicherheit.

Das liegt daran, dass dadurch die Leistung optimiert und der Durchsatz für On-Premises-Anwendungen und Cloud-Dienste maximiert wird.

Auch der Bereitstellungsprozess ist im Vergleich zum herkömmlichen MPLS schneller und einfacher und dauert in der Regel nur wenige Tage oder sogar Stunden.

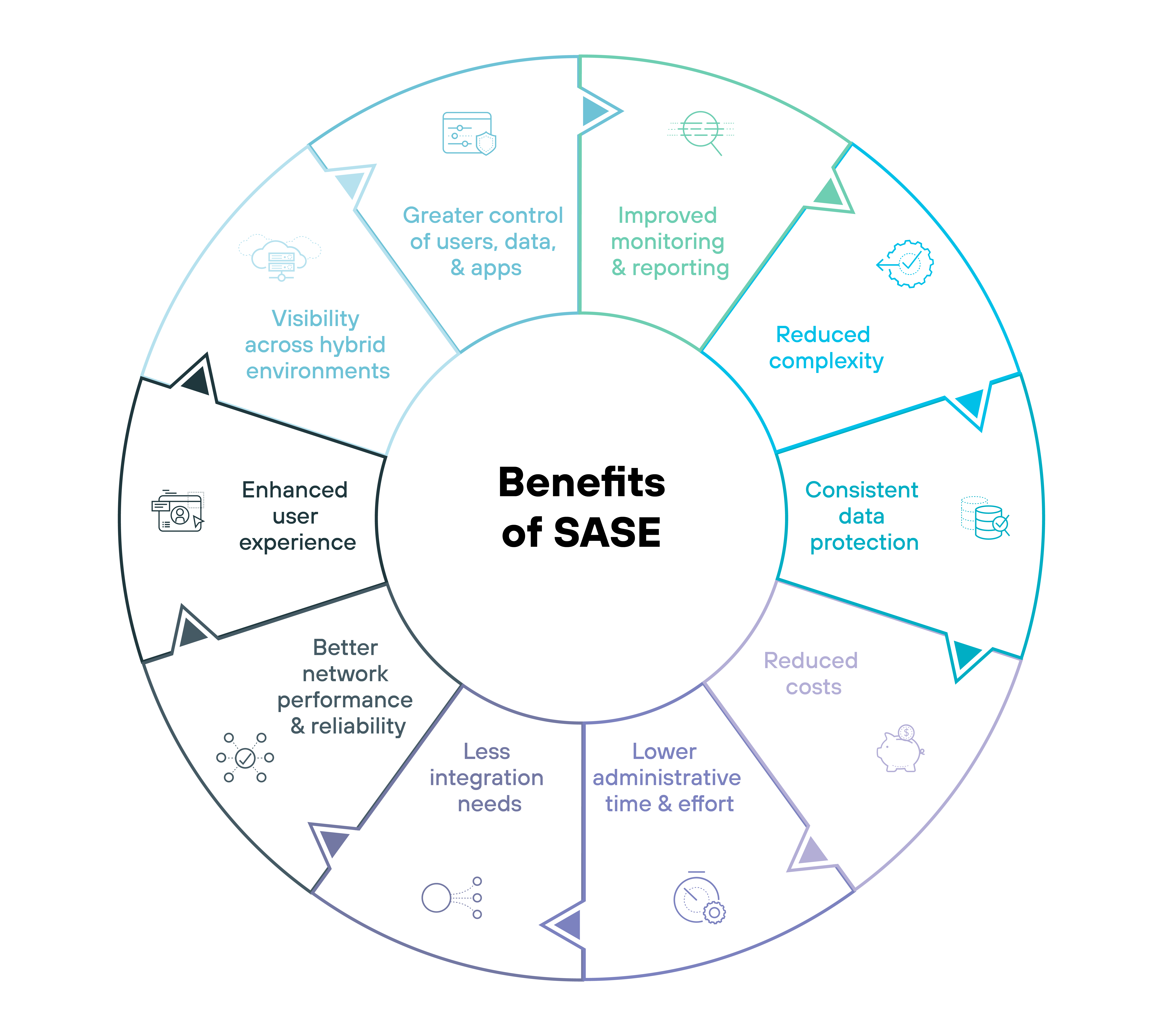

Welche Vorteile bietet SASE?

Transparenz für alle Hybrid-Umgebungen: SASE bietet Transparenz für hybride Unternehmensnetzwerkumgebungen, einschließlich Rechenzentren, Hauptniederlassungen, Zweigstellen und Remotestandorte sowie öffentliche und private Clouds. Diese Transparenz erstreckt sich auf alle Benutzer, Daten und Anwendungen, die über eine zentrale Konsole zugänglich sind.

Bessere Kontrolle über Benutzer, Daten und Anwendungen: Durch die Klassifizierung des Datenverkehrs auf der Anwendungsebene (Layer 7) erübrigt sich bei Secure Access Service Edge eine komplexe Recherche mit Zuordnung zwischen Ports und Anwendungen, was einen klaren Einblick in die Anwendungsnutzung ermöglicht und die Kontrolle verbessert.

Verbesserte Überwachung und Berichterstellung: Secure Access Service Edge konsolidiert die Überwachung und Berichterstellung in einer Plattform. Durch diese Vereinheitlichung können Netzwerk- und Sicherheitsteams Ereignisse und Warnmeldungen effektiver korrelieren, die Problemdiagnose und -behebung optimieren und die Incident-Response-Prozesse beschleunigen.

Weniger Komplexität: SASE vereinfacht die Netzwerk- und Sicherheitsprozesse, indem es den eigentlichen Betrieb in die Cloud verlagert und so die betriebliche Komplexität und die Kosten reduziert, die mit der Wartung von Mehrpunktlösungen verbunden sind.

Konsistenter Datenschutz: Secure Access Service Edge legt den Schwerpunkt auf konsistenten Datenschutz an allen Edge-Standorten, indem es die Datenschutzrichtlinien optimiert und Probleme wie blinde Flecken und Richtlinieninkonsistenzen beseitigt.

Kosteneinsparungen: Secure Access Service Edge ermöglicht es Organisationen, ihren Netzwerk- und Sicherheits-Stack kostengünstig auf alle Standorte auszudehnen und so die langfristigen Verwaltungs- und Betriebskosten zu senken.

Weniger administrativer Zeit- und Ressourcenaufwand: Die Verwaltung über eine zentrale Konsole, die SASE bietet, reduziert den Verwaltungsaufwand und verringert den Zeit- und Arbeitsaufwand für die Schulung und Bindung von Netzwerk- und Sicherheitspersonal.

Weniger Integrationsbedarf: Durch die Kombination mehrerer Netzwerk- und Sicherheitsfunktionen in einer einheitlichen, in der Cloud bereitgestellten Lösung macht Secure Access Service Edge komplexe Integrationen zwischen verschiedenen Produkten unterschiedlicher Anbieter überflüssig.

Höhere Leistung und Zuverlässigkeit des Netzwerks: SASE verbessert die Leistung und Zuverlässigkeit des Netzwerks durch die Integration von SD-WAN-Funktionen, die Lastausgleich, Aggregation und Failover-Konfigurationen für verschiedene Verbindungen unterstützen.

- Verbesserte Benutzererfahrung: Die Überwachung der digitalen Benutzererfahrung (Digital Experience Monitoring, DEM), die durch Secure Access Service Edge ermöglicht wird, optimiert den Betrieb und verbessert die Benutzererfahrung an allen Standorten, ohne dass zusätzliche Software oder Hardware installiert werden muss.

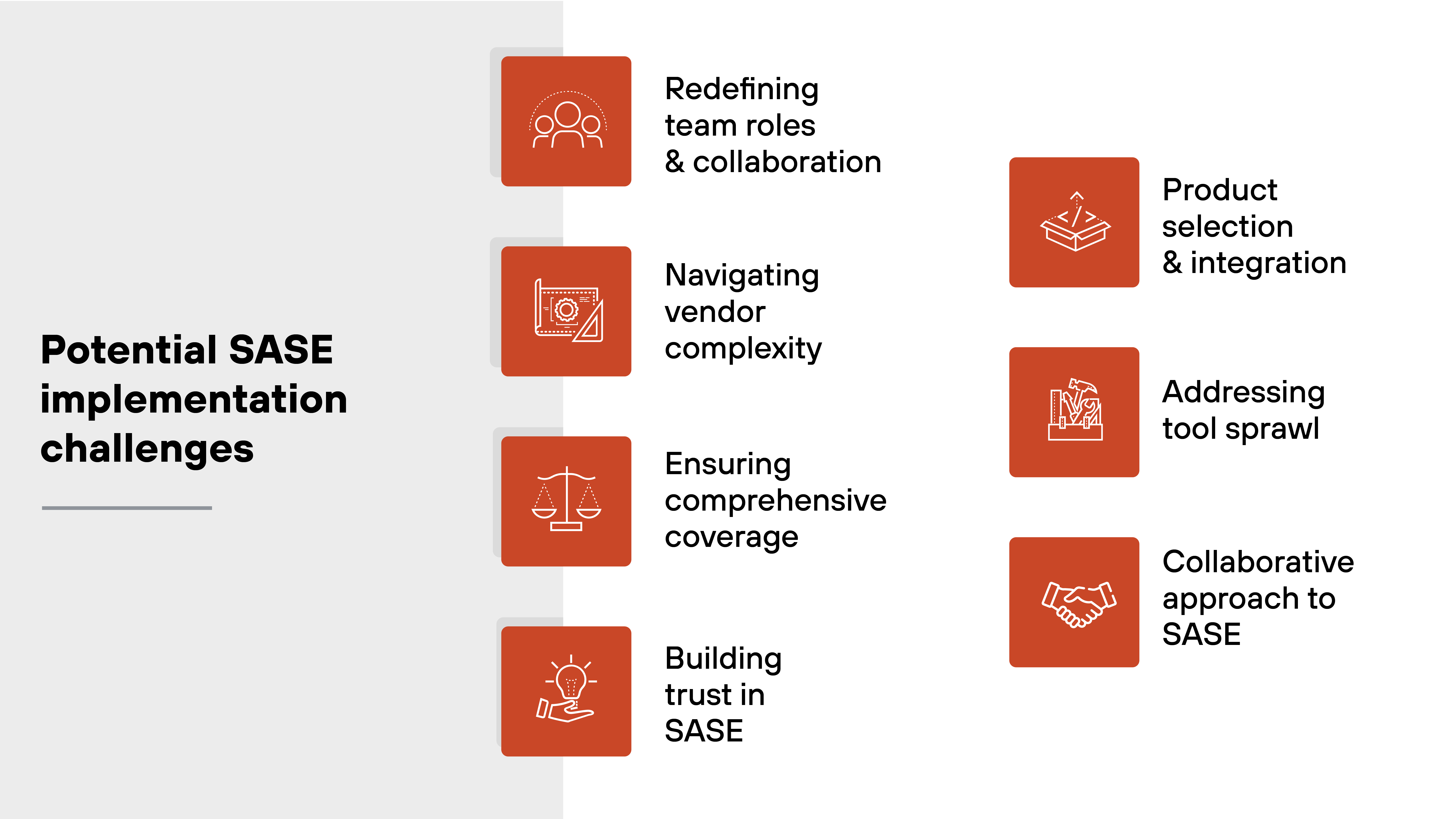

Was sind die potenziellen Herausforderungen bei der Implementierung von SASE?

Neudefinition von Teamrollen und Zusammenarbeit: Die Implementierung von Secure Access Service Edge erfordert eine Neubewertung der Rollen innerhalb der IT-Landschaft, insbesondere in Hybrid-Cloud-Konfigurationen. Eine verstärkte Zusammenarbeit zwischen Netzwerk- und Sicherheitsteams ist unabdingbar, was die traditionellen Rollengrenzen in Frage stellen kann.

Beherrschung der Komplexität durch die Vielfalt der Anbieter: Dank der Fähigkeit von SASE, verschiedene Tools und Methoden zu kombinieren, können Organisationen die komplexe Landschaft verschiedenster Punktprodukte und Sicherheitstools effektiver beherrschen und so ihre Transformationsziele erreichen.

Gewährleistung der vollständigen Abdeckung: Secure Access Service Edge bietet einen konsolidierten Ansatz, aber bestimmte Szenarien, insbesondere in Konfigurationen mit vielen Zweigstellen, erfordern möglicherweise eine Mischung aus Cloud-Lösungen und lokalen Lösungen, um eine nahtlose Vernetzung und Sicherheit zu gewährleisten.

Aufbau von Vertrauen in SASE: Trotz der Vorteile bleiben einige Fachleute bei der Umstellung auf Secure Access Service Edge zurückhaltend, insbesondere in Hybrid-Cloud-Szenarien. Die Zusammenarbeit mit seriösen SASE-Anbietern, die sich als glaubwürdig erwiesen haben, ist entscheidend.

Produktauswahl und -integration: Für Unternehmen mit isolierten IT-Teams kann die Implementierung von SASE die Auswahl und Integration mehrerer Produkte erfordern, um die Netzwerk- und Sicherheitsanforderungen separat zu erfüllen und komplementäre Funktionen für einen optimierten Betrieb zu gewährleisten.

Bekämpfung des Wildwuchses an Tools: Der Übergang zu einem cloudzentrierten SASE-Modell kann bestimmte vorhandene Tools überflüssig machen. Die Identifizierung und Beseitigung dieser Redundanzen ist von entscheidender Bedeutung, um eine Zersplitterung der Funktionen zu verhindern und eine kohärente technologische Infrastruktur zu gewährleisten.

Kooperativer Ansatz für SASE: Der Erfolg einer SASE-Implementierung hängt von den gemeinsamen Bemühungen der Sicherheits- und Netzwerkexperten ab. Mit ihrem gemeinsamen Fachwissen stellen sie sicher, dass die Komponenten von Secure Access Service Edge den allgemeinen organisatorischen Zielen dienen und den Nutzen der Technologie optimieren.

Empfehlungen zur Auswahl eines SASE-Anbieters

Die Wahl eines SASE-Anbieters ist eine strategische Entscheidung, die sich in hohem Maße auf die Netzwerksicherheit und die operative Flexibilität Ihrer Organisation auswirkt.

So treffen Sie eine fundierte Entscheidung:

Bewerten Sie die Integrationsmöglichkeiten

Da SASE zahlreiche Netzwerk- und Sicherheitsfunktionen in einem einzigen, einheitlichen Cloud-Dienst vereint, ist es wichtig, einen Anbieter zu wählen, der eine wirklich integrierte Lösung anbietet - und nicht nur ein zusammengestückeltes Bündel unterschiedlicher Dienste.

Integrierte Lösungen ermöglichen ein reibungsloseres Management und eine höhere Effizienz der Sicherheitsmaßnahmen.

Bewerten Sie globale Reichweite des Netzwerks des Anbieters

Da die SASE-Dienste über die Cloud bereitgestellt werden, ist die globale Präsenz des Anbieters für die Verringerung der Latenzzeiten und die Gewährleistung eines zuverlässigen und schnellen Zugangs zu den Netzressourcen für alle Benutzer von entscheidender Bedeutung.

Berücksichtigen Sie die Skalierbarkeit und Flexibilität der Lösung

Mit dem Wachstum Ihres Unternehmens entwickeln sich auch Ihre Netzwerkanforderungen weiter. Ein SASE-Anbieter sollte skalierbare Lösungen anbieten, die mit Ihrem Unternehmen wachsen können, ohne dass erhebliche zusätzliche Investitionen in Hardware oder Änderungen an der bestehenden Infrastruktur erforderlich sind.

Überprüfen Sie die Möglichkeiten für Zero Trust und kontinuierliche Sicherheit

Zero Trust ist ein Grundprinzip von SASE, das sich auf die kontinuierliche Prüfung der Vertrauenswürdigkeit konzentriert, bevor der Zugriff auf eine Ressource gewährt wird. Stellen Sie sicher, dass die Lösung eine kontextbasierte Richtliniendurchsetzung in Echtzeit bietet.

Überprüfen Sie Compliance und Datenschutzfunktionen

Für Unternehmen in regulierten Branchen ist die Einhaltung der einschlägigen Standards und Vorschriften nicht verhandelbar. SASE-Anbieter sollten nicht nur selbst diese Standards einhalten, sondern durch solide Datenschutz- und Sicherheitsmaßnahmen auch Sie bei deren Einhaltung unterstützen.

Bewerten Sie die Leistungs- und Zuverlässigkeitsgarantien des Anbieters

Informieren Sie sich über die vom SASE-Anbieter angebotenen Servicelevel-Vereinbarungen (SLAs). SLAs sind ein Beweis für das Engagement des Anbieters in Bezug auf Betriebszeit, Zuverlässigkeit und Leistung.

Analysieren Sie die Einfachheit der Verwaltung und die operative Transparenz

Eine effektive Verwaltung und Transparenz aller Netzwerk- und Sicherheitsdienste ist von entscheidender Bedeutung. Eine gute SASE-Lösung bietet ein zentrales Dashboard für die Überwachung und Verwaltung des verteilten Netzwerks.

Berücksichtigen Sie den Ruf und den Kundensupport des Anbieters

Der Ruf eines Anbieters auf dem Markt kann ein guter Indikator für seine Dienstleistungsqualität und Kundenzufriedenheit sein. Außerdem ist ein reaktionsschneller und sachkundiger Kundensupport von entscheidender Bedeutung, insbesondere bei der Bereitstellung komplexer Lösungen wie SASE.

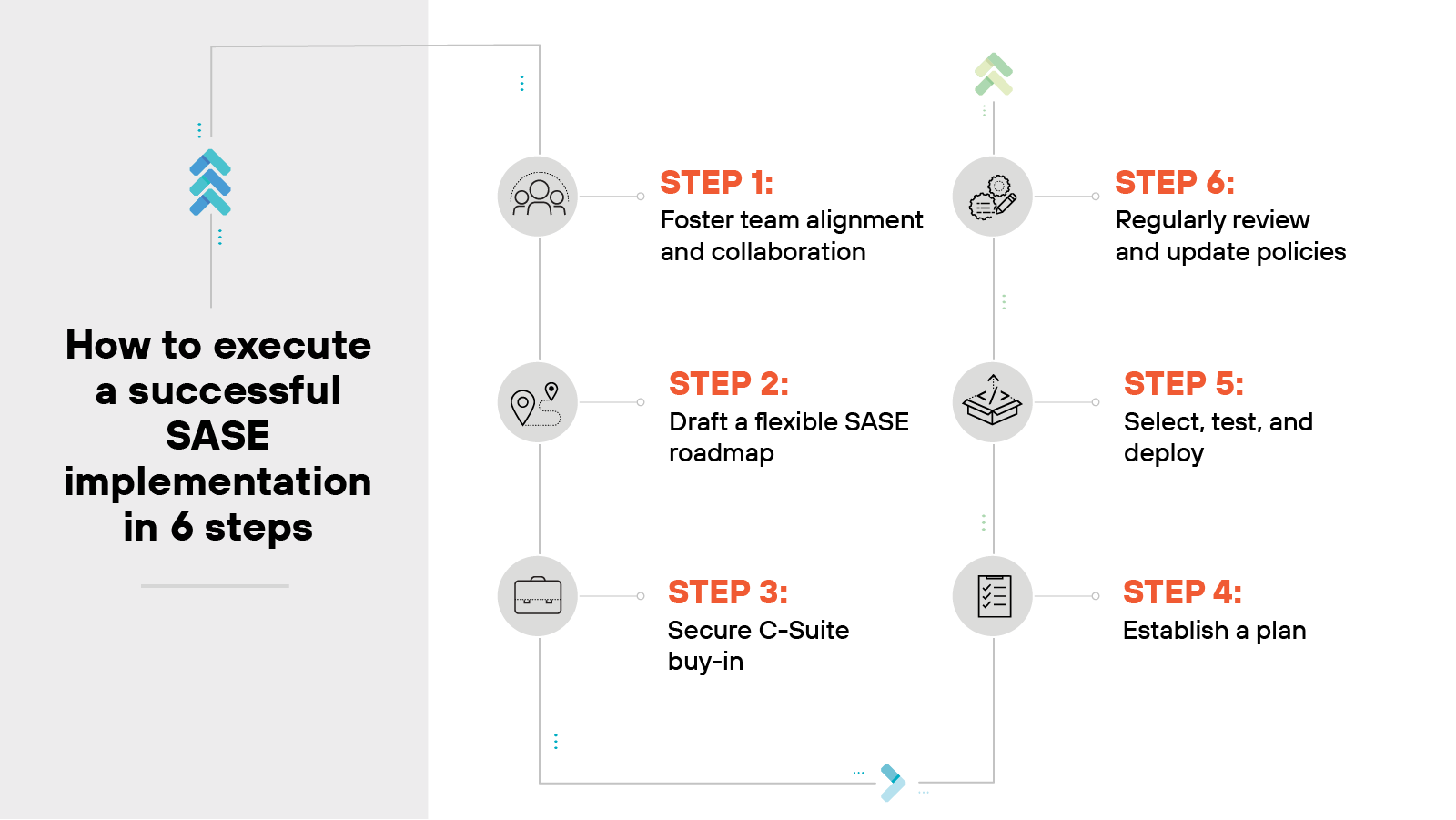

Vorgehensweise bei einer erfolgreichen Implementierung von SASE in 6 Schritten

Die wirksame Implementierung von SASE erfordert einen strukturierten Ansatz und einen starken Fokus auf Zusammenarbeit und strategische Planung.

Lassen Sie uns einen aus sechs Schritten bestehenden Prozess skizzieren, der Ihre Organisation durch eine erfolgreiche Bereitstellung führt:

Schritt 1: Fördern der Abstimmung und Zusammenarbeit der Teams

Um SASE effektiv zu implementieren, müssen Netzwerk- und Sicherheitsteams unbedingt eng zusammenarbeiten.

In der Vergangenheit hatten diese Teams unterschiedliche Prioritäten: Beim der Netzwerkbetrieb steht die Geschwindigkeit im Vordergrund, bei der Sicherheit der Schutz vor Bedrohungen.

Nutzen Sie die Evolution von DevOps als Modell, um die Stärken dieser Teams für ein gemeinsames Ziel zu vereinigen.

Stützen Sie sich dabei auf die fachkundige Führung und die Fortbildungen und Schulungen durch die SASE-Anbieter.

Schritt 2: Entwurf einer flexiblen SASE-Roadmap

Die Einführung von SASE bedeutet nicht, dass Sie eine sofortige Überarbeitung vornehmen müssen.

Integrieren Sie Secure Access Service Edge schrittweise in Abstimmung mit IT-Initiativen und Unternehmenszielen. Und arbeiten Sie bei der Entwicklung einer Roadmap auf jeden Fall mit Anbietern oder MSPs zusammen, damit Sie sicher sein können, dass sie an dynamische Geschäftsanforderungen angepasst werden kann.

Ganz gleich, ob Sie SD-WAN modernisieren oder die Sicherheit verbessern möchten, nutzen Sie SASE als Instrument für Konvergenz und Fortschritt.

Schritt 3: Einbinden der Führungsetage

Die Unterstützung der Führungskräfte für SASE ist von entscheidender Bedeutung.

Heben Sie die Vorteile von cloudbasierten Anwendungen hervor, betonen Sie den ROI und unterstreichen Sie den geringeren Bedarf an mehreren Anbietern.

Wichtig: Betonen Sie die umfassende Sicherheit, die das Modell bietet, insbesondere angesichts der eskalierenden Bedrohungen.

Messen Sie im Laufe der Projekte mit verschiedenen Metriken die Erfolge und liefern Sie entsprechende Berichte.

Schritt 4: Erstellen eines Plans

Beginnen Sie mit einer klaren Festlegung der SASE-Ziele, die auf die besonderen Herausforderungen Ihrer Organisation zugeschnitten sind.

Analysieren Sie dann die vorhandene Netzwerkkonfiguration, ermitteln Sie verbesserungswürdige Bereiche und führen Sie eine Prüfung der Kompetenzen und Technologien durch, um sicherzustellen, dass Ihr Team auf den Übergang vorbereitet ist.

Schritt 5: Auswählen, Testen und Bereitstellen

Identifizieren Sie geeignete SASE-Lösungen, die mit vorhandenen Technologien kompatibel sind, und führen Sie sie ein.

Bevorzugen Sie Lösungen, die sich nahtlos in Ihre aktuellen Tools integrieren lassen.

Nicht vergessen: Testen Sie sie vor der vollständigen Einführung in einer kontrollierten Umgebung, um ihre Effizienz zu gewährleisten.

Schritt 6: Überwachen, Optimieren und Weiterentwickeln

Auf die Implementierung müssen starke Unterstützungsmechanismen folgen. Bewerten Sie kontinuierlich die SASE-Konfiguration und passen Sie sie auf der Grundlage von Feedback, neuen technologischen Trends und den sich ändernden Anforderungen der Organisation an.

Was sind die häufigsten Mythen rund um SASE?

Trotz aller Vorteile gibt es immer noch viele Missverständnisse und Mythen über SASE.

Wahrscheinlich, weil es noch relativ neu ist und sich das Konzept noch weiterentwickelt. Außerdem sind herkömmliche Netzwerk- und Sicherheitsmodelle in der Regel stärker aufgesplittet, so dass der umfassende und konvergente Ansatz von SASE ungewohnt und manchmal zu weit gefasst erscheint.

Die Verwirrung wird oft durch aggressives Marketing verstärkt, das den Begriff „Secure Access Service Edge“ überstrapaziert oder zu sehr vereinfacht.

Klären wir also einige verbreitete Mythen rund um SASE auf und verschaffen wir uns ein klareres Bild davon, was SASE wirklich bietet:

SASE ist ein cloudbasiertes VPN.

SASE ist nur eine leichte Verbesserung von SD-WAN.

Nur große Unternehmen profitieren von SASE.

SASE-Lösungen sind ausschließlich für Remoteumgebungen geeignet.

SASE setzt die lokale Sicherheit für die Vorteile der Cloud aufs Spiel.

Die Einführung von SASE bedeutet den Verzicht auf andere Sicherheitstechnologien.

SASE ist ein cloudbasiertes VPN.

SASE bietet eine umfassende Palette verschiedener Netzwerk- und Sicherheitsdiensten, die über den Umfang eines herkömmlichen VPN hinausgehen.

Da es verschiedene Funktionalitäten umfasst, bietet SASE eine einheitliche Plattform für umfassende Sicherheits- und Netzwerkanforderungen. Das geht weit über die Möglichkeiten eines Standard-VPN hinaus.

SASE ist nur eine leichte Verbesserung von SD-WAN.

SASE ist definitiv nicht nur ein Upgrade von SD-WAN mit ein paar Sicherheitsfunktionen.

In Wirklichkeit stellt Secure Access Service Edge eine grundlegende Veränderung bei der Integration von Cloud-Netzwerkbetrieb und -Sicherheit dar. Durch die Zusammenführung skalierbarer Netzwerkdienste mit rollenbasierter Sicherheit in einem Dienst entfällt die Notwendigkeit, mehrere Systeme und Anbieter zu verwalten.

Dieser Ansatz stellt wirklich eine bedeutende Veränderung dar. Dies führt dazu, dass Unternehmen zu einem einheitlicheren, einfach zu verwaltenden Netzwerksicherheitsmodell übergehen. Und diese Veränderung ist revolutionär, da sie ein skalierbares, flexibles Framework etabliert.

Nur große Unternehmen profitieren von SASE.

Unternehmen jeder Größe können sich die Vorteile von SASE zunutze machen. Selbst für kleine bis mittelgroße Organisationen kann SASE das Netzwerk- und Sicherheitsmanagement deutlich vereinfachen.

Plus: Seine Skalierbarkeit gewährleistet, dass Organisationen es an ihre individuellen Anforderungen und ihren Wachstumspfad anpassen können.

SASE-Lösungen sind ausschließlich für Telearbeitsumgebungen geeignet.

Obwohl SASE aufgrund seiner sicheren Zugriffsmöglichkeiten häufig mit der Erleichterung der (externen) Telearbeit in Verbindung gebracht wird, ist es auch für (interne) Infrastrukturen im Büro von Vorteil.

Secure Access Service Edge sorgt dafür, dass sowohl Remotebenutzer als auch Mitarbeiter im Büro einen konsistenten und sicheren Zugang zu Cloud-Ressourcen haben. Das System wehrt Bedrohungen unabhängig vom Standort ab.

SASE setzt die lokale Sicherheit für die Vorteile der Cloud aufs Spiel.

Eine SASE-Architektur erfordert keinen ausschließlich cloudzentrierten Ansatz.

Organisationen können SASE-Lösungen in lokale Systeme integrieren, wie z. B. Firewall-Appliances der nächsten Generation, und die Leistung und Sicherheit je nach den spezifischen Anforderungen optimieren.

Die Einführung von SASE bedeutet den Verzicht auf andere wichtige Sicherheitstechnologien.

Obwohl Secure Access Service Edge ein breites Spektrum an Sicherheitslösungen bietet, macht es ergänzende Technologien wie Endpoint Detection and Response zur Bedrohungserkennung und -abwehr an Endpunkten oder Cloud Workload Protection zum Schutz von Cloud-Workloads nicht überflüssig.

Die Implementierung von SASE bedeutet nicht, dass andere wichtige Sicherheitskomponenten außer Acht gelassen werden. Es geht darum, sie für einen ganzheitlichen Sicherheitsansatz zu integrieren.

Zusammenarbeit von SASE mit ergänzenden Technologien

Da SASE eine so flexible Architektur hat, ist es in verschiedenen Anwendungen und Umgebungen vielseitig einsetzbar.

Secure Access Service Edge lässt sich besonders gut in Systeme integrieren, die cloudbasierte und verteilte Netzwerkarchitekturen unterstützen.

Es kann problemlos mit Technologien wie Cloud-Diensten, mobilen Netzwerken und IoT-Systemen zusammenarbeiten, die von der Fähigkeit von SASE profitieren, ein zentrales Sicherheitsmanagement über verschiedene Umgebungen hinweg bereitzustellen.

Werfen wir einen Blick darauf, wie SASE mit 5G-, IoT- und DLP-Lösungen zusammenarbeitet.

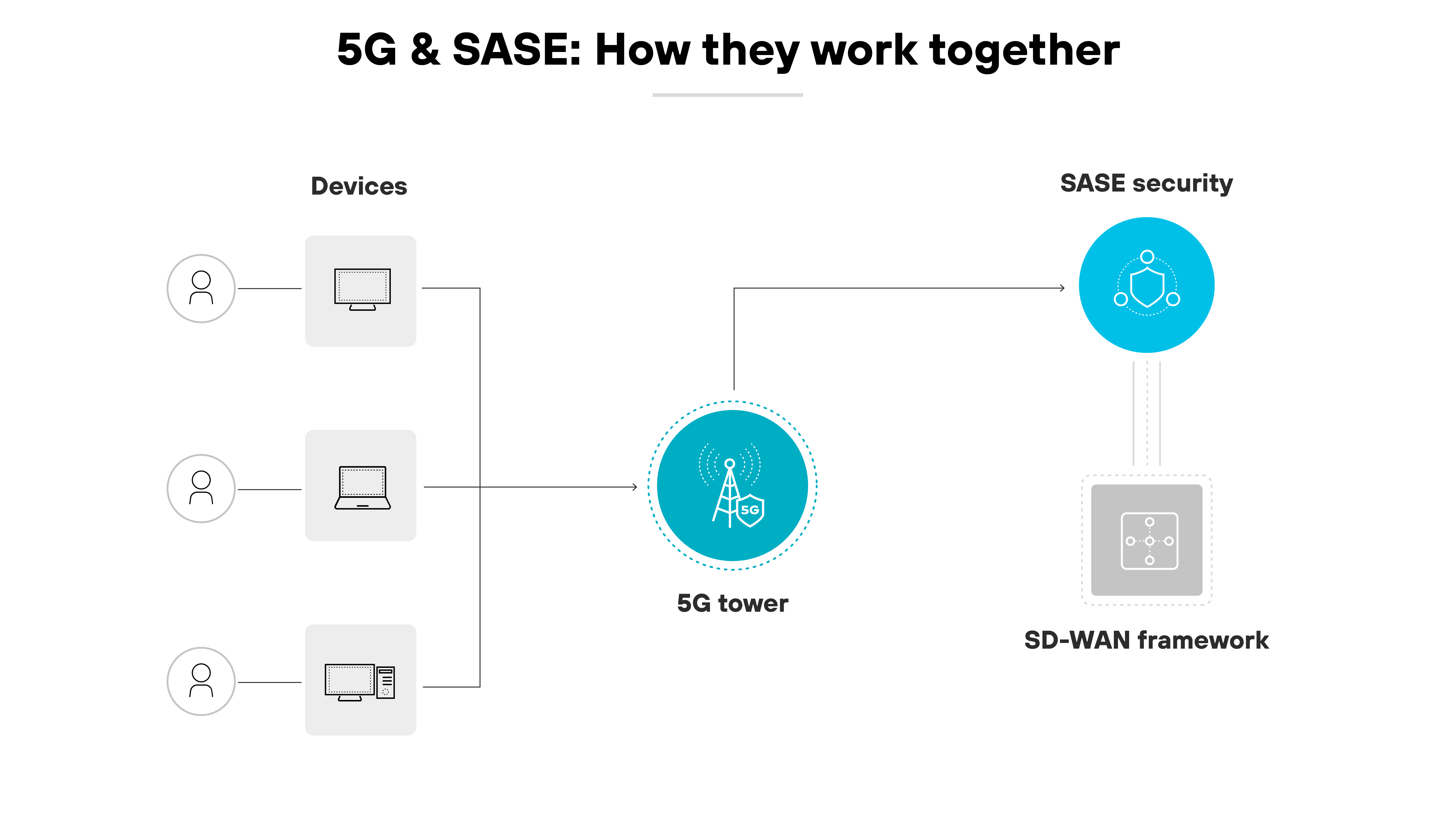

Zusammenarbeit zwischen SASE und 5G

5G revolutioniert die Mobilfunknetze durch Geschwindigkeit und geringere Latenzzeiten. Und da sich 5G-Netze über herkömmliche Architekturen hinaus entwickeln, besteht die dringende Notwendigkeit, sich neuen Sicherheitsherausforderungen zu stellen.

SASE ist eine potenzielle Lösung, die ein zentralisiertes Sicherheitsframework bietet, das auf die dynamische Natur moderner Netzwerke zugeschnitten ist.

Bei der Integration mit 5G optimiert SASE das Potenzial des Netzes, ohne die Sicherheit zu beeinträchtigen. Durch das Routing des 5G-Datenverkehrs über eine SASE-Plattform können Unternehmen einheitliche Sicherheitsmaßnahmen durchsetzen und eine Verbesserung der betrieblichen Effizienz erreichen.

Auf diese Weise können die Benutzer von verschiedenen Standorten aus auf Unternehmensressourcen zugreifen. Und jede Verbindung wird einer strengen Validierung unterzogen.

Durch die SD-WAN-Komponente von SASE wird dieser Effekt noch verstärkt.

5G und SASE bilden zusammen ein sicheres und leistungsstarkes Framework, das eine schnelle und sichere Kommunikation in ausgedehnten Netzwerken ermöglicht.

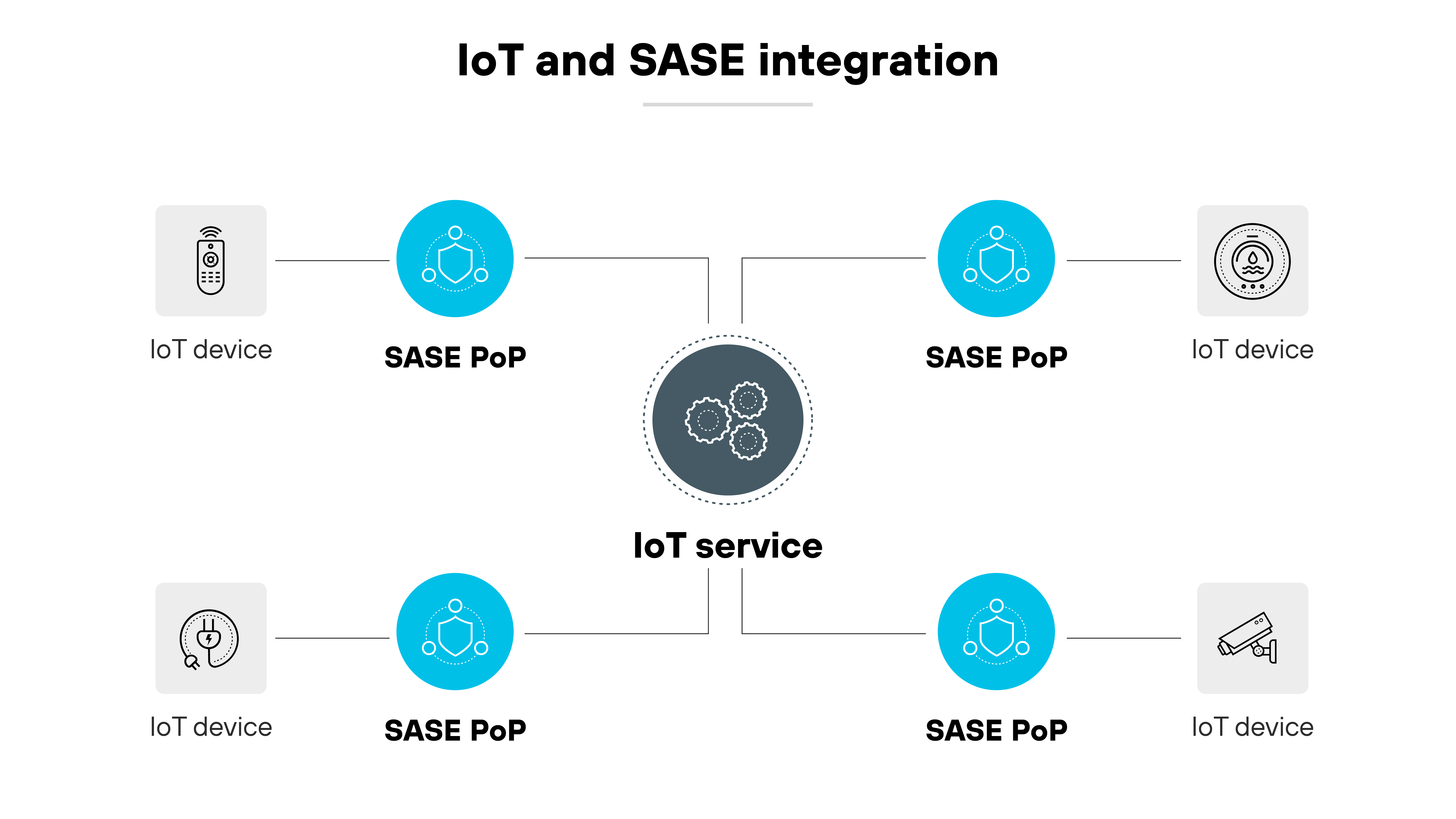

Integration von IoT mit SASE

Herkömmliche IoT-Systeme stützen sich in hohem Maße auf zentralisierte Netze von Serviceanbietern, was zu kompliziertem Routing und potenziell höheren Latenzzeiten führt.

Die weite Verbreitung von IoT-Geräten und -Daten in regionsübergreifenden Clouds verschärft diese Probleme noch.

Glücklicherweise ist Secure Access Service Edge in der Lage, mit der dezentralen Natur von IoT umzugehen.

Durch die Konvergenz von virtualisierten Netzwerk- und Sicherheitsdiensten bietet SASE eine zentralisierte Richtlinienkontrolle. Es optimiert das Routing der Daten und schützt sie unabhängig von Herkunft und Ziel.

SASE verlagert die Sicherheit näher an die Datenquellen und nutzt verteilte Point-of-Presence-Knoten (PoPs), um den Zugriff auf der Grundlage bestimmter Geräteattribute zu authentifizieren. Der dezentrale Ansatz verbessert die IoT-Sicherheit, verkürzt die Latenzzeit und entspricht den regionalen Datenvorschriften.

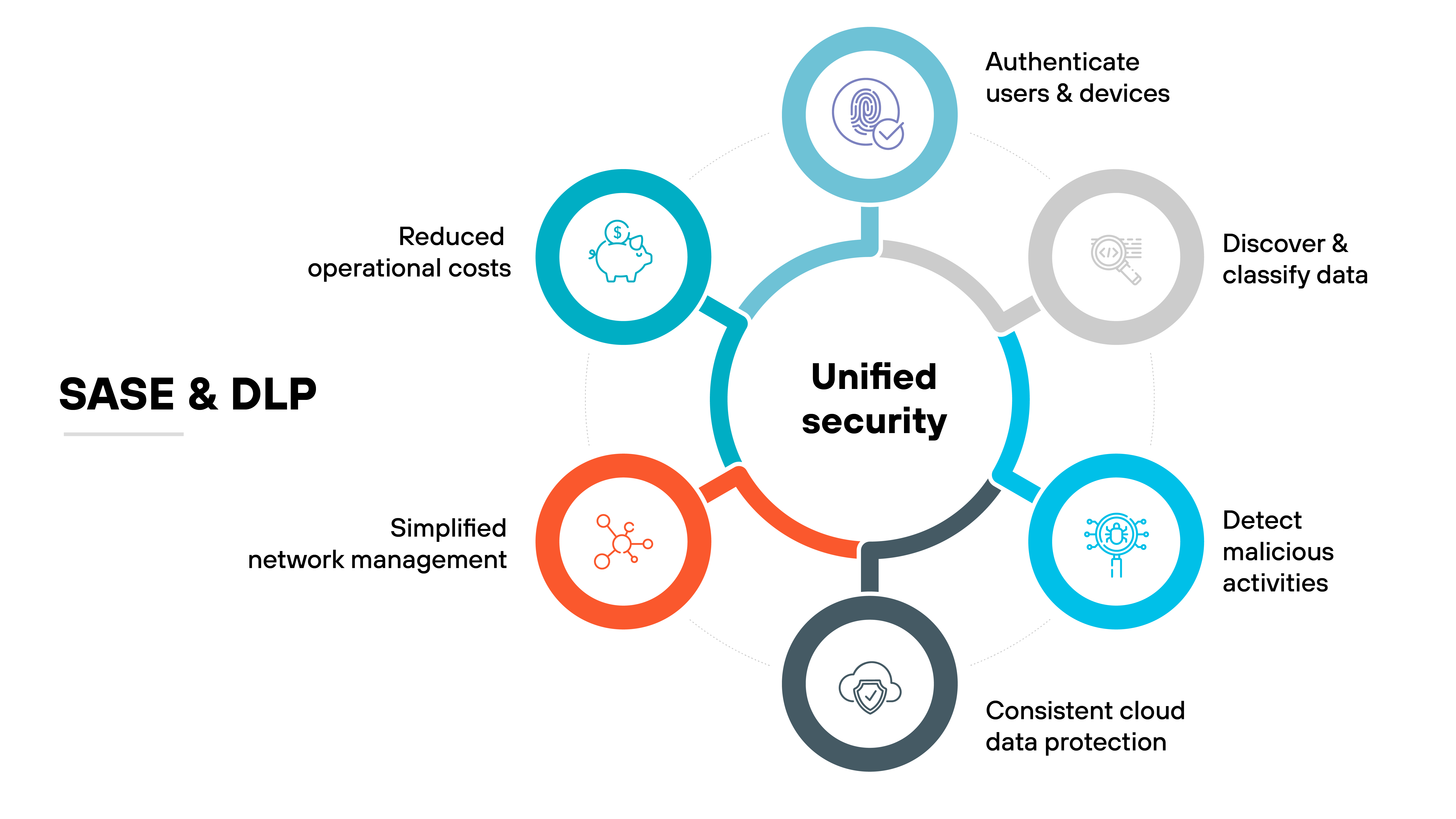

Schutz von Daten mit SASE und DLP

Daten befinden sich überall - von Cloud-Speichern bis hin zu Mobilgeräten.

Und herkömmliche Methoden zum Schutz vor Datenverlust (Data Loss Prevention (DLP)) bieten für moderne, stark verteilte IT-Umgebungen keinen ausreichenden Schutz.

Sie sind oft nicht flexibel genug, um die verstreuten Daten zu verwalten. Dies kann die Identifizierung und Klassifizierung sensibler Informationen erschweren.

Hier kommt SASE ins Spiel.

Es kombiniert DLP und erweiterte Sicherheit in einem einheitlichen cloudnativen Framework. Auf diese Weise können präzise Sicherheitsrichtlinien direkt auf die Daten angewendet werden, während sie durch die Netzwerke transportiert werden.

Ganz zu schweigen davon, dass SASE die Transparenz und Kontrolle über sensible Daten verbessert. Dies führt zu einem robusten Schutz, der sich nahtlos an komplexe IT-Infrastrukturen und sich entwickelnde Cyberbedrohungen anpassen lässt.

Vergleich von SASE mit anderen Sicherheits- und Technologielösungen

| Merkmal | SD-WAN | SASE | CASB | ZTE | ZTNA | SSE | Traditionelle Netzwerksicherheit | Firewall | Zero Trust | VPN- |

|---|---|---|---|---|---|---|---|---|---|---|

| Integration von Netzwerk- und Sicherheitsfunktionen | Begrenzt; konzentriert sich hauptsächlich auf Konnektivität | Umfassend; integriert Netzwerkdienste mit einer breiten Palette an Sicherheitsdiensten | Auf Cloud-Anwendungen begrenzt | Integriert Netzwerkdienste mit cloudzentrierter Sicherheit | Teil des breiteren SASE-Frameworks | Schwerpunkt auf Sicherheit, weniger auf Netzwerkdienste | Getrennt; herkömmliche Konfigurationen integrieren nicht beides | Begrenzt; filtert hauptsächlich den Datenverkehr | Sicherheitsansatz, der Teil einer umfassenderen Lösung sein kann | Bietet in erster Linie sicheren Netzwerkzugriff |

| Schwerpunkt der Bereitstellung | Konnektivität für Zweigstellen | Nahtlose Konnektivität über verschiedene Umgebungen hinweg | Sicherheit für SaaS-Anwendungen | Verschmelzung von Netzwerkfunktionen und cloudzentrierter Sicherheit | Spezifisches Sicherheitsmodell mit Schwerpunkt auf Zugriffskontrolle innerhalb von SASE | Sicherheitsdienste wie SWG, CASB und ZTNA ohne Netzwerkelemente | Basierend auf einem festen, sicheren Perimeter, der sich in der Regel innerhalb der Räumlichkeiten befindet | Fungiert als Netzwerk-Gatekeeper | Stellt sicher, dass jede Zugriffsanfrage authentifiziert und autorisiert wird | Sichere Verbindungen über zentralisierte Server |

| Primärer Nutzen | Optimiert und verwaltet verteilte Netzwerkverbindungen | Sichere und optimierte Konnektivität für verschiedene Umgebungen, einschließlich Mobilgeräte und Cloud | Erweitert die Sicherheit auf cloudbasierte Bereitstellungen | Schwerpunkt auf Zero Trust als umfassenden Dienst | Gewährleistet strenge Validierung von Zugriffsanfragen | Bündelt verschiedene Sicherheitsmaßnahmen unter einer Kontrolle | Setzt auf physische Hardware und standortbezogene Abwehrmaßnahmen | Steuert den Datenverkehr auf der Grundlage vordefinierter Regeln | Kein implizites Vertrauen; strenge kontinuierliche Überprüfung | Verschlüsselt Verbindungen zum Schutz der Daten während der Übertragung |

| Eignung für moderne Arbeitsumgebungen | Geeignet für traditionelle Bürokonfigurationen | Hervorragend geeignet für mobile und verstreute Teams | Geeignet für Organisationen, die stark auf SaaS setzen | Geeignet für Organisationen, die ein Zero-Trust-Framework einführen | Unverzichtbar für den sicheren Remotezugriff in modernen Arbeitsumgebungen | Verbessert die Sicherheit in Edge- und Remote-Umgebungen | Weniger geeignet, da ein fester Perimeter überflüssig wird | Einfache Filterung des Datenverkehrs weniger geeignet für komplexe digitale Umgebungen | Wesentlich für die Gewährleistung der Sicherheit in dezentralen Netzwerken | Geeignet, kann aber aufgrund der Abhängigkeit von einem zentralen Server zu Latenzzeiten führen |

- SASE und CASB: Was ist der Unterschied?

- SASE und SSE: Was ist der Unterschied?

- SASE und Firewall: Was ist der Unterschied?

- SASE und VPN: Was ist der Unterschied?

- Zusammenarbeit zwischen Zero Trust und SASE

- SASE und ZTE: Was ist der Unterschied?

- SD-WAN und SASE: Was ist der Unterschied?

- SASE und sicheres Webgateway: Wie hängen sie zusammen?

- SD-WAN und SASE und SSE: Was sind die Unterschiede?

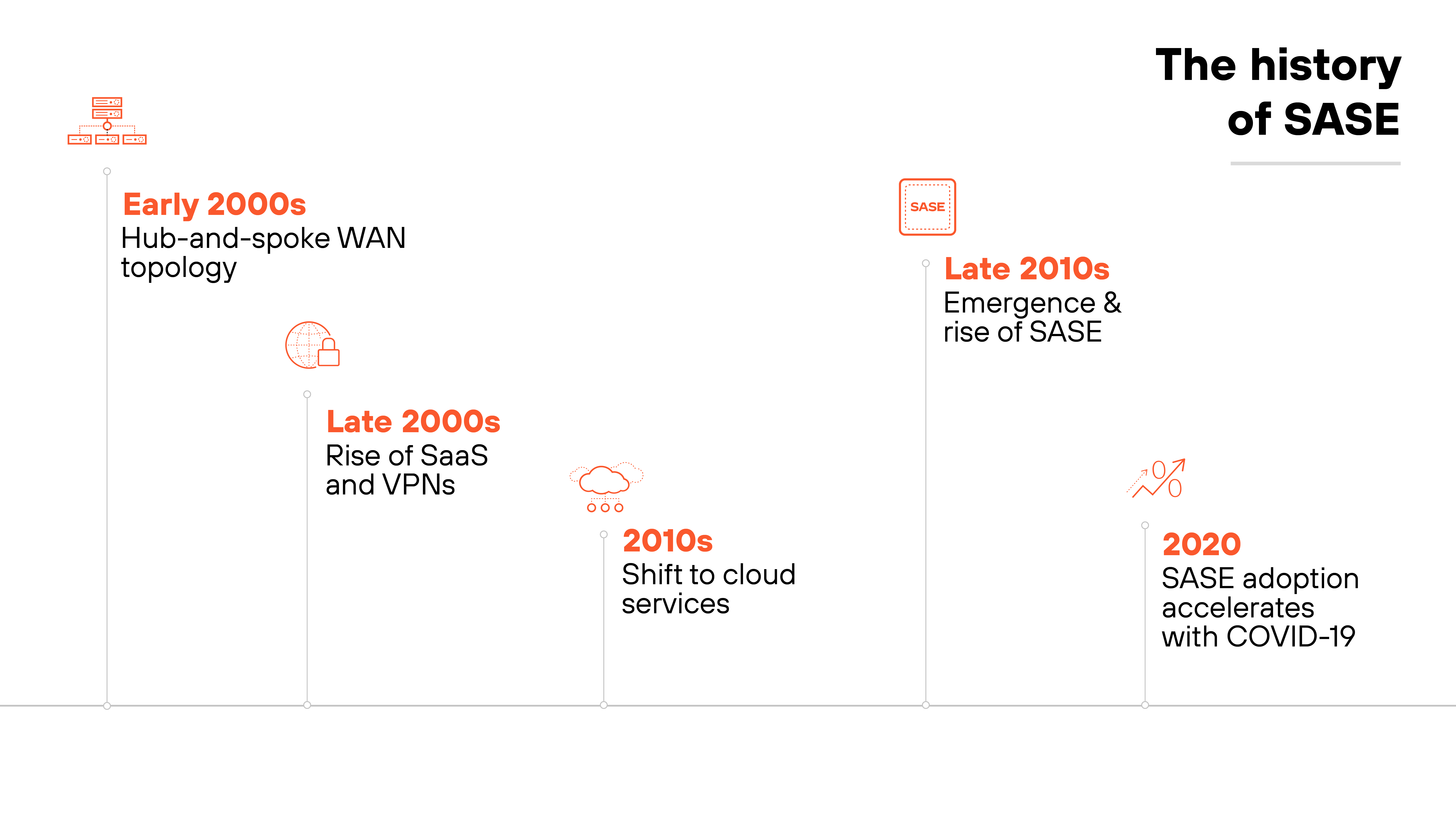

Was ist die Geschichte von SASE?

In der Vergangenheit verließen sich Unternehmen auf eine Hub-and-Spoke-WAN-Topologie (Wide Area Network) mit zentralen Servern und teuren Leitungen, die Zweigbüros miteinander verbanden.

Als SaaS-Anwendungen (Software-as-a-Service) und virtuelle private Netzwerke (VPNs) populär wurden, verlagerten Unternehmen ihre Anwendungen in die Cloud.

Die Firewalls in den Zweigstellen setzten Sicherheitsrichtlinien durch und optimierten gleichzeitig den Datenverkehr.

Mit dem Wachstum der Cloud-Dienste nahm die Abhängigkeit von den lokalen Ressourcen ab. Damit wurden die Ineffizienzen des herkömmlichen Netzwerkzugriffs deutlich.

Um diesen Herausforderungen zu begegnen, wurde die SASE-Technologie entwickelt, die mehrere Netzwerk- und Sicherheitstechnologien in einer Lösung vereint.

Die Verlagerung hin zu integrierten Netzwerk- und Sicherheitslösungen wurde entscheidend, als wichtige SaaS-Anwendungen wie Microsoft Office 365 zu Azure verlagert wurden, was den Bedarf an einer effektiveren Verwaltung und Überprüfung des Datenverkehrs erhöhte.

Die COVID-19-Pandemie beschleunigte die Einführung von SASE, da die Telearbeit stark zunahm und sichere Netzwerkdienste von größter Bedeutung wurden.

- SD-WAN

- SWG

- CASB

- FWaaS

- ZTNA