Zero Trust und die Absicherung der Cloud

Zero Trust als sichere Option für Cloud-Umgebungen

Der Begriff „Zero Trust“ wird häufig falsch verstanden und auch falsch verwendet. Richtig genutzt ist Zero Trust jedoch ein guter Ansatz zum Abbau systemischer Cyberrisiken und zur Verbesserung der Resilienz.

Die Migration in die Cloud bietet eine neue Chance für den Aufbau einer Zero-Trust-Architektur.

Was bedeutet Zero Trust eigentlich genau?

Einige Anbieter behaupten, Zero Trust beziehe sich ausschließlich auf das Identitäts- und Zugriffsmanagement, also darauf, wie Unternehmen autorisierten Benutzern Zugriff auf Ressourcen gewähren. Das ist zwar durchaus ein Aspekt des Zero-Trust-Ansatzes, aber es ist nur ein Teil einer größeren Strategie, bei der alle Risikobereiche eines Unternehmens für Identitäten, Infrastrukturen, Produkte, Prozesse und Lieferketten berücksichtigt werden.

Jeder Sicherheitsexperte wird bestätigen, dass es noch nie eine gute Idee war, Architekturen und Netzwerken blind zu vertrauen. Ein vertrauenswürdiges Netzwerk, das mit einem Rechenzentrum verbunden ist, könnte angegriffen werden, ein Endpunkt gehackt werden, ein vertrauenswürdiger Benutzer mit dem Schlüssel zu vertrauenswürdigen Daten böswillige Absichten entwickeln, ein vertrauenswürdiger Betriebssystemprozess von einem Trojaner übernommen werden, eine vertrauenswürdige Datei Schadcode enthalten usw.

Bei dem Zero-Trust-Ansatz werden daher alle impliziten Vertrauensbeziehungen zwischen den verschiedenen Instanzen aufgehoben. Oder stark vereinfacht gesagt: Damit platzieren Sie nicht nur Türsteher am Eingang Ihres Clubs, sondern auch im Club selbst und auf dem Parkplatz. Außerdem beschäftigen Sie noch einige Bodyguards, die Ihre Kunden außerhalb des Clubs begleiten. So einfach ist das Zero-Trust-Prinzip? Es dreht sich nur um mehr Sicherheit?

Seien wir mal ehrlich: Es ging noch nie darum, ob Unternehmen das Zero-Trust-Konzept einführen sollten oder nicht, sondern immer darum, ob es dieses Mal wirklich funktionieren würde und wie sich das Prinzip unter Berücksichtigung der hohen Kosten und geringen Veränderungsbereitschaft umsetzen ließe.

Zero-Trust-Strategie für Black Swans

Meiner Erfahrung nach haben Unternehmen, die eine Zero-Trust-Strategie erfolgreich eingeführt haben, sich in erster Linie auf das Risikomanagement konzentriert. Ich habe über zehn Jahre bei einem großen Finanzdienstleister gearbeitet und kenne mich daher mit Risikomanagement gut aus. Insbesondere weiß ich, dass manchmal relativ kleine Ereignisse massive Auswirkungen auf das ganze Unternehmen oder sogar die gesamte Branche haben können.

Solche Ereignisse werden „Black Swans“ genannt und treten seit einiger Zeit auch im Bereich der Cybersicherheit immer häufiger auf. Ransomware und Angriffe auf Lieferketten sind vermutlich die auffälligsten Symptome der Risiken, die jeden Tag Schlagzeilen machen. Dies ist ein guter Ansatzpunkt für eine Zero-Trust-Strategie.

Es gibt verschiedene Ursachen für diese technologischen Risiken, die im schlimmsten Fall sogar alle gleichzeitig zutreffen können:

- Single Point of Failure:Dazu gehören grundlegende Infrastrukturkomponenten, die den Technologiestack zusammenhalten. Wird ein Active Directory, ein WebSSO oder eine DNS-Infrastruktur nicht richtig geschützt oder aufgesetzt, kann dies schnell zu einem wahren Albtraum werden.

- Veraltete Softwaremonolithen: Das sind Betriebssysteme, Firmware und Software, die im gesamten Unternehmen genutzt, aber nicht regelmäßig gepatcht werden. Schon eine einzige Sicherheits - lücke wird dann zu einem gravierenden Ransomware- oder Sabotagerisiko.

- Flache Netzwerke: Manche Unternehmen haben keine Segmentierung oder Netzwerkkontrollen für die IT (denken Sie dabei an all Ihre nicht verwalteten Geräte), die OT und das IoT eingerichtet. In diesen Fällen haben Hacker oder Viren und Ransomware leichtes Spiel.

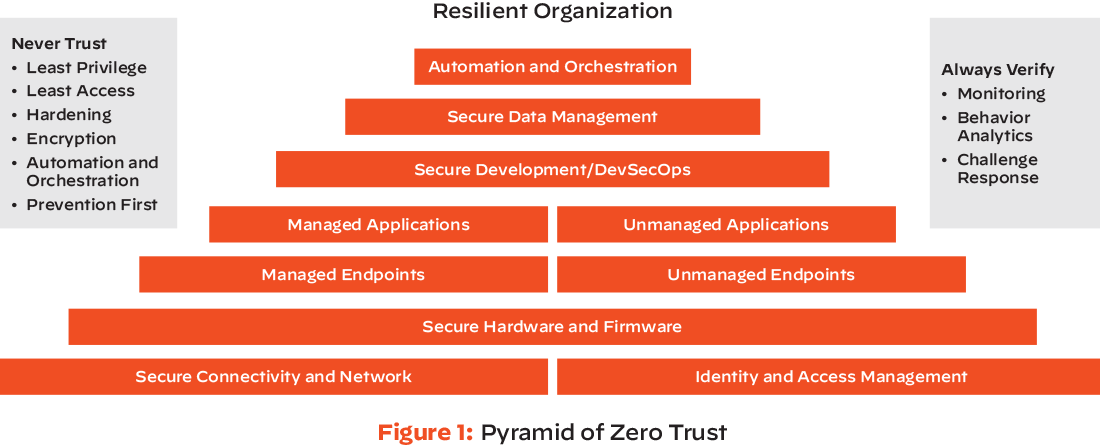

Die Zero-Trust-Pyramide

Etablierte Unternehmen, in denen meist einige dieser Risiken existieren, setzen ihre Zero-TrustStrategie in der Regel auf zwei Grundpfeilern auf: der Harmonisierung der Lösungen für das Identitäts- und Zugriffsmanagement und der Harmonisierung der Verbindungen. Diese bilden die Grundlage für weitere Zero-Trust-Lösungen zu anderen systemischen Risiken, wie Firmwaremonokulturen und Anwendungen.

Die Rolle von Plattformen in der Zero-Trust-Architektur

Ich würde Resilienz in Bezug auf die Cybersicherheit so erläutern: Um ein resilientes Unternehmen zu schaffen, müssen wir uns die Sicherheit des ganzen Systems (anstelle der Sicherung einzelner Komponenten) zum Ziel setzen. Wir sollten uns zum Beispiel nicht allein auf die Effektivität der Sandbox konzentrieren, sondern vielmehr die Integration der Sandbox in andere Sicherheitsfunktionen im gesamten Unternehmen priorisieren. Es lohnt sich auch nicht, Millionen für Penetrationstests der wichtigsten Anwendung auszugeben, wenn diese Anwendung im selben Netzwerk mit einem für Angreifer interessanten IoT-Gerät verbunden ist und anfällige Services auf dem Server ausführt.

In einer dezentralen und fragmentierten Umgebung, in der Workloads und Identitäten im Internet genutzt werden, lässt sich eine solche systemische Cybersicherheitsstrategie kaum umsetzen, sofern nicht zuerst einige der Kernfunktionen harmonisiert werden. Dazu gehören:

- Einheitliche Lösungen für das Identitäts- und Richtlinienmanagement

- Ein unternehmensweit einheitliches Verständnis der relevanten Bedrohungen

- Ein einheitliches Protokoll/Kontrollsystem zur Anwendung von Richtlinien und Bedrohungsdaten im gesamten System

Phil Venables formuliert das in seinem Blogbeitrag so: „Eine der effektivsten Techniken für die Unternehmenssicherheit ist, eine Suite grundlegender Kontrollen einzurichten, die überall genutzt werden, und dann die Rentabilität zu steigern, indem man die Stückkosten für (vorhandene und neue) Kontrollen schrittweise reduziert.“

Er nennt die Automobilbranche als Beispiel und vergleicht die Standardisierung der Sicherheitsfunktionen in Rennautos für den Einsatz in Familienwagen mit der Situation in der Cybersicherheit. Netzwerksicherheit und Konnektivität sind ebenfalls ein gutes Beispiel dafür.

In der Vergangenheit basierten die Sicherheitsmaßnahmen darauf, dass alles innerhalb eines Unternehmens als vertrauenswürdig galt und alles außerhalb eines Unternehmens als nicht vertrauenswürdig. Sicherheitsfunktionen wurden daher nur am Rand des Unternehmensnetzwerks implementiert. Mit mobilen Arbeitern, Cloud, Edge und Mobilgerätezugriff ist dieses Modell allerdings nutzlos.

Diese Umgebungen sind heutzutage direkt mit dem Internet verbunden. Doch in allen fehlen sogar die einfachsten Kontrollfunktionen wie Segmentierung oder IDS (Intrusion Detection System). Der Grund dafür sind die hohen Kosten für die Tests oder die Bereitstellung einzelner Kontrollfunktionen und Richtlinien, sodass die meisten Cybersicherheitslösungen für Unternehmen schlicht zu teuer sind.

Cybersicherheitsplattformen sind daher das ideale Mittel, um Zero-Trust-Strategien zu implementieren, und rentieren sich langfristig für die meisten Cybersicherheitsprogramme.

Die Cloud als Chance für die Zero-Trust-Strategie

Der Austausch alter Konnektivitäts- und Sicherheitslösungen ist nicht ganz einfach und manchmal ist ein drastisches Ereignis (Stichwort: Ransomware) notwendig, um ihn in Gang zu bringen – sofern nicht Cloud-Ziele oder Strategien für mobile Arbeiter ausschlaggebend waren. Doch jetzt gibt es eine neue Chance für Zero-Trust-Strategien, die Sie unbedingt ergreifen sollten.

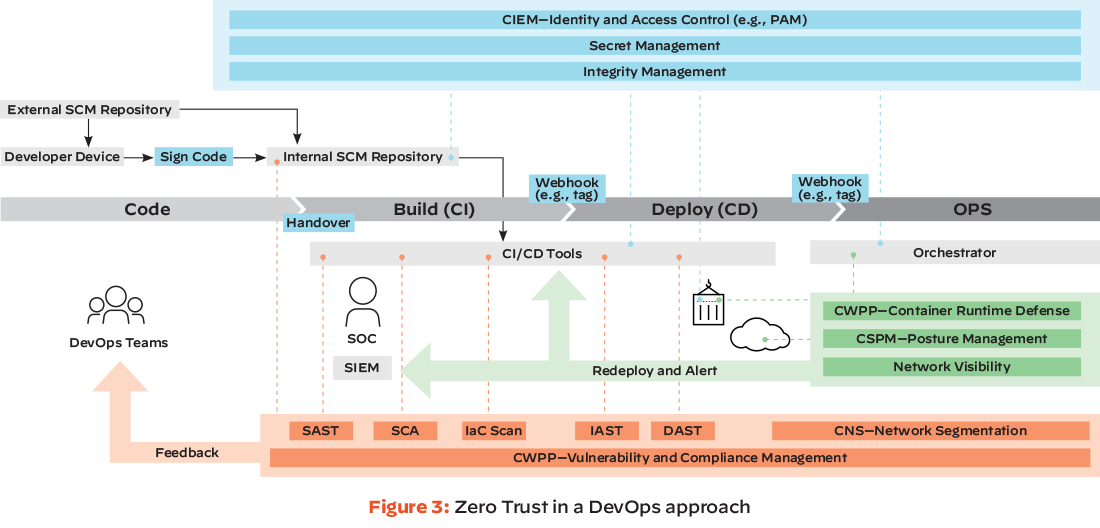

Immer mehr Unternehmen verlagern Workloads, Anwendungen und Benutzer in die Cloud und führen DevOps ein. Dabei bietet sich ihnen die Möglichkeit, die Sicherheitsmaßnahmen von Beginn an zu integrieren, statt sie im Nachhinein aufzusetzen. Bei einem systemischen Ansatz müssen Sie nicht nur die Sicherheit der Produktionsumgebung planen, sondern auch die Sicherheit der CI/CD-Pipeline und die möglichst frühe Integration der Sicherheitsfunktionen. Die folgenden Fragen in Zusammenhang mit dem Zero-Trust-Konzept sollten Sie unbedingt berücksichtigen, wenn Sie die Sicherheit in DevOps- und Cloud-Umgebungen ernst nehmen:

- Vertrauen Sie darauf, dass die Geräte Ihrer Softwareentwickler nicht infiziert sind?

- Vertrauen Sie darauf, dass das Coderepository nicht infiziert ist?

- Vertrauen Sie auf die Codeintegrität während der Entwicklung und des Bereitstellungsprozesses?

- Vertrauen Sie der IaC-Vorlage (Infrastructure as Code) oder dem Docker-Container eines Drittanbieters? Bedenken Sie dabei, dass etwa die Hälfte davon schwerwiegende Sicherheitslücken aufweist.

- Wie sieht es mit anderen Softwareabhängigkeiten in Ihren Projekten aus?

- Vertrauen Sie darauf, dass den Identitäten die korrekten Berechtigungen zugewiesen werden?

- Vertrauen Sie darauf, dass der Code auf Sicherheitsprobleme oder Fehlkonfigurationen wie hartcodierte Anmeldedaten und unnötig weitreichende Netzwerkprivilegien überprüft wird?

- Vertrauen Sie darauf, dass der Microservices-Orchestrator nicht infiziert wird?

Es sind zahlreiche weitere Fragen zu klären, aber wichtig ist, dass systemische Risiken in DevOpsUmgebungen sowohl in vertikaler als auch in horizontaler Richtung zunehmen. Vertikal sind wesentlich mehr Risiken als in herkömmlichen Umgebungen zu berücksichtigen. Horizontal kann bereits ein einziges schädliches Datenpaket enormen Schaden anrichten, wie beispielsweise der SolarWinds-Angriff gezeigt hat.

Lassen Sie sich daher die Chance nicht entgehen und entwickeln Sie mit der Einführung von DevOps und der Migration in die Cloud auch eine Zero-Trust-Strategie.