Was ist Zero-Trust-Netzwerkzugriff (ZTNA) 2.0?

ZTNA 2.0

Zero-Trust-Netzwerkzugriff 2.0 überwindet die Beschränkungen älterer ZTNA-Lösungen, stellt sichere Verbindungen bereit und stärkt so die Sicherheit in Unternehmen mit hybriden Belegschaften.

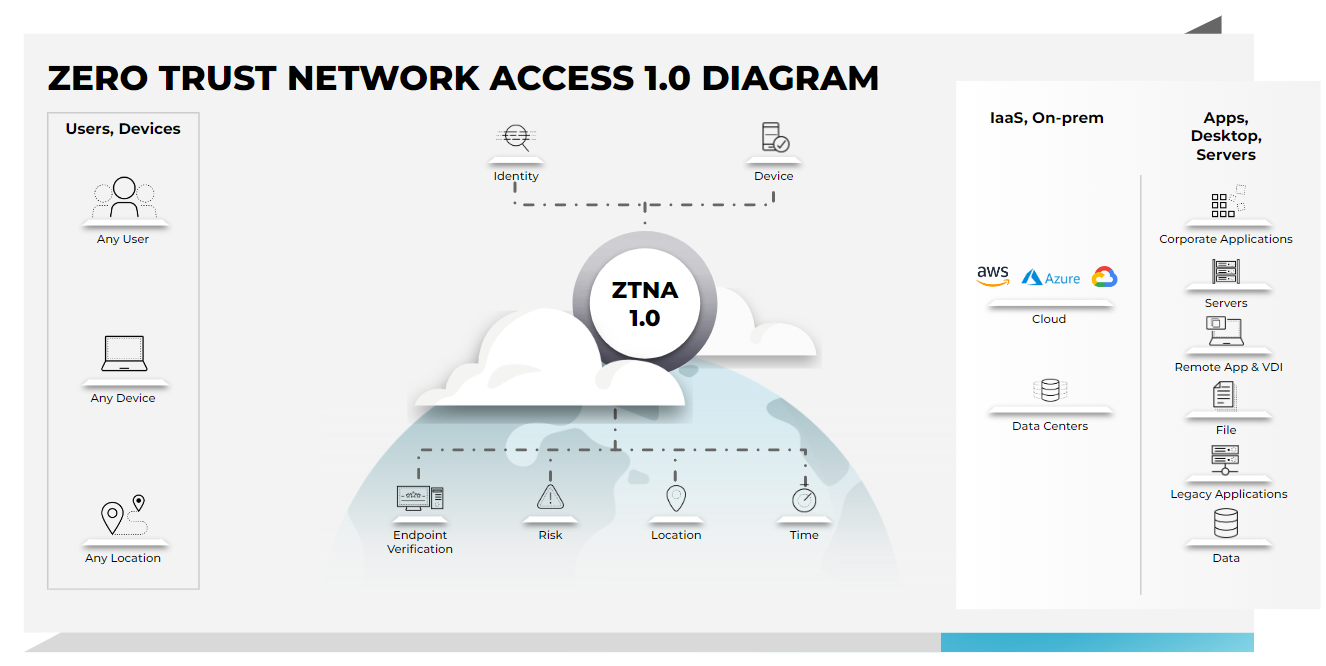

Die bisherigen Ansätze von ZTNA 1.0 unterstützen nur grobmaschige Zugangskontrollen. Sowohl hinsichtlich der Benutzer als auch des Datenverkehrs von Anwendungen verfahren sie nach dem Prinzip „Zulassen und ignorieren“. Umfassende Sicherheitsmaßnahmen, die alle Anwendungen abdecken, sind kaum vorhanden oder fehlen ganz – einschließlich rudimentärer Funktionen für denSchutz vor Datenverlust (Data Loss Prevention, DLP). Das widerspricht dem Least-Privilege-Zugriffsprinzip und setzt Organisationen einem höheren Angriffsrisiko aus.

Vergleich von ZTNA 1.0 und ZTNA 2.0

Dass Arbeit nicht länger als physischer Ort, sondern als Tätigkeit gesehen wird, war die größte Veränderung in den Bereichen Netzwerk und Sicherheit der letzten Jahre. Die Hybridarbeit ist mittlerweile zur Norm geworden. Somit können sich Anwendungen und Benutzer inzwischen an beliebigen Orten befinden, was die Angriffsfläche erheblich wachsen lässt. Außerdem haben die Komplexität und die Frequenz von Cyberattacken zugenommen, da Hacker versuchen, die größere Angriffsfläche auszunutzen.

Aktuelle ZTNA-1.0-Lösungen können nur einige der Probleme beheben, die mit dem Direktzugriff auf Apps einhergehen. Vor allem haben ZTNA-1.0-Lösungen folgende Nachteile im Vergleich zu ZTNA 2.0:

- Sie verstoßen gegen das Least-Privilege-Prinzip. ZTNA-1.0-Ansätze identifizieren Anwendungen anhand von groben Netzwerkelementen wie IP-Adresse (oder FQDN) und Portnummer. Das führt zu drei Hauptproblemen, die gegen das Least-Privilege-Prinzip verstoßen:

- Wenn eine Anwendung dynamische Ports oder IP-Adressen nutzt, wird ihr Zugang zu einem breiten Spektrum von IP-Adressen und Ports gewährt – eine unnötige Vergrößerung Ihrer Angriffsfläche.

- Der Zugriff lässt sich nicht auf Teile oder einzelne Funktionen von Anwendungen beschränken, sondern nur für ganze Anwendungen gewähren.

- Jede Malware kann dieselben genehmigten IP-Adressen und Ports nutzen, um ungehindert zu kommunizieren und sich auszubreiten.

- Sie basieren auf dem Prinzip „Zulassen und ignorieren“. Für alle ZTNA-1.0-Lösungen gilt das folgende Grundprinzip: Ist der Zugriff auf eine Anwendung einmal gewährt, wird diese Verbindung dauerhaft als vertrauenswürdig eingestuft. Allerdings werden bei allen Sicherheitsvorfällen zugelassene Aktivitäten ausgenutzt. Das lässt sich mit diesem Modell nicht verhindern.

- Sie führen keine Sicherheitsprüfungen durch. ZTNA-1.0-Lösungen gehen davon aus, dass der genehmigte Datenverkehr grundsätzlich keine Malware oder anderen Bedrohungen und Sicherheitslücken enthält, da es keine Möglichkeit gibt, Malware zu erkennen oder abzuwehren oder die Ausbreitung im Netzwerk zu verhindern.

- Sie bieten keine Datensicherheit. ZTNA 1.0 bietet weder die erforderliche Transparenz noch ausreichende Kontrollmechanismen für Daten, sodass das Unternehmen dem Risiko der Datenausschleusung durch Angreifer oder böswillige Insider ausgesetzt ist.

- Sie schützen nicht alle Anwendungen. ZTNA-1.0-Lösungen können manche Apps nicht angemessen schützen. Dazu zählen cloudnative Anwendungen auf Basis von Microservices, serverseitig initiierte Anwendungen wie Helpdesk- und Patchingsysteme sowie Anwendungen wie Voice- und Video-Apps, die dynamische Ports nutzen. Außerdem werden SaaS-Anwendungen von ZTNA-1.0-Lösungen vollständig ignoriert, obwohl sie inzwischen den Großteil der Unternehmensanwendungen ausmachen.

ZTNA-1.0-Lösungen fehlen also wichtige Funktionen. Darüber hinaus sind ZTNA-Lösungen der nächsten Generation nicht in der Lage, Ihre Benutzer, Anwendungen und Daten vollständig zu schützen.

Next-Gen ZTNA vs. ZTNA 2.0

Manche Lösungen werden als ZTNA-Lösungen der nächsten Generation angepriesen. Allerdings weisen sie dieselben Schwächen auf wie ZTNA 1.0. So funktionieren sie beispielsweise nach dem Modell „Zulassen und ignorieren“, verstoßen gegen das Least-Privilege-Prinzip und bieten weder konsistente Sicherheit noch umfassenden Datenschutz für alle Anwendungen. Wir benötigen also ganz klar einen Paradigmenwechsel beim Schutz des direkten Anwendungszugriffs in den heutigen hybriden und cloudzentrierten Arbeitsumgebungen.

Vorteile von ZTNA 2.0

Um die explosionsartig wachsenden Angriffsflächen unter Kontrolle zu bekommen, wurden ZTNA-Lösungen entwickelt. Sie waren die bevorzugte Methode, um in der modernen hybriden Arbeitsumgebung die Angriffsfläche durch direkten Anwendungszugriff nach dem Least-Privilege-Prinzip zu verringern. Bestehende veraltete VPN-Implementierungen für die Umleitung des Datenverkehrs und die Bereitstellung von Netzwerk- oder LAN-Zugriff müssen dringend ersetzt werden. Wie die erheblichen Einschränkungen der ZTNA-1.0-Lösungen allerdings zeigen, sind diese ersten ZTNA-Ansätze nicht in der Lage, das ganze Potenzial des Zero-Trust-Prinzips zu nutzen. Wir benötigen daher einen neuen Ansatz – und das ist ZTNA 2.0.

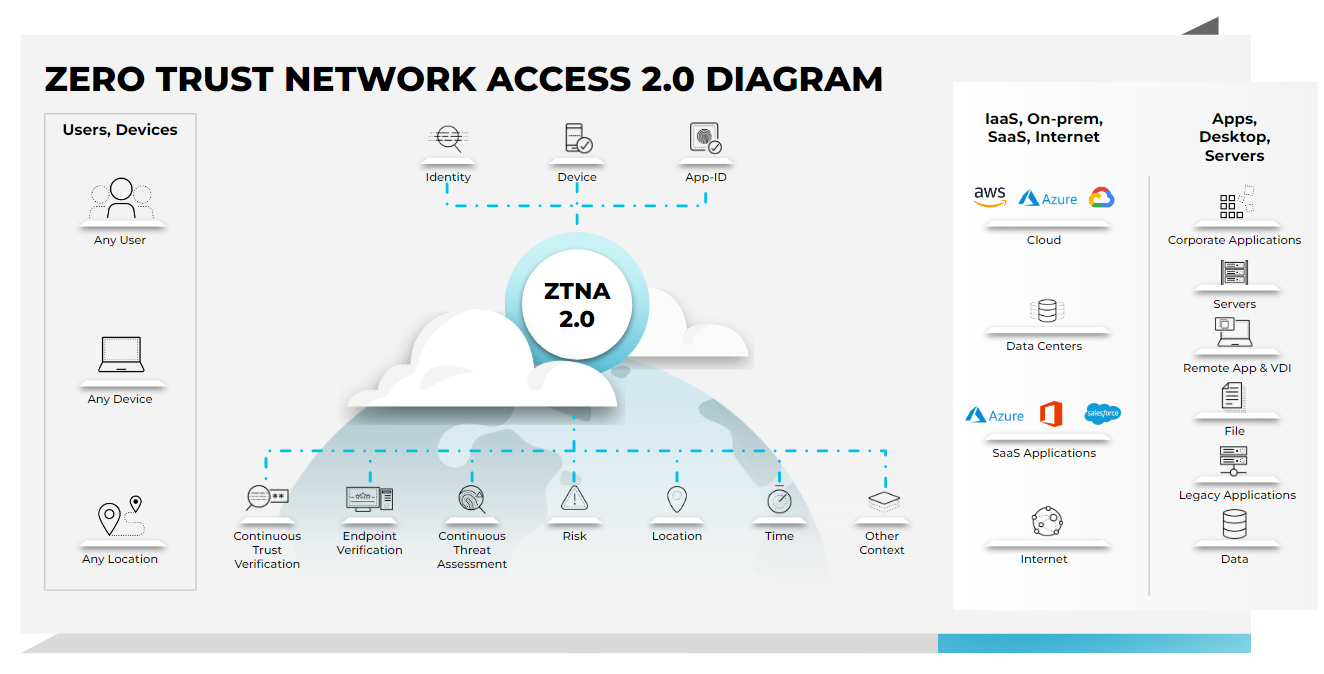

ZTNA 2.0 überwindet die Einschränkungen von ZTNA 1.0 und löst die Versprechen einer echten Zero-Trust-Architektur ein. Um die Defizite der ZTNA-1.0-Ansätze effektiv zu beseitigen, wurden die ZTNA-2.0-Lösungen bewusst mit folgenden Vorteilen entwickelt:

- Echter Least-Privilege-Zugriff: Anwendungen werden durch App-IDs auf Layer 7 identifiziert. So werden präzise Zugriffskontrollen in Anwendungen und Sub-Apps ermöglicht – unabhängig von Netzwerkkonstrukten wie IP-Adressen und Portnummern.

- Kontinuierliche Prüfung der Vertrauenswürdigkeit: Nachdem Zugriff auf eine Anwendung gewährt wurde, wird die Vertrauenswürdigkeit kontinuierlich weiter geprüft, wobei Veränderungen des Geräte-, Benutzer- und Anwendungsverhaltens berücksichtigt werden. Falls verdächtiges Verhalten erkannt wird, kann der Zugriff in Echtzeit widerrufen werden.

- Kontinuierliche Sicherheitsprüfung: Der gesamte Datenverkehr – einschließlich zulässiger Verbindungen – wird zum Schutz vor allen Bedrohungen kontinuierlich genau geprüft, auch auf Zero-Day-Exploits. Das ist besonders wichtig, wenn die Anmeldedaten legitimer Benutzer gestohlen und für einen Angriff auf Anwendungen und Infrastrukturen ausgenutzt werden.

- Schutz aller Daten: Eine einzige DLP-Richtlinie erlaubt konsistente Datensicherheit für alle im Unternehmen genutzten Anwendungen, einschließlich privater und SaaS-Anwendungen.

- Schutz aller Anwendungen: Alle Anwendungen im Unternehmen werden konsistent geschützt, einschließlich moderner cloudnativer Apps, älterer privater Anwendungen, SaaS-Anwendungen, vom Server gestarteter Anwendungen und Apps, die dynamische Ports nutzen.

Doch ZTNA-2.0-Lösungen bieten Organisationen noch mehr..

Ein einziger, einheitlicher Ansatz mit ZTNA 2.0

ZTNA 2.0-Lösungen sorgen mit einem einzigen, einheitlichen Ansatz für erstklassige Sicherheit, kompromisslose Leistung und eine herausragende Benutzererfahrung. Ihre rundum cloudnative Architektur wurde speziell für den Schutz moderner, digitaler Cloud-First-Unternehmen entwickelt und bietet überlegene Leistung, gestützt auf führende SLAs, die eine herausragende Benutzererfahrung gewährleisten. ZTNA 2.0 ist vollständig softwarebasiert und hardwareneutral. Durch automatische Skalierung wird Veränderungen in hybriden Arbeitsumgebungen sowie neuen Geschäftsanforderungen Rechnung getragen – ohne manuelle Eingriffe oder Prozesse.

- Zentrale Sicherheit: Bei ZTNA-1.0-Lösungen müssen Sie mehrere Richtlinien über verschiedene Managementkonsolen verwalten, um alle Benutzer und Anwendungen zu schützen. Wenn Managementfunktionen, Richtlinien und Daten isoliert über die gesamte Infrastruktur verteilt sind, ist es unmöglich, Zwischenfälle effektiv zu verhindern oder sie zu erkennen und darauf zu reagieren. ZTNA 2.0 ist eine umfassende Lösung mit allen Funktionen wie ZTNA, SWG, NG-CASB, FWaaS, DLP und vielem mehr. Sie vereint Managementfunktionen, Richtlinien und Daten für alle Benutzer und Anwendungen in einem Produkt.

- Herausragende Leistung und Benutzererfahrung: Die aktuellen ZTNA-1.0-Lösungen werden auf physischen Servern in angemieteten Colocation-Rechenzentren gehostet, die lose zusammengefügt wurden und das öffentliche Internet als primären Backbone verwenden. Dieser Ansatz verringert die Reichweite, Skalierbarkeit und Leistung der Lösung erheblich. Gleichzeitig entsteht dadurch eine unerwünschte Abhängigkeit von Rechenzentren Dritter und suboptimalen Verbindungen. Außerdem bieten diese Lösungen keine echte Mandantenfähigkeit, mit der sich Probleme wie „Noisy Neighbors“ und „Fate-Sharing“ umgehen lassen. Kunden müssen also die Sicherheit einer besseren Benutzererfahrung opfern.

Für eine echte End-to-End-Mandantenfähigkeit sollten ZTNA-2.0-Lösungen eine dedizierte Datenebene für jeden Kunden bieten, um die genannten Noisy-Neighbor-Probleme von ZTNA-1.0-Ansätzen zu vermeiden. Darüber hinaus sollte ZTNA 2.0 über native Funktionen für das Digital Experience Monitoring (DEM) verfügen, um Probleme proaktiv zu erkennen. Für die bestmögliche Benutzererfahrung sind auch die automatische Problemisolierung und -lösung wichtig.

Noch mehr über ZTNA 2.0 erfahren Sie in diesem Blog.