DerSolarWinds-Angriff war der erste große Cyberangriff auf eine Softwarelieferkette, der international durch die Presse ging, aber er war sicherlich nicht der Erste seiner Art. Die Bedrohungsforscher von Unit 42 haben bereits viele schwerwiegende Attacken in dieser Kategorie verfolgt und untersucht – einige fanden bereits 2015 statt.

- September 2015 – XcodeGhost: Ein Angreifer verbreitete eine Version der Apple-Software Xcode (die zur Erstellung von iOS- und macOS-Anwendungen verwendet wird), die zusätzlichen Code in die damit erstellten iOS-Apps einschleuste. Folglich wurden Tausende von kompromittierten Anwendungen im App Store® von Apple identifiziert.

- March 2016 – KeRanger: Transmission, ein beliebter Open-Source-BitTorrent-Client, wurde durch Einschleusung von macOS-Ransomware in sein Installationsprogramm kompromittiert. Benutzergeräte, auf denen das Programm heruntergeladen und installiert wurde, wurden mit Malware infiziert, die es Hackern ermöglichte, Lösegeldforderungen für die Freigabe von Dateien zu fordern. Angreifer schleusten die Ransomware ein, indem sie die Kontrolle über die Server übernahmen, die zur Verteilung von Transmission verwendet wurden.

- June 2017 – NotPetya: Angreifer kompromittierten ein ukrainisches Softwareunternehmen und verbreiteten über ein Update der Finanzsoftware MeDoc ein Schadprogramm, das als Netzwerkwurm agierte.

Die Malware infizierte Systeme, die die Software verwendeten, und verbreitete sich dann auf anderen Hosts im Netzwerk. Sie verursachte eine weltweite Störung, von der Tausende von Unternehmen betroffen waren. - September 2017 – CCleaner: Angreifer kompromittierten das CCleaner-Tool von Avast, das Millionen von Benutzern verwenden, um ihre PCs funktionsfähig zu halten. In einem zweiten Schritt wurden dann große Technologie- und Telekommunikationsunternehmen weltweit angegriffen.

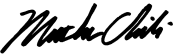

Bei jedem dieser Vorfälle kompromittierten die Angreifer Softwareentwicklungspipelines und nutzten dann das so gewonnene Vertrauen, um sich Zugang zu anderen Netzwerken zu verschaffen.