Was ist Zugangskontrolle?

Die Zugriffskontrolle ist ein umfassender Datensicherheitsmechanismus , der festlegt, wer auf bestimmte digitale Ressourcen, wie Daten, Anwendungen und Systeme, zugreifen darf. Es stützt sich auf Verfahren wie die Authentifizierung, bei der die Identität eines Benutzers anhand von Anmeldeinformationen überprüft wird, und die Autorisierung, bei der der Benutzerzugang auf der Grundlage vordefinierter Kriterien oder Richtlinien gewährt oder verweigert wird.

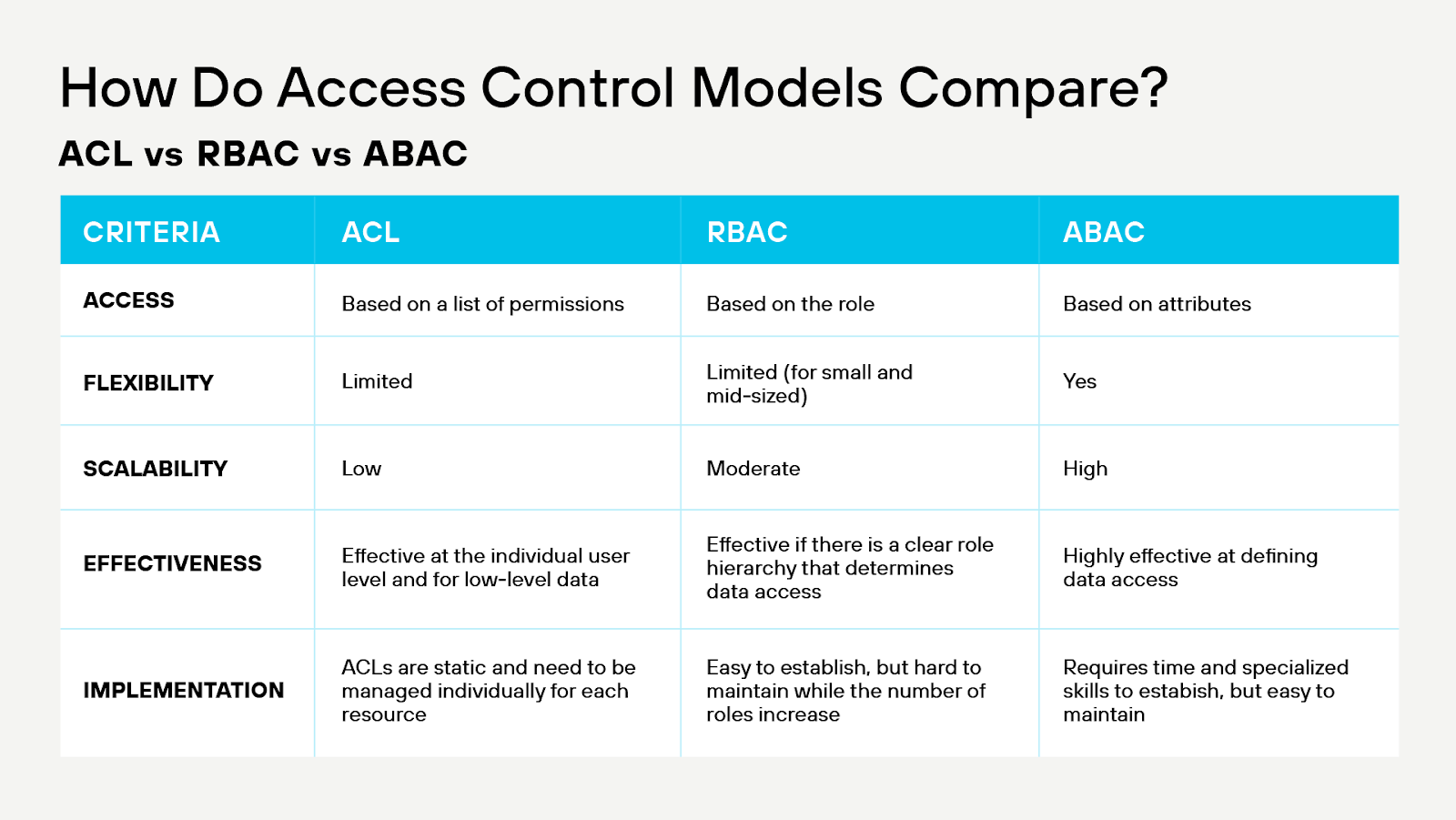

Diese Richtlinien können auf verschiedene Weise modelliert werden, darunter diskretionäre (DAC), obligatorische (MAC), rollenbasierte (RBAC) und attributbasierte (ABAC) Methoden. Das Hauptziel der Zugriffskontrolle besteht darin, sensible Daten vor unbefugtem Zugriff zu schützen und sicherzustellen, dass nur die richtigen Personen oder Einrichtungen unter den richtigen Umständen auf bestimmte Ressourcen zugreifen können.

Abbildung 1: Übersicht über die führenden Zugangskontrollmodelle

Zugangskontrolle erklärt

Die Zugangskontrolle ist der Torwächter. Stellen Sie sich das wie einen gut organisierten Türsteher bei einer exklusiven Veranstaltung vor. Das Ereignis repräsentiert die Daten und Ressourcen Ihrer Organisation, während die Teilnehmer die Benutzer darstellen, die möglicherweise Zugriff auf verschiedene Teile des Ereignisses benötigen.

Wenn sich eine Person (Benutzer) dem Eingang zum Veranstaltungsort (Ihre Daten und Ressourcen) nähert, prüft der Türsteher (Zugangskontrolle) zunächst ihre Einladung (Authentifizierung), um sicherzustellen, dass sie das Recht hat, den Veranstaltungsort zu betreten. Die Einladung kann einen eindeutigen Code, einen Namen oder biometrische Informationen wie einen Fingerabdruck enthalten.

Sobald der Türsteher die Identität der Person überprüft hat, konsultiert er eine Gästeliste (Berechtigung), um festzustellen, welche Bereiche der Veranstaltung die Person betreten darf. Diese Gästeliste berücksichtigt die Rolle oder die berufliche Funktion der Person. Ein Mitarbeiter kann zum Beispiel Zugang zu mehr Bereichen haben als ein normaler Teilnehmer.

Im Verlauf der Veranstaltung überwacht der Türsteher (Zugangskontrolle) kontinuierlich die Teilnehmer und stellt sicher, dass sie nur autorisierte Bereiche aufsuchen und nicht versuchen, in gesperrte Bereiche einzudringen. Der Türsteher führt außerdem ein detailliertes Protokoll darüber, wer die einzelnen Bereiche betritt und verlässt, was dabei hilft, die Anwesenheit zu verfolgen und mögliche Sicherheitsprobleme zu erkennen.

Die Sorgfalt des Türstehers bei der Überprüfung von Einladungen, der Einsichtnahme in die Gästeliste und der Überwachung der Teilnehmer steht für die verschiedenen Aspekte der Zugriffskontrolle, die dazu dienen, die Daten und Ressourcen einer Organisation vor unbefugtem Zugriff zu schützen.

Was sind die verschiedenen Arten der Zugangskontrolle?

Zugriffskontrollmodelle definieren, wie Berechtigungen festgelegt werden und wer Zugriff auf bestimmte Ressourcen erhält. Sie bieten einen Rahmen für die Entwicklung und Implementierung von Zugriffskontrollrichtlinien innerhalb eines Systems.

Diskretionäre Zugangskontrolle (DAC)

- In DAC-Modellen entscheidet der Eigentümer des Objekts, wer darauf zugreifen darf.

- Es liegt im Ermessen des Eigentümers, Zugangsrechte zu gewähren.

- Beispiele: Dateiberechtigungen, die von Benutzern in einem Dateisystem festgelegt werden, Datenbankeinträge mit Eigentumsrechten.

Obligatorische Zugangskontrolle (MAC)

- Die Zugangsrechte werden von einer zentralen Behörde geregelt.

- Entitäten (wie Benutzern) werden Berechtigungen erteilt, und Objekte (wie Dateien) haben Klassifizierungen.

- Auf der Grundlage von Freigaben und Klassifizierungen werden Zugangsentscheidungen getroffen.

- Dieses Modell ist vor allem in Umgebungen verbreitet, die hohe Sicherheitsanforderungen stellen, wie z.B. in Regierungs- oder Militäreinrichtungen.

Rollenbasierte Zugriffskontrolle (RBAC)

- Zugriffsentscheidungen beruhen auf Rollen innerhalb einer Organisation.

- Benutzern werden Rollen zugewiesen, und mit Rollen sind Berechtigungen verbunden.

- Eine Krankenschwester in einem Krankenhaus könnte beispielsweise Zugang zu den Patientenakten, aber nicht zu den Finanzsystemen haben.

Vorteile von effektiven Zugangskontrollsystemen

Die Zugangskontrolle bietet Organisationen viele Vorteile und erhöht die Sicherheit und die betriebliche Effizienz.

Verbesserte Sicherheit

Die Implementierung von Zugriffskontrollen in Cloud-Umgebungen erhöht die Sicherheit, indem sie den Zugriff auf sensible Ressourcen einschränkt und so das Risiko von Datenschutzverletzungen und unbefugtem Zugriff verringert. Authentifizierungs- und Autorisierungsmechanismen stellen sicher, dass nur legitime Benutzer auf bestimmte Ressourcen zugreifen können, schützen effektiv vor potenziellen Bedrohungen und schaffen eine sicherere Cloud-Infrastruktur.

Gesetzliche Compliance

Die Einhaltung von Best Practices für die Zugriffskontrolle hilft Organisationen bei der Einhaltung von Branchenvorschriften und -standards, einschließlich GDPR, HIPAA, PCI DSS, SOC 2 und ISO 27001. Durch die Kontrolle des Zugriffs auf sensible Daten und die Einhaltung vordefinierter Richtlinien können Organisationen bei Audits Compliance nachweisen, potenzielle Bußgelder oder Strafen vermeiden und das Vertrauen von Kunden und Partnern erhalten.

Selektive Restriktion

In Cloud-Umgebungen ermöglicht die Zugriffskontrolle eine präzise Verwaltung des Ressourcenzugriffs, indem sie einen differenzierten Zugriff auf der Grundlage von Rollen, Verantwortlichkeiten oder Attributen gewährt. Selektive Beschränkungen stellen sicher, dass Benutzer nur auf die Ressourcen zugreifen, die sie für ihre Aufgaben benötigen. Dadurch wird das Risiko von Datenlecks oder unbefugten Handlungen minimiert und das Prinzip der geringsten Privilegien gefördert.

Audit und Überwachung

Zugangskontrollsysteme in Cloud-Umgebungen bieten Protokollierungsfunktionen, die den Benutzerzugriff auf Ressourcen verfolgen und Aktivitäten aufzeichnen. Ein Audit-Protokoll ist von unschätzbarem Wert für Sicherheitsüberprüfungen, Untersuchungen und die Überwachung des Benutzerverhaltens. Zusammen ermöglichen sie es Organisationen, Anomalien zu erkennen, eine sichere Cloud-Infrastruktur aufrechtzuerhalten und schnell auf potenzielle Sicherheitsvorfälle zu reagieren.

Operative Effizienz

Die Zugriffskontrolle rationalisiert die Verwaltung von Benutzerberechtigungen in Cloud-Umgebungen, vereinfacht administrative Aufgaben und reduziert menschliche Fehler. Durch die Automatisierung der Zuweisung von Rollen und Berechtigungen können Organisationen manuelle Eingriffe minimieren, die Produktivität steigern und sicherstellen, dass die richtigen Benutzer Zugriff auf die erforderlichen Ressourcen haben.

Datenintegrität und Vertraulichkeit

Die Implementierung einer Zugriffskontrolle trägt zur Wahrung der Datenintegrität und Vertraulichkeit bei, indem sie den unbefugten Zugriff auf sensible Informationen verhindert. Durch die Beschränkung des Zugriffs auf der Grundlage vordefinierter Richtlinien können Organisationen ihre kritischen Daten vor Manipulationen oder unbefugter Offenlegung schützen, ihr geistiges Eigentum bewahren und ihren Wettbewerbsvorteil wahren.

Geringeres Risiko von Insider-Bedrohungen

Die Zugriffskontrolle mindert das Risiko von Insider-Bedrohungen, indem sie das Prinzip der geringsten Privilegien durchsetzt und sicherstellt, dass Benutzer nur Zugriff auf die für ihre Aufgaben erforderlichen Ressourcen haben. Durch die genaue Überwachung von Benutzeraktivitäten und die regelmäßige Überprüfung von Berechtigungen können Organisationen potenzielle Schwachstellen erkennen und beheben und so das Risiko von unbefugten Aktionen oder Datenlecks minimieren.

Mehrschichtige Sicherheit mit MFA

Die Kombination von Zugriffskontrolle und Multifaktor-Authentifizierung (MFA) bietet eine zusätzliche Sicherheitsebene für Cloud-Umgebungen. MFA verlangt von den Benutzern, dass sie sich mehrfach ausweisen, bevor sie Zugang zu Ressourcen erhalten, was es Angreifern erschwert, Konten zu kompromittieren. Dieser mehrschichtige Sicherheitsansatz stärkt den Gesamtschutz und verringert die Wahrscheinlichkeit eines unbefugten Zugriffs.

Physische Sicherheit

Zugangskontrollmechanismen tragen zur physischen Sicherheit der Cloud-Infrastruktur bei, indem sie den Zugang zu Rechenzentren und Serverräumen beschränken. Indem sie nur autorisiertem Personal Zugang gewähren, können Organisationen ihre kritische Hardware und Netzwerkausrüstung vor unbefugtem Zugriff, Manipulation oder Diebstahl schützen und so die Integrität ihrer Cloud-Infrastruktur sicherstellen.

Flexibilität und Skalierbarkeit

Zugangskontrollsysteme in Cloud-Umgebungen bieten Flexibilität und Skalierbarkeit und ermöglichen es Organisationen, den Benutzerzugang effizient zu verwalten, wenn sich ihre Anforderungen ändern. Wenn neue Benutzer hinzukommen oder sich die Rollen ändern, können die Zugriffskontrollrichtlinien leicht aktualisiert werden, um diese Änderungen zu berücksichtigen. So wird kontinuierliche Sicherheit gewährleistet, ohne Wachstum oder Produktivität zu behindern.

Kosteneinsparungen

Die Implementierung einer effektiven Zugriffskontrolle in Cloud-Umgebungen kann zu Kosteneinsparungen führen, indem sie die Risiken im Zusammenhang mit Datenschutzverletzungen, unberechtigtem Zugriff und Strafen für die Nichteinhaltung von Vorschriften reduziert. Durch die Minimierung dieser Risiken können Organisationen finanzielle Verluste vermeiden, ihren Ruf schützen und das Vertrauen ihrer Kunden aufrechterhalten, was letztlich zu einer kosteneffizienteren Sicherheitsstrategie führt.

Benutzerfreundlichkeit

Funktionen wie Single Sign-On (SSO) ermöglichen Benutzern den Zugriff auf mehrere Anwendungen oder Plattformen mit einem einzigen Satz von Anmeldeinformationen, was die Benutzerfreundlichkeit erhöht, ohne die Sicherheit zu beeinträchtigen.

Anwendungsfälle der Zugangskontrolle

Wie in verschiedenen Anwendungsfällen zu sehen ist, hilft die domänenübergreifende Zugriffskontrolle dabei, Informationen, Ressourcen und Systeme vor unbefugtem Zugriff zu schützen.

Schutz der Daten

- Beschreibung: Schutz sensibler Daten wie Kundeninformationen, Finanzdaten, geistiges Eigentum und geschützte Geschäftsinformationen.

- Beispiele: Banken, die die Finanzdaten ihrer Kunden schützen, Krankenhäuser, die die medizinischen Daten ihrer Patienten sichern, und Unternehmen, die ihre Geschäftsgeheimnisse schützen.

Cloud Sicherheit

- Beschreibung: Schutz von Daten und Anwendungen in Cloud-Umgebungen.

- Beispiele: Einschränkung des Zugriffs auf bestimmte Daten im Cloud-Speicher, Einrichtung von Berechtigungen für Benutzer einer Cloud-basierten Anwendung.

Elektronischer Handel und Online-Transaktionen

- Beschreibung: Sicherstellung, dass Online-Transaktionen sicher sind und nur von autorisierten Benutzern eingeleitet und abgeschlossen werden können.

- Beispiele: Kennwortgeschützte Konten für Online-Shopping-Plattformen und sichere Zahlungs-Gateways.

Physische Sicherheit

- Beschreibung: Beschränkung oder Kontrolle des physischen Zugangs zu bestimmten Bereichen oder Gebäuden.

- Beispiele: Mitarbeiter, die Badges verwenden, um Zugang zu Bürogebäuden zu erhalten, geschlossene Gemeinschaften, die PIN-Codes oder Karten für den Zutritt benötigen, und Sperrzonen in Forschungslabors.

Netzwerksicherheit

- Beschreibung: Verhindern, dass nicht autorisierte Benutzer auf das Netzwerk zugreifen oder es beschädigen.

- Beispiele: Firewalls, die nicht autorisierten ein- oder ausgehenden Datenverkehr blockieren, Virtual Private Networks (VPNs), die einen sicheren Fernzugriff ermöglichen.

Anwendungs- und Systemsicherheit

- Beschreibung: Sicherstellen, dass nur autorisierte Benutzer auf bestimmte Softwareanwendungen oder Systeme zugreifen können.

- Beispiele: Ein Content Management System (CMS), in dem nur autorisierte Redakteure Artikel veröffentlichen können, eine Buchhaltungssoftware, auf die nur die Finanzabteilung Zugriff hat.

Workflow und Aufgabenverwaltung

- Beschreibung: Gewährung von Zugriff auf der Grundlage von Aufgaben oder Phasen in einem Workflow.

- Beispiele: Ein Prozess zur Überprüfung von Dokumenten, bei dem verschiedene Ebenen von Prüfern unterschiedliche Zugriffsrechte haben, Fertigungsprozesse, bei denen die Mitarbeiter nur Zugriff auf ihre spezifischen Aufgabenbereiche haben.

Gesetzliche Compliance

- Beschreibung: Erfüllung der Anforderungen von Regierungs- oder Industriestandards in Bezug auf Datenzugang und -schutz.

- Beispiele: HIPAA-Bestimmungen für Patientendaten in der Gesundheitsbranche und GDPR für Datenschutz und Privatsphäre in der EU.

Geräte- und Ressourcenverwaltung

- Beschreibung: Kontrolle darüber, wer bestimmte Geräte oder Ressourcen nutzen oder verändern darf.

- Beispiele: Admin-Kontrollen auf Firmen-Laptops, Maschinenbediener, die besonderen Zugang zur Bedienung bestimmter Maschinen benötigen.

Diese Anwendungsfälle zeigen, wie wichtig die Zugangskontrolle für die Aufrechterhaltung der Sicherheit, die Gewährleistung eines effizienten Betriebs und die Erfüllung gesetzlicher Anforderungen in verschiedenen Branchen und Kontexten ist.

DSPM und Zugangskontrolle

Data Security Posture Management (DSPM) mit Data Detection and Response (DDR) ermöglicht es Organisationen, strukturierte und unstrukturierte Daten in der Cloud zu scannen, zu analysieren und zu kategorisieren. Durch die Identifizierung sensibler Informationen und ihre entsprechende Kategorisierung können Teams die Zugriffskontrolle verfeinern, um den Datenschutz zu verbessern.

DSPM mit DDR erhöht den Einblick in die Datensicherheitsinfrastruktur einer Organisation und versetzt Organisationen in die Lage, potenzielle Schwachstellen bei der Zugriffskontrolle zu erkennen. Durch den Prozess des Erkennens, Klassifizierens und Kategorisierens von Daten können Organisationen die Sensibilität ihrer Informationen verstehen. Die Echtzeitüberwachung von Datenzugriffs- und Nutzungsmustern durch DDR ermöglicht Teams nicht nur die Implementierung granularer Zugriffskontrollrichtlinien, sondern erkennt auch Anomalien und verdächtige Aktivitäten, die auf unbefugten Zugriff hindeuten könnten. DDR ermöglicht es Organisationen, schnell auf mögliche Verstöße gegen die Zugriffskontrolle zu reagieren und so das Risiko von Datenschutzverletzungen zu minimieren.

FAQs zur Zugangskontrolle

Die Verwaltung der Zugriffskontrolle bezieht sich auf den Prozess der Erstellung, Implementierung und Pflege von Zugriffskontrollrichtlinien zum Schutz digitaler Ressourcen, wie Daten, Anwendungen und Systeme. Dazu gehören die Definition von Benutzerrollen, die Zuweisung von Berechtigungen, die Einrichtung von Authentifizierungsmechanismen und die Überwachung des Zugriffs auf Ressourcen.

Eine effektive Verwaltung der Zugriffskontrolle stellt sicher, dass nur autorisierte Personen unter den entsprechenden Umständen auf bestimmte Ressourcen zugreifen können. So werden sensible Informationen vor unbefugtem Zugriff geschützt und die allgemeine Sicherheit erhöht. Darüber hinaus hilft die Verwaltung der Zugriffskontrolle Organisationen bei der Rationalisierung von Verwaltungsaufgaben, was das Risiko von Datenschutzverletzungen und Sicherheitsvorfällen erheblich verringert.

Ein Dateninventar ist eine umfassende Liste aller Datenbestände, die eine Organisation besitzt und wo sie sich befinden. Es hilft Organisationen zu verstehen und zu verfolgen:

- Arten von Daten, die sie sammeln, speichern und verarbeiten;

- Quellen, Zwecke und Empfänger dieser Daten.

Die Datenbestände können manuell oder automatisch verwaltet werden. Die Gründe für das Führen eines Dateninventars sind vielfältig - sie können Data Governance, Datenmanagement, Datenschutz, Datensicherheit und Data Compliance umfassen.

Ein Dateninventar kann Organisationen beispielsweise dabei helfen, sensible Daten zu identifizieren und zu klassifizieren, die mit verschiedenen Datentypen verbundenen Risiken zu bewerten und geeignete Kontrollen zum Schutz dieser Daten zu implementieren. Es kann Organisationen auch dabei helfen, zu verstehen, welche Daten sie zur Unterstützung ihrer Geschäftsziele oder zur Erstellung bestimmter Arten von Analyseberichten zur Verfügung haben.

Der Datenlebenszyklus beschreibt die Phasen eines Datenprojekts, die oft die Erzeugung, Sammlung, Verarbeitung, Speicherung, Verwaltung, Analyse, Visualisierung und Interpretation von Daten umfassen.

Zu verstehen, wie Daten verarbeitet, gespeichert und abgerufen werden, ist die Grundlage für Datensicherheit und Disaster Recovery. Auch die Verwaltung von Richtlinien zur Datenverwaltung, -klassifizierung und -aufbewahrung spielt eine entscheidende Rolle bei der Verwaltung des Datenlebenszyklus.

Verwendete Daten beziehen sich auf Daten, die aktiv im Computerspeicher gespeichert sind, wie RAM, CPU-Caches oder CPU-Register. Da die Daten nicht passiv an einem stabilen Ort gespeichert werden, sondern sich durch verschiedene Systeme bewegen, könnten die verwendeten Daten anfällig für Exfiltrationsversuche sein, da sie möglicherweise sensible Informationen wie PCI- oder PII-Daten enthalten.

Zum Schutz der genutzten Daten können Organisationen Verschlüsselungstechniken wie die Ende-zu-Ende-Verschlüsselung (E2EE) und hardwarebasierte Ansätze wie die vertrauliche Datenverarbeitung verwenden. Auf der Ebene der Richtlinien sollten Organisationen Kontrollen für die Benutzerauthentifizierung und -autorisierung implementieren, Benutzerberechtigungen überprüfen und Dateiereignisse überwachen.

Software zur Verhinderung von Datenlecks (DLP) kann Sicherheitsteams erkennen und alarmieren, wenn genutzte Daten angegriffen werden. Bei der Bereitstellung einer öffentlichen Cloud lässt sich DLP am besten durch den Einsatz einer Datenerkennungs- und Reaktionslösung erreichen.