Was ist ein Site-to-Site-VPN?

Ein Site-to-Site-VPN (virtuelles privates Netzwerk) besteht aus mindestens zwei miteinander verbundenen Netzwerken, wie einem Unternehmens- und einem Filialnetzwerk. Viele Organisationen setzen auf Site-to-Site-VPNs als Alternative zu privaten MPLS-Verbindungen, um das Internet für die Übertragung von privatem Datenverkehr zu nutzen.

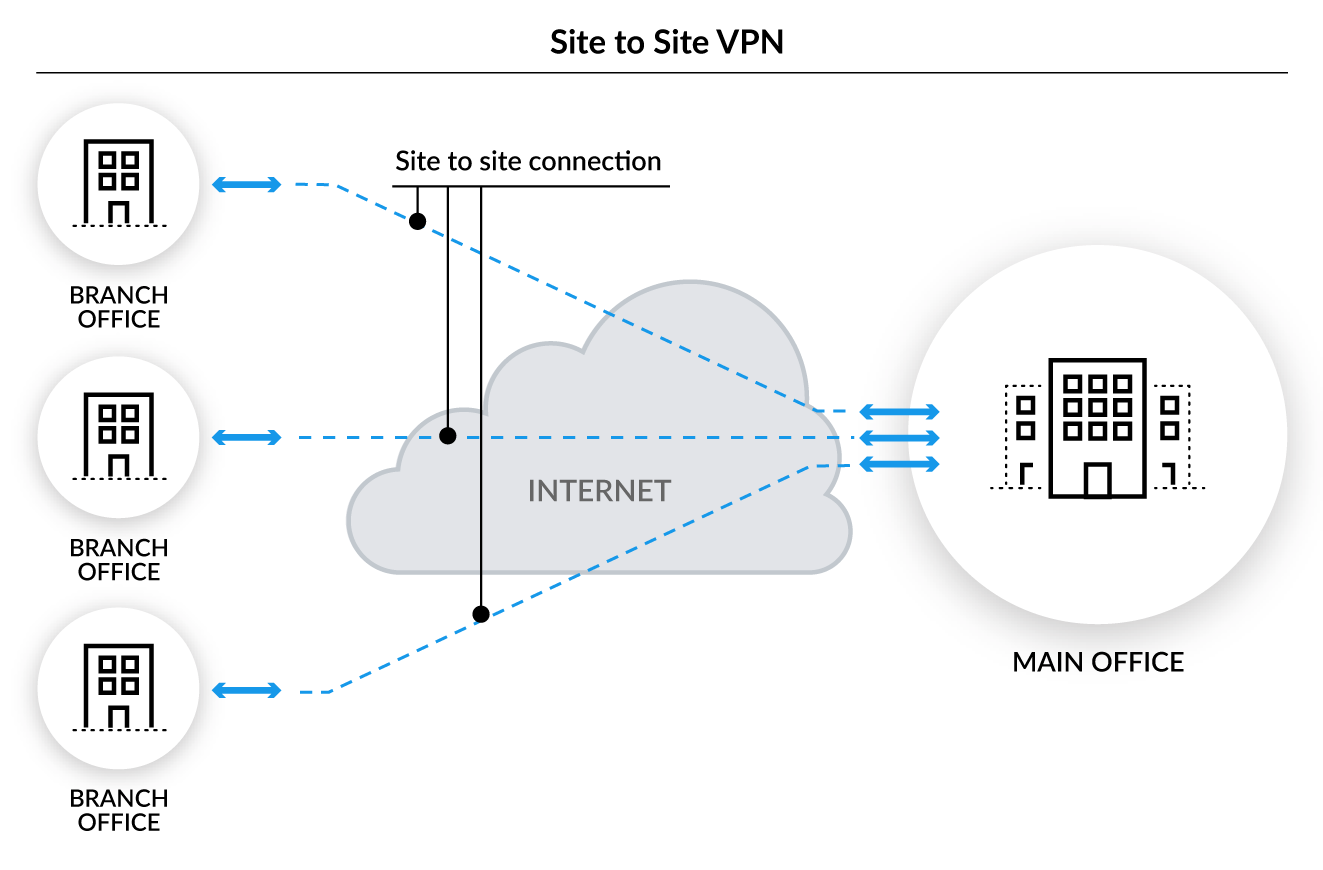

Site-to-Site-VPNs werden häufig von Unternehmen mit Filialen in verschiedenen geografischen Regionen eingesetzt, die ununterbrochenen Zugriff auf das Unternehmensnetzwerk benötigen. Mit einem Site-to-Site-VPN können Unternehmen ihr zentrales Netzwerk sicher mit den Remotestandorten verknüpfen, um zu kommunizieren und Ressourcen zu teilen – in einem einzelnen Netzwerk.

Abbildung 1: Beispiel eines Site-to-Site-VPN

Site-to-Site-VPNs und Remote-Access-VPNs mögen zwar ähnlich klingen, haben jedoch ganz unterschiedliche Zwecke.

- Ein Site-to-Site-VPN ist eine permanente Verbindung, die als verschlüsselter Übertragungspfad zwischen Standorten fungiert, typischerweise als IPsec-Netzwerkverbindung zwischen Netzwerkgeräten.

- Ein Remote-Access-VPN ist eine temporäre Verbindung zwischen Benutzern und dem Hauptsitz des Unternehmens, die typischerweise für den Zugriff auf im Rechenzentrum gehostete Anwendungen genutzt wird. Dafür kann IPsec verwendet werden, doch häufig wird auch ein SSL-VPN genutzt, um ein Benutzergerät mit einem VPN-Gateway zu verbinden.

Warum Site-to-Site-VPNs nicht mehr ausreichen

Bislang haben Unternehmen Site-to-Site-VPNs meist dazu verwendet, um ihr Unternehmensnetzwerk und ihre Remotestandorte in einer Stern-Topologie miteinander zu verknüpfen. Dieser Ansatz funktioniert auch, wenn ein Unternehmen ein internes Rechenzentrum betreibt, extrem sensible Anwendungen nutzt oder minimale Bandbreitenanforderungen hat. Die meisten Unternehmen haben jedoch ihre Anwendungen und Daten bereits in die Cloud migriert und beschäftigen große mobile Belegschaften. Somit macht es nur wenig Sinn, Verkehr über ein internes Rechenzentrum zur Cloud zu leiten, wenn Benutzer einfach direkt auf die Cloud zugreifen könnten.

Unternehmen benötigen also eine Netzwerktopologie, die Benutzern Zugriff auf die Cloud oder Rechenzentrumsanwendungen gewährt. Heute richten immer mehr Organisationen Netzwerkarchitekturen ein, die den Umweg über den Hauptsitz vermeiden.

SASE: eine moderne Lösung zur Verknüpfung von Remotestandorten

Ein aktuelleres Cybersicherheitsmodell namens Secure Access Service Edge (kurz SASE) bietet die Netzwerk- und Netzwerksicherheitsservices, die Unternehmen benötigen, und zwar direkt über eine Cloud-Infrastruktur. Außerdem sind mit SASE mehrere wichtige Sicherheitsfunktionen verfügbar, wie Schutz vor komplexen Bedrohungen, Schutz vor Diebstahl von Anmeldedaten, Web-Filtering, Sandboxing, DNS-Sicherheit und Schutz vor Datenverlust, alles auf einer cloudbasierten Plattform.

Damit können Unternehmen ihre Remotestandorte ganz leicht anbinden, den Datenverkehr sicher an öffentliche oder private Clouds, SaaS-Anwendungen (Software-as-a-Service) oder ans Internet leiten und zudem den Benutzerzugriff verwalten und kontrollieren.

Vorteile

SASE bietet Unternehmen zahlreiche Vorteile. Zum Beispiel können sie damit:

- Filialen und Läden Zugriff auf die Cloud oder das Rechenzentrum gewähren.

- Benutzer, Geräte und Anwendungen schnell identifizieren

- über mehrere Standorte hinweg Sicherheitsrichtlinien konsistent durchsetzen und das Least-Privilege-Prinzip anwenden

- ihre IT-Infrastruktur und deren Verwaltung erheblich vereinfachen und Kosten reduzieren, indem sie von mehreren voneinander isolierten Produkten auf eine einzige cloudbasierte Lösung umsteigen.

Hier finden Sie weitere Informationen zum Schutz von Filialen und Läden.