Was ist ein Intrusion-Prevention-System?

IPS-Lösungen sind fast vollständig automatisiert und helfen, schädliche Aktivitäten abzuwehren, bevor diese andere Sicherheitssysteme oder -kontrollen erreichen. Dadurch werden nicht nur Sicherheitsteams entlastet, sondern auch andere Sicherheitslösungen effektiver.

IPS-Lösungen eignen sich zudem besonders zur Erkennung und Verhinderung der Ausnutzung von Sicherheitslücken. Nachdem eine Sicherheitslücke aufgedeckt wurde, gibt es ein kurzes Zeitfenster bis zur Entwicklung und Implementierung eines Sicherheitspatches, das Angreifer ausnutzen könnten. Intrusion-Prevention-Systeme können derartige Angriffe schnell und effektiv abwehren.

IPS-Appliances wurden Mitte der 2000er-Jahre entwickelt und waren ursprünglich als eigenständige Geräte gedacht. Später wurden diese Funktionen in Unified-Threat-Management(UTM)-Lösungen und Next-Generation Firewalls integriert. Inzwischen sind Next-Generation-IPS mit cloudbasierten Computing- und Netzwerkservices verknüpft.

Funktionsweise von Intrusion-Prevention-Systemen

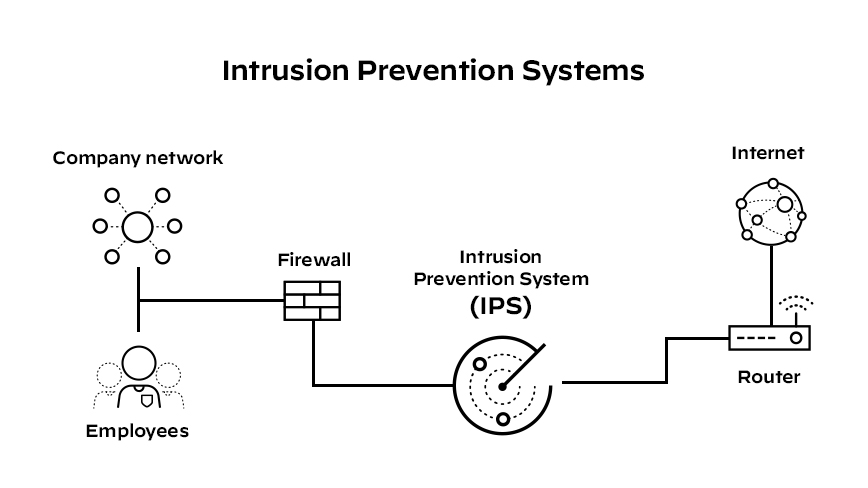

Das IPS wird inline platziert, das heißt direkt im Pfad des Netzwerkdatenverkehrs zwischen Quelle und Ziel. Darin unterscheidet sich ein IPS von einem Intrusion-Detection-System (IDS). Ein IDS ist ein passives System, das den Datenverkehr überwacht und Bedrohungen meldet.

Ein IPS befindet sich in der Regel direkt hinter der Firewall, analysiert den gesamten eingehenden Datenverkehr in das Netzwerk und ergreift gegebenenfalls die erforderlichen Maßnahmen.

Dazu können folgende gehören:

- Übermittlung von Alarmen an Administratoren (wie ein IDS)

- Entfernung schädlicher Pakete

- Blockierung des Datenverkehrs von der Quelladresse

- Zurücksetzen der Verbindung

- Anpassung der Firewallkonfiguration zur Vermeidung zukünftiger Angriffe

Als Inline-Sicherheitskomponente muss ein IPS folgende Anforderungen erfüllen:

- Es muss äußerst effizient sein, damit die Netzwerkleistung nicht beeinträchtigt wird.

- Es muss sehr schnell sein, da Exploits nahezu in Echtzeit stattfinden können.

- Erkennung und Reaktion müssen punktgenau sein, um Bedrohungen abzuwehren und False Positives (die irrtümliche Einstufung von legitimen Paketen als Bedrohungen) zu vermeiden.

Dabei werden diverse Techniken kombiniert, um Exploits aufzudecken und das Netzwerk vor nicht autorisiertem Zugriff zu schützen, zum Beispiel:

- Die signaturbasierte Erkennung ist eine Erkennungsmethode, bei der ein Abgleich mit einem Verzeichnis aus eindeutig identifizierbaren Mustern (oder Signaturen) im Code jedes Exploits stattfindet. Dieses Verzeichnis wird ständig mit den Signaturen der neuen aufgedeckten Exploits aktualisiert. Es gibt zwei Arten der Signaturerkennung in IPS:

- Exploitorientierte Signaturen identifizieren einzelne Exploits über ihre individuellen Muster. Das IPS kann einen bestimmten Exploit identifizieren, wenn es eine übereinstimmende exploitorientierte Signatur im Datenstrom erfasst.

- Sicherheitslückenorientierte Signaturen sind breiter gefasste Signaturen, die sich auf eine Sicherheitslücke in einem Zielsystem beziehen. Mithilfe dieser Signaturen können Netzwerke auch vor bisher nicht identifizierten Angriffsmethoden geschützt werden. Sie sind allerdings auch anfällig für False Positives.

- Die anomaliebasierte Erkennung vergleicht ein beliebiges Sample des Netzwerkdatenverkehrs mit einem zuvor festgelegten Leistungsmesswert. Weicht eine Aktivität im Datenverkehr von den vorgegebenen Parametern ab, ergreift das IPS entsprechende Maßnahmen.

- Die richtlinienbasierte Erkennung setzt voraus, dass Systemadministratoren Sicherheitsrichtlinien basierend auf der Sicherheitsstrategie und Netzwerkinfrastruktur der Organisation konfigurieren. Verstößt eine Aktivität gegen diese vorgegebenen Sicherheitsrichtlinien, wird ein Alarm ausgelöst und die Administratoren werden informiert.

Arten von Intrusion-Prevention-Systemen

Es gibt verschiedene Arten von IPS-Lösungen, die für verschiedene Zwecke genutzt werden können, zum Beispiel:

- Das netzwerkbasierte Intrusion-Prevention-System (NIPS), wird an strategischen Punkten installiert und überwacht den gesamten Netzwerkdatenverkehr auf Bedrohungen.

- Das hostbasierte Intrusion-Prevention-System (HIPS), wird auf einem Endpunkt installiert und überwacht nur den ein-/ausgehenden Datenverkehr auf diesem Gerät. Es wird häufig mit NIPS kombiniert und dient als letzte Verteidigungslinie.

- Netzwerkverhaltensanalysen (Network Behavior Analysis, NBA) analysieren den Netzwerkdatenverkehr, um ungewöhnliche Datenströme und neue Malware oder Zero-Day-Sicherheitslücken aufzudecken.

- Das Wireless-Intrusion-Prevention-System (WIPS) überwacht ein WLAN auf nicht autorisierte Zugriffe und entfernt nicht autorisierte Geräte.

Vorteile von Intrusion-Prevention-Systemen

Intrusion-Prevention-Systeme bieten mehrere Vorteile:

- Geringeres Geschäftsrisiko und größere Sicherheit

- Besserer Überblick über Angriffe und daher auch größerer Schutz

- Größere Effizienz, sodass die Überprüfung des gesamten Datenverkehrs auf Bedrohungen möglich wird

- Geringerer Ressourcenbedarf für das Schwachstellen- und Patchmanagement

Kritische Funktionen eines IPS

Ein IPS ist ein entscheidendes Tool für die Abwehr einiger der gravierendsten und komplexesten Angriffe. Es sollte daher über die folgenden Funktionen verfügen:

- Schutz vor Sicherheitslücken

Sicherheitslücken in Anwendungen sind häufig die erste Stufe im Angriffsverlauf und dienen als Einfallstor für Sicherheitsverletzungen, Malware und Ransomware. Zwar werden jedes Jahr mehr Sicherheitslücken gemeldet, aber Angreifern reicht schon eine einzige aus, um sich Zugang zu einer Organisation zu verschaffen.

Kritische Sicherheitslücken in Anwendungen wie Apache Struts, Drupal, VPNs, Microsoft Exchange, Microsoft SMB und Anwendungen für den Remotezugriff, in Betriebssystemen, Browsern und IoT-Systemen werden am häufigsten für Angriffe missbraucht.

Die Ausnutzung von Sicherheitslücken und RDP sind die beiden am häufigsten verwendeten Methoden, mit denen sich Angreifer Zugriff auf Unternehmensnetzwerke verschaffen, um Ransomwareangriffe durchzuführen. Daher sollte der Schutz vor Sicherheitslücken ein wesentlicher Bestandteil der Sicherheitsstrategie sein.

- Malwareschutz

Eine streambasierte Scan-Engine kann bekannte Malware und unbekannte Varianten bekannter Malwarefamilien sehr schnell erkennen und inline blockieren. IPS und Malwareschutz decken in einem Service mehrere Bedrohungsvektoren ab, sodass Unternehmen keine gesonderten IPS-Lösungen von anderen Anbietern erwerben und verwalten müssen.

- Umfassender Schutz vor Command-and-Control-Aktivitäten

Nachdem Angreifer ins Netzwerk eingedrungen sind, nutzen sie einen verborgenen C2-Kanal für die Kommunikation mit dem Hostcomputer, um zusätzliche Malware zu installieren, weitere Anweisungen zu geben und Daten zu stehlen.

Die zunehmende Nutzung von Tools wie Cobalt Strike sowie Verschlüsselungs- und Verschleierungstechniken macht es den Angreifern leichter denn je, flexibel anpassbare Command-and-Control-Kanäle zu entwickeln, die sich mit herkömmlichen signaturbasierten Ansätzen nicht blockieren lassen.

Aus diesem Grund müssen IPS-Lösungen unbedingt über Funktionen verfügen, mit denen sich unbekannte C2-Aktivitäten inline verhindern lassen. IPS-Lösungen sollten zudem ausgehende C2-Kommunikation von Systemen erkennen und blockieren, die eventuell durch folgende Komponenten manipuliert wurden:- Bekannte Malwarefamilien

- Webshells

- Remote Access Trojans (RATss

- Automatisierte Sicherheitsmaßnahmen

SecOps-Teams sollten schnell reagieren, betroffene Geräte isolieren und Richtlinien zur Eindämmung potenzieller Infektionen durchsetzen können. Dazu gehören beispielsweise striktere Sicherheitsrichtlinien und -kontrollen wie die automatische Multi-Faktor-Authentifizierung.

- Besserer Überblick und größere Kontrolle

Incident-Response-Teams können sofort erkennen, welche Systeme angegriffen werden oder welche Benutzergeräte potenziell infiziert wurden, und sparen sich so die aufwendige Suche anhand von IP-Adressen. Die Tatsache, dass IT- und Sicherheitsteams die Richtlinien für Anwendungen und Benutzer verwalten, vereinfacht die Erstellung und das Management der Netzwerksicherheitsrichtlinien.

- Konsistentes, einfaches Richtlinienmanagement

Um moderne, verteilte Netzwerke umfassend zu schützen, müssen konsistente Richtlinien für die folgenden Komponenten erstellt werden:- Unternehmensperimeter

- Rechenzentrum

- Öffentliche und private Clouds

- SaaS-Anwendungen

- Remotebenutzer.

- Automatisiertethreat intelligence

Die Generierung und Nutzung zuverlässiger Threat Intelligence ist durchaus wichtig, aber zusätzlich müssen diese Informationen auch unbedingt automatisch in konkrete Sicherheitsmaßnahmen umgewandelt werden. Moderne IPS müssen Threat Intelligence automatisch nutzen können, um mit Angreifern Schritt zu halten.

Deep Learning zur Erkennung getarnter Bedrohungen

Für einen besseren Schutz vor immer komplexeren und gut getarnten Bedrohungen sollten Intrusion-Prevention-Systeme auch Inline-Deep-Learning-Modelle nutzen. Dadurch lässt sich die Erkennungsquote deutlich verbessern und auch bisher unbekannter schädlicher Datenverkehr kann zuverlässig erkannt werden – ohne Signaturen.

Deep-Learning-Modelle durchlaufen mehrere Analyseschritte und verarbeiten Millionen von Datenpunkten innerhalb von Millisekunden. Diese effektiven Systeme zur Mustererkennung analysieren die Aktivitäten im Netzwerkdatenverkehr mit beispielloser Genauigkeit. Sie können auch unbekannten schädlichen Datenverkehr inline erkennen und generieren dabei nur wenige False Positives. Diese ergänzenden intelligenten Sicherheitsfunktionen bieten zusätzlichen Schutz für sensible Daten und verhindern Angriffe, die den Geschäftsbetrieb lahmlegen könnten.

Weitere Informationen zum Einsatz von IPS-Lösungen in Sicherheitsinfrastrukturen finden Sie in diesem Whitepaper: Der Intrusion-Prevention-Ansatz von Palo Alto Networks.