Was ist DNS-Tunneling?

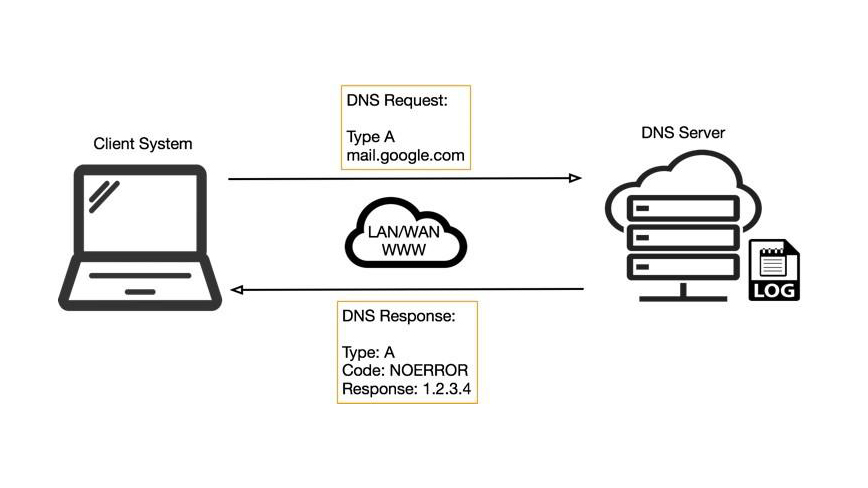

Das „Domain Name System“-Protokoll, kurz DNS, übersetzt für Menschen verständliche URLs wie „paloaltonetworks.de“ in für Maschinen lesbare IP-Adressen wie „199.167.52.137“.

DNS spielt in der digitalen Welt eine absolut kritische Rolle und wird oft als „Telefonbuch des Internets“ beschrieben, denn es ordnet IP-Adressen Domainnamen zu und leistet noch vieles mehr, wie in diesem „Request for Comments“ zum Protokoll beschrieben.

Die Allgegenwärtigkeit des DNS macht diesen Dienst zu einem hervorragenden Tool für die Kommunikation und Datenübertragung – für legitime Anwender, aber auch für Hacker, denn DNS wird oft nicht hinreichend überprüft. Natürlich wissen das auch Cyberkriminelle. Genau aus diesem Grund sind Lösungen für die DNS-Sicherheit so wichtig.

Außerdem prüfen viele Organisationen ihren DNS-Datenverkehr nicht auf verdächtige oder schädliche Aktivitäten, weil DNS kein offensichtlicher Kanal für die Datenausschleusung ist. Somit wird DNS zu einem effektiven Angriffsvektor und Tor zu Unternehmensnetzwerken – zum Beispiel durch DNS-Tunneling.

Wie funktioniert DNS-Tunneling?

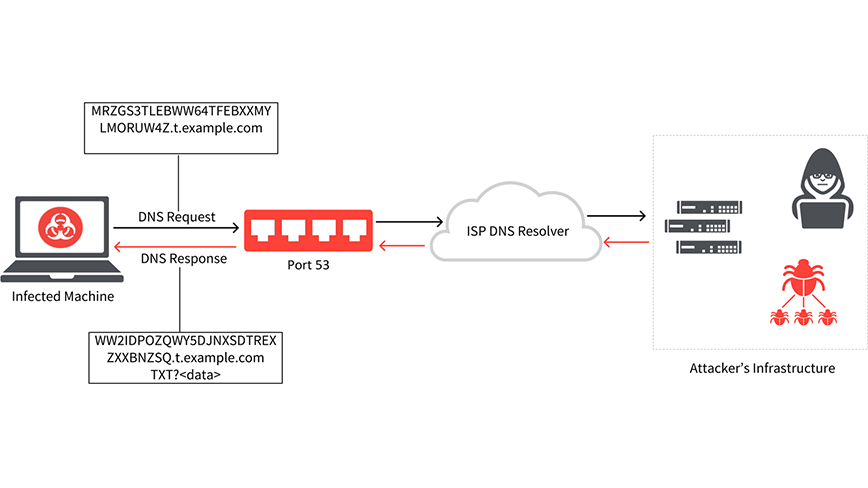

Beim DNS-Tunneling wird das DNS-Protokoll ausgenutzt, um Malware und andere Daten über ein Client-Server-Modell einzuschleusen.

- Als Erstes registriert der Angreifer eine Domain, wie „badsite.de“. Der Nameserver dieser Domain verweist auf den Server des Angreifers, auf dem ein Schadprogramm zum Tunneling installiert wurde.

- Der Angreifer infiziert einen Computer mit Malware, wobei die Wahl häufig auf ein Gerät fällt, das sich hinter der Firewall des betroffenen Unternehmens befindet. Weil die DNS-Kommunikation von der Firewall zugelassen wird, kann der infizierte Computer eine Anfrage an den DNS-Resolver schicken. DNS-Resolver sind Server, die Anfragen nach IP-Adressen an Root-Nameserver und Top-Level-Domainserver übertragen.

- Die Anfrage wird vom DNS-Resolver an den Command-and-Control-Server des Angreifers weitergeleitet, wo das Tunneling-Programm installiert worden ist. Nun hat der Angreifer also über den DNS-Resolver eine Verbindung zum betroffenen Netzwerk – einen Tunnel, der zur Datenausschleusung oder für andere schädliche Aktivitäten genutzt werden kann. Da es aber keine direkte Verbindung zwischen Angreifer und Opfer gibt, ist es schwieriger, den Computer des Hackers aufzuspüren.

DNS-Tunneling wird bereits seit fast 20 Jahren verwendet. Sowohl Morto- als auch Feederbot-Malware kamen bereits zum Einsatz. Zu den prominenten Angriffen der letzten Jahre zählen die der Hackergruppe DarkHydrus im Jahr 2018 auf Regierungsbehörden im Nahen Osten und die von OilRig, einer Gruppe, die seit 2016 aktiv ist.

Wie verhindern Sie DNS-Tunneling?

DNS ist ein sehr leistungsfähiges Tool, das fast überall von Anwendungen und Systemen genutzt wird, um die von ihnen benötigten Ressourcen und Services zu finden. DNS bildet die Kommunikationsgrundlage für viele noch leistungsfähigere Protokolle, doch dies wird bei der Implementierung von Sicherheitsmaßnahmen oft übersehen. Das ist auch nicht wunderlich, wenn man bedenkt, wie hoch die Anzahl der über E-Mail-Protokolle oder HTTP übertragenen Malware ist, mit der Sicherheitsexperten zu kämpfen haben.

Daher kommt dieses unbeschränkte, häufig übersehene und unterschätzte Protokoll Hackern sehr gelegen, die einen Kommunikationskanal zwischen ihrem und einem kompromittierten Computer etablieren wollen.

Organisationen können sich auf vielerlei Weise vor DNS-Tunneling schützen, ob mithilfe der Netzwerksicherheitsplattform von Palo Alto Networks oder über Open-Source-Technologien. Zum Beispiel können sie:

- als schädlich oder verdächtig vermutete Domainnamen (oder IP-Adressen oder Standorte) blockieren,

- Regeln für verdächtige DNS-Abfragezeichenfolgen einführen,

- Regeln für die Länge, Art und den Umfang aus- und eingehender DNS-Anfragen einführen,

- die Client-Betriebssysteme härten und sich einen Überblick über die Funktionen der Namensauflösung und der spezifischen Suchreihenfolge verschaffen,

- Analysen des Benutzer- und/oder Systemverhaltens nutzen, die automatisch Anomalien identifizieren – zum Beispiel können sie neue Domains im Auge behalten und melden, wenn ungewöhnlich oft und mit ungewöhnlichen Methoden auf sie zugegriffen wird,

- den neuen DNS Security-Service von Palo Alto Networks nutzen, um den Zugriff auf schädliche Domainnamen zu blockieren.

Best Practices zum DNS-Schutz

- Investieren Sie in die Weiterbildung Ihrer Sicherheitsteams

Stärken Sie das Sicherheitsbewusstsein Ihrer Mitarbeitenden durch Bildungsangebote rund um die Erkennung von Cyberbedrohungen und für sinnvolle Vorsichtsmaßnahmen zum Schutz vor Malware. Wenn Sie spezielle Trainings zur Abwehr von Phishingangriffen durchführen, senken Sie das Risiko eines erfolgreichen E-Mail-basierten Angriffs.

- Führen Sie ein Threat-Intelligence-Programm ein

Informieren Sie sich über die aktuelle Bedrohungslage und rufen Sie ein entsprechendes Programm ins Leben, damit Sie stets über die neuesten Bedrohungen und Angriffsmethoden Bescheid wissen. Nutzen Sie Ihr erworbenes Wissen, um sicherzustellen, dass die passenden Technologien zur Absicherung des Unternehmensnetzwerks vorhanden sind.

- Lernen Sie aus Ihren DNS-Daten

Ziehen Sie aussagekräftige Erkenntnisse aus dem verfügbaren DNS-Datenverkehr. Das Sammeln von DNS-Datenprotokollen macht wenig Sinn, wenn Sie die Daten nicht interpretieren können. Durch die Gewinnung relevanter Informationen können Sie Ihre Organisation erfolgreich vor bisher unbekannten DNS-Bedrohungen schützen.

- Investieren Sie umgehend in einen DNS-Resolver

Wenn Hacker die Kontrolle über einen DNS-Server übernehmen, werden bei DNS-Anfragen möglicherweise falsche Antworten ausgegeben, die Ihren Datenverkehr auf infizierte Systeme umleiten oder Man-in-the-Middle-Angriffe ermöglichen.

- Berücksichtigen Sie den Risikofaktor der mobilen Arbeit

Entwickeln Sie eine Sicherheitsstrategie für Ihre mobilen Mitarbeiter, um das Risiko einer Ausschleusung sensibler Unternehmensdaten zu minimieren. Beispielsweise sollten Sie unbedingt von der Nutzung ungesicherter, kostenloser oder öffentlicher WLANs abraten, da hier die Gefahr besteht, dass der Datenverkehr zwischen Endgerät und Zugangspunkt abgefangen wird. Implementieren Sie die Multi-Faktor-Authentifizierung und treffen Sie Vorkehrungen für den Fall, dass Geräte verloren gehen oder gestohlen werden.

- Verfolgen Sie einen ganzheitlichen Ansatz zur Netzwerksicherheit

Stellen Sie außerdem sicher, dass Sie die richtigen Technologien in Ihre vorhandene Sicherheitsinfrastruktur integrieren, um alle potenziellen Bedrohungsvektoren abzudecken. Vor dem Kauf einer Lösung sollten Sie die verschiedenen Angebote unbedingt anhand von POCs (Proof of Concept) vergleichen. Jede Umgebung hat ihre Besonderheiten und herstellerunabhängige Tests der DNS-Sicherheit sind bis dato nicht verfügbar.

- Automatisieren Sie Ihre Reaktion, nicht nur die Alarme

Wenn Sie Ihre Organisation erfolgreich schützen wollen, dürfen Sie die Automatisierung der Bedrohungsabwehr nicht außer Acht lassen. Aufgrund der schieren Geschwindigkeit moderner Cyberattacken sind Alarme und Signale keine wirksamen Gegenmittel. Wenn eine Bedrohung erkannt wurde, kann es bereits zu spät sein. Deshalb muss Ihr Sicherheitsteam in der Lage sein, laufende Angriffe automatisch zu erkennen und infizierte Systeme zu isolieren, bevor weiterer Schaden entsteht. Melden Sie sich für unser Best Practice Assessment an und überprüfen Sie, ob Ihre Organisation einschlägige Best Practices befolgt und den DNS Security-Service von Palo Alto Networks optimal einsetzt.

Wie verhindern Sie, dass Angreifer DNS gegen Sie nutzen? In unserem Whitepaper erfahren Sie Schritt für Schritt, wie Sie DNS-basierte Angriffe stoppen.