Was ist Netzwerksegmentierung?

Die Netzwerksegmentierung ist ein Architekturansatz, mit dem ein Netzwerk in mehrere Segmente oder Subnetze unterteilt wird, die jeweils als ein eigenes kleines Netzwerk fungieren. Dadurch können Netzwerkadministratoren den Datenverkehr zwischen Subnetzen mit detaillierten Richtlinien steuern. Unternehmen nutzen die Segmentierung, um die Überwachung zu verbessern, die Leistung zu steigern, technische Probleme zu lokalisieren und vor allem die Sicherheit zu erhöhen.

Mit der Netzwerksegmentierung verfügt das Netzwerksicherheitsteam über ein leistungsstarkes Werkzeug, mit dem es verhindern kann, dass unbefugte Benutzer – ob neugierige Insider oder böswillige Angreifer – Zugang zu wertvollen Assets erhalten, wie persönlichen Kundendaten, Finanzunterlagen des Unternehmens und streng vertraulichem geistigen Eigentum. Heute sind diese Assets häufig über Hybrid- und Multi-Cloud-Umgebungen verteilt – öffentliche Clouds, private Clouds und softwaredefinierte Netzwerke (SDNs) –, die alle vor Angriffen geschützt werden müssen. Um die Sicherheitsvorteile der Netzwerksegmentierung zu verstehen, ist es zunächst notwendig, das Konzept des Vertrauens in der Netzwerksicherheit zu betrachten.

Angenommenes Vertrauen

In der Vergangenheit haben Netzwerkarchitekten ihre Sicherheitsstrategien auf den Perimeter des Netzwerks ausgerichtet, die unsichtbare Grenze zwischen der Außenwelt und den geschäftskritischen Daten eines Unternehmens. Es wurde angenommen, dass Personen innerhalb des Perimeters vertrauenswürdig waren und daher keine Bedrohung darstellten. Dadurch war ihr Zugang zu Informationen kaum eingeschränkt.

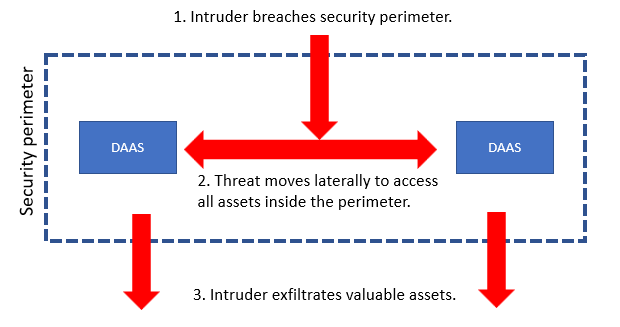

In letzter Zeit haben folgenschwere Sicherheitsvorfälle diese Annahme in Frage gestellt. Zum einen können auch Insider Sicherheitsverletzungen verursachen, oft versehentlich, manchmal aber auch absichtlich. Zum anderen können Bedrohungen, die den Perimeter überwunden haben, sich im Netzwerk ausbreiten und so auf praktisch alle Daten, Anwendungen, Assets oder Services (DAAS) zugreifen. Mit nahezu ungehindertem Zugriff können Angreifer ganz einfach wertvolle Assets ausschleusen, oft bevor ihr Eindringen überhaupt entdeckt wird (siehe Abbildung 1).

Abbildung 1: Ausbreitung innerhalb des Perimeters als Folge angenommenen Vertrauens

Die Lösung: Zero Trust

Aufgrund der inhärenten Schwächen des angenommenem Vertrauens haben viele Unternehmen begonnen, eine Zero-Trust-Strategie einzuführen. Zero Trust ist die Annahme, dass niemand automatisch vertrauenswürdig ist, auch nicht diejenigen, die sich bereits innerhalb des Netzwerkperimeters befinden. Zero Trust arbeitet nach dem Prinzip einer „Schutzfläche“, die um die geschäftskritischsten und wertvollsten DAAS des Unternehmens herum aufgebaut wird. Da sie nur das enthält, was für den Betrieb des Unternehmens am wichtigsten ist, ist sie um mehrere Größenordnungen kleiner als die Angriffsfläche des gesamten Netzwerkperimeters.

Hier kommt die Netzwerksegmentierung ins Spiel. Damit können Netzwerkarchitekten einen Mikroperimeter um die Schutzfläche herum aufbauen, der im Wesentlichen eine zweite Verteidigungslinie bildet. In einigen Fällen können virtuelle Firewalls die Bereitstellung von Sicherheitsfunktionen automatisieren, um Segmentierungsaufgaben zu vereinfachen. Das Ergebnis: Autorisierte Benutzer können auf Assets innerhalb der Schutzfläche zugreifen, während alle anderen standardmäßig für sie unzugänglich sind.

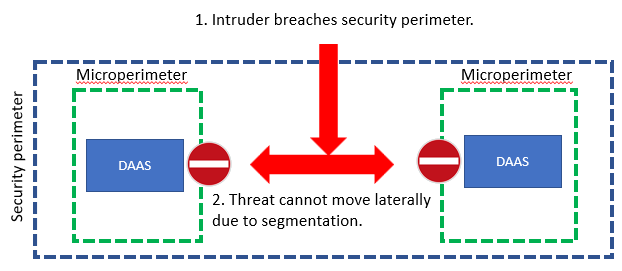

Die Segmentierung legt Angreifern Steine in den Weg, denn anders als beim angenommenen Vertrauen reicht es mit Zero Trust nicht mehr aus, den Perimeter zu überwinden, um Zugang zu sensiblen Informationen zu erhalten. Mikroperimeter, ob physisch oder virtuell, verhindern, dass Bedrohungen sich im Netzwerk ausbreiten. Damit wird ein Großteil der Arbeit zunichte gemacht, die für das ursprüngliche Eindringen erforderlich war (siehe Abbildung 2).

Abbildung 2: Eingeschränkte Bewegung innerhalb des Perimeters mit Zero Trust und Netzwerksegmentierung

Anwendungsszenarien

Unternehmen können die Netzwerksegmentierung für zahlreiche Anwendungen nutzen, zum Beispiel:

- Zugriff für Gäste: Mithilfe der Netzwerksegmentierung kann ein Unternehmen Besuchern und Vertragspartnern mit relativ geringem Risiko einen Wi-Fi-Service anbieten. Wer sich mit Gastzugangsdaten anmeldet, gelangt in ein Mikrosegment, das Zugriff auf das Internet bietet und sonst nichts.

- Zugriff für Benutzergruppen: Zum Schutz vor Sicherheitsverletzungen durch Insider sehen viele Unternehmen für einzelne interne Abteilungen separate Subnetze mit den autorisierten Gruppenmitgliedern und den DAAS vor, die sie für ihre Arbeit benötigen. Der Zugriff von einem Subnetz auf ein anderes wird streng kontrolliert. Wenn zum Beispiel jemand aus der Technik versucht, auf das Subnetz der Personalabteilung zuzugreifen, löst dies eine Warnung und eine Untersuchung aus.

- Sicherheit für öffentliche Clouds: In der Regel ist der Cloud-Anbieter für die Sicherheit der Cloud-Infrastruktur verantwortlich und der Kunde für die Sicherheit der Betriebssysteme, Plattformen, Zugriffskontrollen, Daten, des geistigen Eigentums, des Quellcodes und der kundenorientierten Inhalte, die auf dieser Infrastruktur aufsetzen. Die Segmentierung ist eine effektive Methode zur Isolierung von Anwendungen in Umgebungen mit öffentlichen und hybriden Clouds.

- PCI-DSS-Compliance: Netzwerkadministratoren können die Segmentierung nutzen, um alle Kreditkarteninformationen in einer Sicherheitszone – im Wesentlichen einer Schutzfläche – zu isolieren und Regeln zu erstellen, die nur den unbedingt erforderlichen Datenverkehr in der Zone zulassen. Diese isolierten Zonen sind häufig virtualisierte SDNs, in denen PCI-DSS-Compliance und Segmentierung über virtuelle Firewalls erreicht werden können.

Technische Details

Die Netzwerksegmentierung kann als physische oder als logische Segmentierung implementiert werden.

Wie der Name schon verrät, geht es bei der physischen Segmentierung darum, ein größeres Netzwerk in kleinere Subnetze aufzuteilen. Eine physische oder virtuelle Firewall fungiert als Subnetzgateway und kontrolliert den ein- und ausgehenden Datenverkehr. Die physische Segmentierung ist relativ einfach zu verwalten, da die Topologie in der Architektur festgelegt ist.

Bei der logischen Segmentierung werden Subnetze im Wesentlichen mit einer von zwei Methoden erstellt: Virtual Local Area Networks (VLANs) oder Netzwerkadressierungsschemas. VLAN-basierte Ansätze sind relativ einfach zu implementieren, da die VLAN-Markierungen den Datenverkehr automatisch an das entsprechende Subnetz weiterleiten. Netzwerkadressierungsschemas sind ebenso effektiv, erfordern jedoch ein detaillierteres Verständnis der Netzwerktheorie. Die logische Segmentierung ist flexibler als die physische, da sie keine Verkabelung oder physische Bewegung von Komponenten erfordert. Die automatisierte Bereitstellung kann die Konfiguration von Subnetzen erheblich vereinfachen.

Der Wechsel zu einer segmentierten Architektur vereinfacht die Verwaltung von Firewallrichtlinien. Eine neue Best Practice besteht darin, eine einzige konsolidierte Richtlinie für die Subnetzzugriffskontrolle sowie für die Erkennung und Eindämmung von Bedrohungen zu verwenden, statt diese Funktionen in verschiedenen Teilen des Netzwerks auszuführen. Dieser Ansatz minimiert die Angriffsfläche und erhöht das Sicherheitsniveau des Unternehmens.

Weitere Informationen zur Netzwerksegmentierung finden Sie hier.