-

- Arten von Threat Intelligence Tools

- Wie Threat Intelligence Tools funktionieren

- Schlüsselfunktionen von Threat Intelligence Tools

- Was ist eine Threat Intelligence Plattform (TIP)?

- Bewährte Praktiken für die Implementierung von Threat Intelligence Tools

- Aufkommende Trends bei Threat Intelligence

- FAQs zu Threat Intelligence Tools

Inhaltsverzeichnis

-

Was ist Cyberbedrohung Intelligence (CTI)?

- Threat Intelligence: Warum es wichtig ist

- Die Vorteile von Cyberbedrohungen

- Die Herausforderungen der Aufklärung von Cyberbedrohungen

- Arten der Aufklärung von Cyberbedrohungen

- Quellen für Threat Intelligence

- Tools und Dienste für Threat Intelligence

- Praktische Implementierung von Threat Intelligence

- Der Lebenszyklus von Threat Intelligence: Ein Überblick

- Aufbau eines effektiven Threat Intelligence Programms

- FAQs zu Threat Intelligence

- Was ist der Lebenszyklus von Threat Intelligence?

Was sind Tools zur Aufklärung von Cyberbedrohungen?

Inhaltsverzeichnis

Threat Intelligence-Tools sind Softwareanwendungen und Plattformen, die beim Bedrohungsmanagement helfen, indem sie Informationen über Bedrohungen und Schwachstellen der Cybersicherheit sammeln, analysieren und verwertbare Informationen bereitstellen.

Threat Intelligence Software verbessert die Cyberbedrohung, indem sie aktuelle Informationen über einzelne Bedrohungen liefert, die Schwachstellen angreifen können (Endpunkte, Anwendungen, Cloud Gateways und mehr). Sicherheitsoperationen (SecOps) und IT-Teams verwenden Threat Intelligence-Tools, um potenzielle Probleme zu erkennen, bevor sie auftreten, und verknüpfen diese oft mit anderen Quellen und Threat Intelligence-Feeds.

Arten von Threat Intelligence Tools

Wenn es um den Schutz der digitalen Ressourcen einer Organisation geht, ist es von entscheidender Bedeutung, die richtigen Threat Intelligence-Tools zur Verfügung zu haben. Diese drei Hauptkategorien von Threat Intelligence-Tools können Ihrer Cybersicherheitsstrategie zugute kommen.

Open-Source Threat Intelligence Lösungen

Open-Source Threat Intelligence ist ein umfassender Prozess der Sammlung und Analyse von Cybersecurity-Bedrohungsdaten aus öffentlich zugänglichen Quellen. Zu diesen Quellen gehören Online-Foren, soziale Medien, Blogs und Websites. Der Zweck dieses Ansatzes ist es, ein besseres Verständnis der Bedrohungslandschaft zu erhalten und Cyberkriminellen einen Schritt voraus zu sein.

Die folgenden Arten von Daten werden gesammelt:

- Gefahrenindikatoren (IOCs): bestimmte Informationen, wie IP-Adressen, Domänen oder Hashes, die auf bösartige Aktivitäten hinweisen können.

- Malware-Samples: bösartige Softwareprogramme, die analysiert werden, um ihr Verhalten zu verstehen und mögliche Schwachstellen zu identifizieren

- Schwachstellen: Schwachstellen in Software oder Systemen, die von Angreifern ausgenutzt werden können

- Von Angreifern verwendete Taktiken, Techniken und Verfahren (TTPs): Methoden und Strategien, die von Angreifern verwendet werden, um in ein Netzwerk oder System einzudringen, einschließlich Phishing, Social Engineering, Brute-Force-Angriffe usw.

Kommerzielle Threat Intelligence Lösungen

Kommerzielle Threat Intelligence Lösungen versorgen Organisationen mit Echtzeitdaten, Analysen, Risikobewertungen und Beratungsdiensten, die ihnen helfen, Cyberbedrohungen zu verstehen, zu erkennen und sich dagegen zu schützen. Diese Lösungen lassen sich in die bestehende Sicherheitsinfrastruktur integrieren und bieten eine zentrale Plattform, auf der Sicherheitsteams fundierte Entscheidungen treffen können. Sie sind für einen proaktiven Ansatz zur Cybersicherheit unerlässlich.

Vorteile des kommerziellen Threat Intelligence Managements

Kommerzielles Threat Intelligence Management sorgt für verbesserte operative Effizienz, geringere Risiken und Kosteneinsparungen. Es sammelt Bedrohungsdaten aus verschiedenen Quellen, deckt Angriffe schnell auf, verkürzt die Verweilzeit und identifiziert Schwachstellen. Dieser proaktive Ansatz spart Geld und eliminiert den Bedarf an mehreren Plattformen und Integrationsressourcen.

Hausinterne maßgeschneiderte Tools

Bei den unternehmensinternen Threat Intelligence-Tools handelt es sich um spezielle Softwarelösungen, die von der IT-Abteilung oder dem Cybersecurity-Team einer Organisation entwickelt und gepflegt werden. Diese Tools sind speziell auf die Anforderungen und die Infrastruktur der Organisation zugeschnitten und konzentrieren sich auf das Sammeln und Analysieren von Cyberbedrohungsdaten aus verschiedenen Quellen, einschließlich Open-Source-Intelligence und internen Netzwerkdaten.

Sie bieten eine nahtlose Integration in bestehende Sicherheitssysteme, anpassbare Dashboards für die Überwachung und Funktionen für die Reaktion auf Vorfälle und das Risikomanagement. Diese Tools sind zwar ressourcenintensiv in der Entwicklung und Wartung, bieten aber Flexibilität, Kontrolle und Spezifität bei der Verwaltung von Cyberbedrohungen. Das macht sie besonders wertvoll für Organisationen mit speziellen Anforderungen oder solche in stark regulierten Branchen.

Wie Threat Intelligence Tools funktionieren

Das Verständnis der inneren Funktionsweise von Threat Intelligence-Tools und der grundlegenden Mechanismen, die sie antreiben, ist entscheidend, um ihr volles Potenzial zur Stärkung Ihrer Cybersicherheit zu nutzen.

Datenerfassung und Aggregation

Threat Intelligence-Tools werfen zunächst ein weites Netz über die digitale Landschaft aus. Sie sammeln systematisch Daten aus verschiedenen Quellen, darunter Netzwerkprotokolle, Sicherheitsereignisse, Open-Source-Intelligence-Feeds, Foren, Blogs und mehr. Diese umfangreiche Datenerfassung gewährleistet einen umfassenden Überblick über die Bedrohungslandschaft.

- Kontinuierlicher Datenabruf aus verschiedenen Quellen

- Normalisierung und Anreicherung von Daten für eine bessere Analyse

- Integration mehrerer Datenfeeds in ein einheitliches Repository

Datenanalyse und Mustererkennung

Datenanalyse und Mustererkennung sind miteinander verknüpfte Bereiche, in denen es darum geht, große Datenmengen zu untersuchen, um aussagekräftige Informationen, Trends und Muster zu erkennen.

Datenanalyse umfasst das Sammeln und Bereinigen von Daten aus verschiedenen Quellen, die Untersuchung der Daten, um ihre Eigenschaften zu verstehen, die Auswahl relevanter Variablen, die Anwendung statistischer Analysen zur Aufdeckung von Beziehungen, das Testen von Hypothesen und die Interpretation der Ergebnisse, um Schlussfolgerungen zu ziehen.

Mustererkennung beinhaltet das Sammeln und Bereinigen von Daten, das Extrahieren relevanter Merkmale und die Auswahl geeigneter Algorithmen wie maschinelles Lernen, statistische Modelle oder neuronale Netzwerke. Der Algorithmus wird an einer Teilmenge der Daten trainiert und dann an einer anderen Menge getestet, um Muster zu identifizieren und Ähnlichkeiten, Anomalien, Sequenzen oder Trends zu erkennen. Das Modell wird verfeinert und neu trainiert, um die Genauigkeit und Relevanz auf der Grundlage der ersten Ergebnisse zu verbessern.

Datenanalyse und Mustererkennung sind komplementäre Prozesse. Die Datenanalyse liefert oft das grundlegende Verständnis, das für eine effektive Mustererkennung erforderlich ist. Erkenntnisse aus der Mustererkennung können zu weiteren Datenanalysen führen und umgekehrt, wodurch ein kontinuierlicher Verbesserungskreislauf entsteht.

Sowohl die Datenanalyse als auch die Mustererkennung stützen sich in hohem Maße auf computergestützte Methoden, insbesondere wenn die Datenmengen und die Komplexität zunehmen. Sie sind von entscheidender Bedeutung in Bereichen wie Finanzen, Gesundheitswesen, Marketing und Cybersicherheit, wo das Verständnis von Mustern und Trends zu einer besseren Entscheidungsfindung, Vorhersage und Erkennung von Anomalien führen kann.

Bedrohungen kontextualisieren

Über die reine Bedrohungserkennung hinaus zeichnen sich Threat Intelligence-Tools dadurch aus, dass sie die erkannten Bedrohungen in einen Kontext stellen. Sie enthüllen wichtige Details, wie den verantwortlichen Bedrohungsakteur oder die Gruppe, die Angriffsmethoden und die angegriffenen Objekte oder Schwachstellen. Diese Kontextualisierung stattet Sicherheitsteams mit dem Wissen aus, das sie benötigen, um die Schwere und die Auswirkungen einer potenziellen Bedrohung vollständig zu verstehen.

- Korrelation von Bedrohungsdaten mit historischer und globaler Threat Intelligence

- Zuweisung von Bedrohungen an bestimmte Bedrohungsakteure oder Gruppen

- Kartierung der Bedrohungen für die betroffenen Anlagen für präzise Abhilfemaßnahmen

Schlüsselfunktionen von Threat Intelligence Tools

Ein "echtes" Cyberbedrohungs-Intelligence-Tool muss Informationen über neue und aufkommende Bedrohungen und Schwachstellen liefern. Sie erhalten außerdem ausführliche Anleitungen, wie Sie Probleme, die sich aus diesen Bedrohungen ergeben, angehen und beheben können. Threat Intelligence-Tools liefern Informationen über vier Arten von Threat Intelligence-Daten: strategische, taktische, operative und technische.

Die strategische Aufklärung liefert Informationen über die Bedrohungslage auf höchster Ebene, während sich die taktische Aufklärung auf die Angriffsmethoden konzentriert. Operative Intelligenz bietet detaillierte Informationen über spezifische Bedrohungen und Angriffe, und technische Intelligenz liefert hochtechnische Daten, die von IT- und Sicherheitsteams genutzt werden.

Zusätzlich zu den oben erwähnten Funktionen der Datenerfassung und -aggregation, der Datenanalyse und Mustererkennung sowie der Kontextualisierung von Bedrohungen sind die folgenden Schlüsselfunktionen von Threat Intelligence-Tools zu nennen.

Warnungen und Berichte

Wenn eine potenzielle Bedrohung erkannt wird, generieren Threat Intel Tools Warnmeldungen und detaillierte Berichte. Diese Warnungen werden in Echtzeit an die Sicherheitsteams gesendet, so dass Sie sofort über das Problem informiert werden. Darüber hinaus enthalten Threat Intelligence-Tools häufig Bewertungen des Schweregrads, so dass Sicherheitsexperten ihre Reaktionen auf der Grundlage des wahrgenommenen Bedrohungsgrads priorisieren können.

Unterstützung bei der Entscheidungsfindung

Threat Intelligence-Tools gehen über die reine Bedrohungserkennung hinaus; sie helfen Sicherheitsexperten dabei, fundierte Entscheidungen zu treffen. Sie bieten Empfehlungen und umsetzbare Erkenntnisse, wie Sie bestimmte Bedrohungen abwehren können. Dieser Leitfaden hilft Sicherheitsteams bei der Entscheidung über die am besten geeignete Vorgehensweise, sei es die Isolierung eines kompromittierten Geräts, die Anwendung von Patches oder die Implementierung zusätzlicher Sicherheitsmaßnahmen.

Antworten automatisieren

Einige fortschrittliche Threat Intelligence-Tools sind mit Automatisierungsfunktionen ausgestattet. Sie können als Reaktion auf erkannte Bedrohungen vordefinierte Aktionen durchführen. Wenn ein Tool zum Beispiel eine bösartige IP-Adresse erkennt, kann es automatisch den Datenverkehr von dieser Quelle blockieren oder betroffene Geräte isolieren, um die Bedrohung einzudämmen, bevor sie sich ausbreitet.

Kontinuierliche Überwachung

Threat Intelligence-Tools sorgen für eine kontinuierliche Überwachung der Bedrohungslandschaft. Sie haben ein wachsames Auge auf neue Bedrohungen und Schwachstellen in Echtzeit. Dieser proaktive Ansatz stellt sicher, dass Organisationen potenziellen Risiken immer einen Schritt voraus sind und ihre Sicherheitsstrategien entsprechend anpassen können, um ihre digitalen Werte wirksam zu schützen.

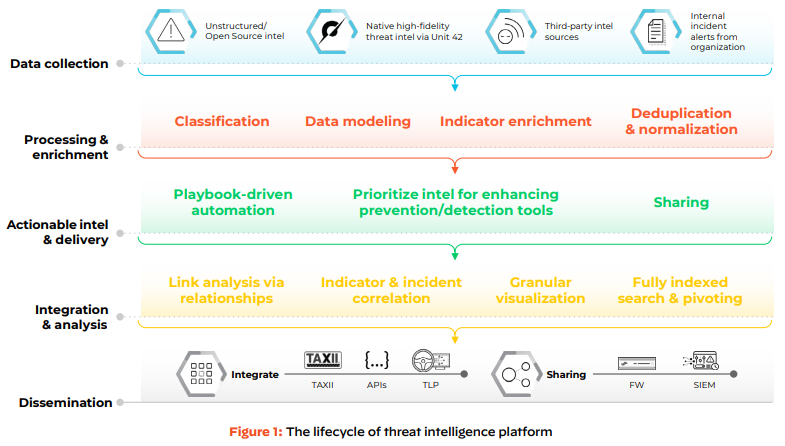

Was ist eine Threat Intelligence Plattform (TIP)?

Eine Threat Intelligence Plattform (TIP) ist eine umfassende, zentralisierte Lösung zur Verwaltung aller Aspekte der Threat Intelligence, von der Datenerfassung über die Analyse und den Austausch bis hin zur Reaktion. Threat Intelligence-Tools hingegen sind spezialisierte Software oder Komponenten, die sich auf bestimmte Funktionen innerhalb des Threat Intelligence-Lebenszyklus konzentrieren und in Verbindung mit einem TIP verwendet werden können, um bestimmte Anforderungen zu erfüllen. Organisationen wählen und integrieren häufig sowohl TIPs als auch Threat Intelligence-Tools auf der Grundlage ihrer spezifischen Anforderungen an die Cybersicherheit und ihrer Ressourcen.

TIPs bieten eine zentralisierte und integrierte Umgebung für die Bearbeitung von Threat Intelligence-Daten und -Prozessen. Sie sind in der Regel für die Verwaltung großer Mengen von Bedrohungsdaten aus verschiedenen Quellen konzipiert und bieten ein hohes Maß an Anpassungsfähigkeit und Flexibilität.

TIPs beinhalten häufig fortschrittliche Analysefunktionen, maschinelles Lernen und künstliche Intelligenz, um Bedrohungsdaten zu analysieren, Muster zu erkennen und Einblicke in neue Bedrohungen zu geben. Sie erleichtern den Austausch von Threat Intelligence-Daten sowohl innerhalb einer Organisation als auch mit externen Partnern und ermöglichen so gemeinsame Anstrengungen zur Eindämmung von Bedrohungen.

TIPs sind so konzipiert, dass sie sich in eine Vielzahl von Cybersicherheits-Tools und -Systemen integrieren lassen. Sie ermöglichen automatische Reaktionen auf Bedrohungen und eine nahtlose Zusammenarbeit mit anderen Sicherheitslösungen. Sie enthalten häufig Funktionen zur Verwaltung von Arbeitsabläufen, die Organisationen bei der Organisation und Priorisierung von Aufgaben im Zusammenhang mit Threat Intelligence, der Reaktion auf Vorfälle und der Behebung von Problemen helfen.

Bewährte Praktiken für die Implementierung von Threat Intelligence Tools

Die effektive Implementierung von Threat Intelligence-Tools in Ihrem Unternehmen erfordert einen strategischen Ansatz, der auf die spezifischen Bedürfnisse, Ressourcen und die Cybersicherheitslage Ihrer Organisation abgestimmt ist. Hier sind die wichtigsten Schritte, die Sie beachten sollten:

Bewerten Sie Ihren Bedarf und Ihre Fähigkeiten

Identifizieren Sie die für Ihre Branche relevanten Bedrohungen und bewerten Sie Ihre Cybersicherheitsinfrastruktur auf Lücken, bei denen Threat Intelligence helfen kann.d Wert.

Wählen Sie die richtigen Tools

Bestimmen Sie, welche Lösungen für Ihre Bedürfnisse geeignet sind: kommerzielle Produkte, selbst entwickelte Tools oder eine Kombination aus beidem. Wenn Sie sich für kommerzielle Lösungen entscheiden, bewerten Sie die Anbieter auf der Grundlage ihrer Datenquellen, Integrationsmöglichkeiten und der Relevanz ihrer Informationen für Ihr Unternehmen.

Integration mit bestehenden Systemen

Stellen Sie sicher, dass sich die Threat Intelligence-Tools gut in Ihre bestehende Sicherheitsinfrastruktur integrieren lassen, z. B. in SIEM-Systeme, Firewalls und Plattformen zur Reaktion auf Vorfälle.

Schulung und Entwicklung von Mitarbeitern

Es ist wichtig, über ein qualifiziertes Team zu verfügen, das Threat Intelligence interpretieren und in umsetzbare Erkenntnisse umsetzen kann. Es sollten regelmäßige Schulungen angeboten werden, um die Fähigkeiten des Teams mit der sich entwickelnden Bedrohungslandschaft und Intelligence auf dem neuesten Stand zu halten.

Einrichten von Prozessen und Protokollen

Entwickeln Sie Standardarbeitsanweisungen (SOPs), die klare Richtlinien für den Einsatz von Threat Intelligence bei Ihren Sicherheitsoperationen enthalten. Diese SOPs sollten die Reaktion auf Vorfälle und das Risikomanagement abdecken. Darüber hinaus kann die Automatisierung zur Verarbeitung und Analyse großer Mengen an nachrichtendienstlichen Daten genutzt werden. So kann sich Ihr Team auf komplexere Aufgaben konzentrieren. Analyse.

Kontinuierliche Überwachung und Analyse

Implementieren Sie Tools für die Echtzeitüberwachung der Bedrohungslandschaft und analysieren Sie regelmäßig Intelligence-Daten, um neue Bedrohungen, Trends, Muster und sich entwickelnde Taktiken zu erkennen.Bedrohungsakteure.

Feedback-Schleife

Überprüfen Sie regelmäßig die Wirksamkeit Ihrer Threat Intelligence Implementierung. Passen Sie Strategien und Tools bei Bedarf auf der Grundlage von Feedback und veränderten Geschäftsanforderungen an.

Überlegungen zu Recht und Compliance

Halten Sie die Vorschriften ein, indem Sie sicherstellen, dass Ihre Threat Intelligence-Praktiken den einschlägigen Gesetzen, Vorschriften und Branchenstandards entsprechen.

Zusammenarbeit und Informationsaustausch

Erwägen Sie den Beitritt zu branchenspezifischen Threat Intelligence-Austauschgruppen oder Foren. Die Zusammenarbeit kann Ihr Verständnis für neue Bedrohungen verbessern.

Wenn Sie diese Schritte befolgen, können Sie Threat Intelligence-Tools auf eine Weise implementieren, die nicht nur Ihre Cybersicherheit stärkt, sondern auch Ihre allgemeinen Geschäftsziele unterstützt. Denken Sie daran, dass das Ziel von Threat Intelligence nicht nur das Sammeln von Daten ist, sondern auch eine fundierte Entscheidungsfindung und proaktive Abwehr von Cyberbedrohungen.

Aufkommende Trends bei Threat Intelligence

Da sich Cyberbedrohungen ständig weiterentwickeln, müssen Organisationen einen vorausschauenden Ansatz verfolgen, um den Angreifern einen Schritt voraus zu sein. Drei wichtige Trends im Bereich Threat Intelligence können die Verteidigung gegen aufkommende Gefahren stärken:

- Nutzung von KI und maschinellem Lernen zur Automatisierung der Bedrohungsanalyse. Durch den Einsatz dieser Technologien können Organisationen Bedrohungen schnell erkennen und die Sicherheitsteams entlasten.

- Förderung der Zusammenarbeit und des Informationsaustauschs mit Partnern. Durch den Austausch von Echtzeit-Bedrohungsdaten über Branchen und Grenzen hinweg wird die kollektive Abwehr gestärkt.

- Vorausschauende Funktionen, um Bedrohungen vorzubeugen. Die Analyse von Daten zur Vorhersage von Schwachstellen und Angriffstrends ermöglicht eine proaktivere Sicherheit und Ressourcenzuweisung.

Indem sie diese Trends im Bereich Threat Intelligence genau verfolgen, können Organisationen ihre Widerstandsfähigkeit gegenüber einer sich ständig verändernden Bedrohungslandschaft verbessern. Die Integration von Automatisierung, Zusammenarbeit und prädiktiver Analytik stellt die nächste Stufe der Cyberabwehr dar.

FAQs zu Threat Intelligence Tools

Obwohl es eine große Anzahl kommerziell verfügbarer Threat Intelligence-Tools und -Dienste von verschiedenen Anbietern gibt, hat auch die Open-Source-Software-Community eine breite Palette verschiedener Threat Intelligence-Tools katalogisiert. Die meisten von ihnen sind kostenlos, obwohl Open-Source-Anbieter oft Wartungsverträge gegen eine Gebühr anbieten.

Security Orchestration, Automation and Response (SOAR) ist eine fortschrittliche Cybersicherheitslösung, die Organisationen in die Lage versetzt, die Herausforderungen bei der Verwaltung und Reaktion auf die riesige Menge an Sicherheitswarnungen und -daten, die sie täglich erhalten, zu bewältigen. Seine Schlüsselkomponenten, einschließlich SOAR, arbeiten nahtlos zusammen, um koordinierte und rationalisierte Sicherheitsoperationen zu ermöglichen. Mit SOAR können Sicherheitsteams sicher sein, dass sie besser gerüstet sind, um Sicherheitsvorfälle effizient und effektiv zu behandeln und gleichzeitig die Arbeitsbelastung ihres Teams zu verringern.

Der MDR trägt zur Threat Intelligence bei, indem er Funktionen wie die Bedrohungserkennung, die Integration von Threat Intelligence-Feeds, die Analyse von Bedrohungen, die Verbesserung des kontextuellen Verständnisses und das Vorschlagen von Reaktionstechniken auf der Grundlage seiner Analyse der Bedrohung übernimmt. Diese Aktivitäten werden in der Regel in Echtzeit durchgeführt und geben Sicherheitsanalysten und Ingenieuren die Möglichkeit, Threat Intelligence proaktiver und umfassender zu nutzen.

Führende Anbieter von Threat Intelligence-Tools haben die Fähigkeiten und den Nutzen ihrer Tools verbessert, indem sie künstliche Intelligenz (KI) in viele ihrer Tools integriert oder sie von Anfang an mit integrierter KI entwickelt haben. KI erweitert die Funktionalität von Threat Intelligence-Tools um Funktionen wie Anomalienerkennung, Verhaltensanalyse, prädiktive Analyse, Verarbeitung natürlicher Sprache und kontinuierliches Lernen.