-

Was ist Cyberbedrohung Intelligence (CTI)?

- Threat Intelligence: Warum es wichtig ist

- Die Vorteile von Cyberbedrohungen

- Die Herausforderungen der Aufklärung von Cyberbedrohungen

- Arten der Aufklärung von Cyberbedrohungen

- Quellen für Threat Intelligence

- Tools und Dienste für Threat Intelligence

- Praktische Implementierung von Threat Intelligence

- Der Lebenszyklus von Threat Intelligence: Ein Überblick

- Aufbau eines effektiven Threat Intelligence Programms

- FAQs zu Threat Intelligence

-

Was sind Tools zur Aufklärung von Cyberbedrohungen?

- Arten von Threat Intelligence Tools

- Wie Threat Intelligence Tools funktionieren

- Schlüsselfunktionen von Threat Intelligence Tools

- Was ist eine Threat Intelligence Plattform (TIP)?

- Bewährte Praktiken für die Implementierung von Threat Intelligence Tools

- Aufkommende Trends bei Threat Intelligence

- FAQs zu Threat Intelligence Tools

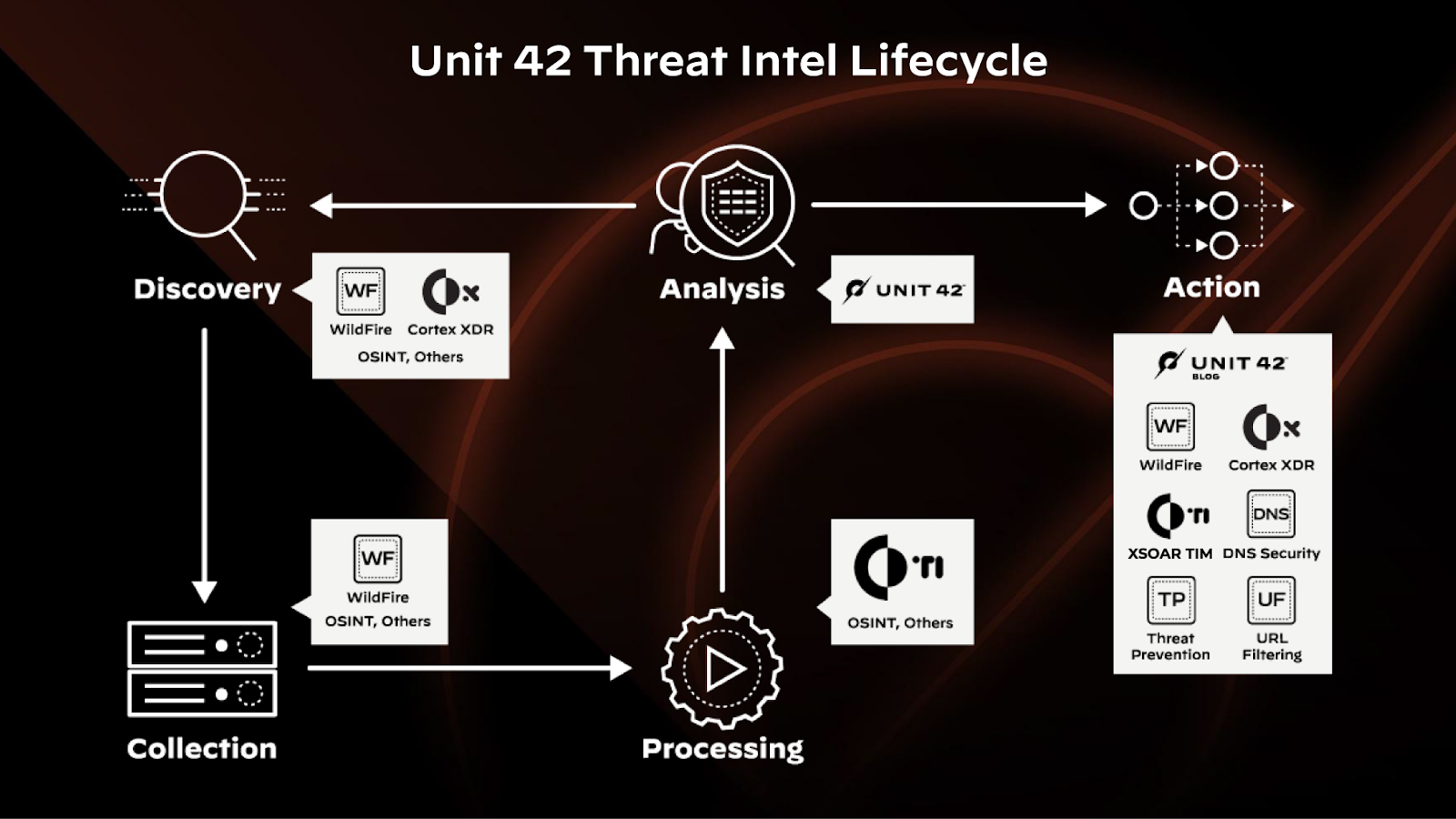

Was ist der Lebenszyklus von Threat Intelligence?

Der Threat Intelligence-Lebenszyklus ist ein Prozess, der in der Cybersicherheit zur Bewältigung von Cyberbedrohungen eingesetzt wird. Es hilft Organisationen, ihre Informationswerte zu schützen, indem es Informationen über potenzielle und aktuelle Cyberbedrohungen sammelt, analysiert und anwendet. Ziel ist es, die Qualität und Relevanz von Threat Intelligence kontinuierlich zu verbessern und an die sich entwickelnde Cyberbedrohungslandschaft anzupassen.

Der Zyklus besteht in der Regel aus diesen Phasen:

- Direktion/Entdeckung: Ziel ist es, die Anforderungen der Verbraucher an die Intelligenz zu ermitteln oder zu entdecken.

- Kollektion: Um die identifizierten Anforderungen zu erfüllen, werden Daten und Informationen aus verschiedenen Quellen gesammelt.

- Verarbeitung: Die Daten werden bereinigt, um Duplikate, Inkonsistenzen und irrelevante Informationen zu entfernen, in ein für die Analyse geeignetes Format umgewandelt und mit zusätzlichem Kontext und Metadaten angereichert.

- Analyse: Rohdaten und Informationen werden gesammelt, mit anderen Quellen zusammengeführt und mit verschiedenen maschinellen und menschlichen Techniken in Intelligenz verwandelt.

- Verbreitung/Aktion: Die rechtzeitige Übermittlung fertiger nachrichtendienstlicher Produkte wird in angemessener Weise an die vorgesehenen Verbraucher verteilt.

- Feedback: Laufende Bewertung der Effektivität der einzelnen Schritte des Informationszyklus, um sicherzustellen, dass die bestmöglichen Informationen den gewünschten Empfänger erreichen.

Warum ist der Lebenszyklus von Threat Intelligence so wichtig?

Der Lebenszyklus von Threat Intelligence ist ein kontinuierlicher und sich weiterentwickelnder Prozess, der Organisationen dabei hilft, Cyberbedrohungen immer einen Schritt voraus zu sein, indem sie ihr Verständnis der Bedrohungslandschaft kontinuierlich verbessern und ihre Abwehrmaßnahmen entsprechend anpassen.

Durch die Konzentration auf relevante Bedrohungen reduziert der Lebenszyklus die Auswirkungen von Angriffen und ermöglicht es Organisationen, effektiver zu reagieren und eine robuste und anpassungsfähige Cybersicherheitslage aufrechtzuerhalten.

Die 6 Phasen des Threat Intelligence Lebenszyklus

Der Threat Intelligence-Prozess umfasst sechs miteinander verbundene Phasen, die zusammenarbeiten, um Informationen über potenzielle Bedrohungen zu sammeln, zu analysieren und zu verbreiten. Dieser iterative Prozess nutzt das Feedback aus jeder Phase, um die nachfolgenden Strategien zu verfeinern und so kontinuierlich die Fähigkeit der Organisation zu verbessern, Bedrohungen zu erkennen und auf sie zu reagieren.

Richtung/Entdeckung

Zu Beginn des Lebenszyklus arbeiten die Sicherheitsteams mit den Unternehmensverantwortlichen zusammen, um die Ziele des Threat Intelligence-Programms zu definieren. Dies beginnt oft mit der Bestimmung, welche Vermögenswerte und Daten geschützt werden müssen, der Zuweisung von Ressourcen und Budgets und der Festlegung von Leistungsindikatoren (KPIs), um den Erfolg des Programms zu messen. Diese Phase ist ein wichtiger Ausgangspunkt, da sie die Grundlage für den gesamten Threat Intelligence-Prozess bildet.

Kollektion

In der Erhebungsphase sammeln die Organisationen Daten und Informationen aus verschiedenen Quellen, die in der Orientierungsphase ermittelt wurden, z. B:

- Interne Protokolle

- Externe Bedrohungsmeldungen

- Open-Source-Informationen (OSINT)

- Zentren für Informationsaustausch und Analyse (ISACS)

- SOCMINT

- Regierungsbehörden, Industriegruppen und kommerzielle Anbieter

- Intelligenz im tiefen und dunklen Web

Verarbeitung

Die gesammelten Daten werden in ein Format umgewandelt, das leicht analysiert werden kann. Der Verarbeitungsschritt umfasst das Sortieren, Entschlüsseln und Übersetzen der Daten in eine nutzbare Form. Beim Sortieren der Daten werden diese anhand bestimmter Kriterien in Kategorien oder Gruppen organisiert. Die Daten werden entschlüsselt, d.h. verschlüsselte oder kodierte Daten werden entschlüsselt und können gelesen und verstanden werden.

Schließlich werden die Daten von einer Sprache oder einem Format in eine andere Sprache oder ein anderes Format übersetzt und konvertiert, damit sie leichter zu verstehen und zu interpretieren sind. Dieser wichtige Schritt ermöglicht es Analysten, effektiver und effizienter mit den Daten zu arbeiten.

Analyse

Bei der Analyse von Daten auf mögliche Cyberbedrohungen oder Angriffe untersuchen Experten die verarbeiteten Daten, um Muster, Anomalien und andere Anzeichen für bösartige Aktivitäten zu erkennen. Dieser Prozess beinhaltet oft den Querverweis von Daten aus verschiedenen Quellen und den Einsatz von Analysetechniken, um den Kontext und die Auswirkungen der Informationen zu verstehen.

Verbreitung/Aktion

Die analysierten Informationen werden an die gewünschte Zielgruppe verteilt. Dies können Entscheidungsträger innerhalb der Organisation, operative Teams oder externe Partner sein. Der Schlüssel dazu ist, dass die Informationen in einer umsetzbaren und relevanten Weise präsentiert werden.

Rückmeldung

Das Einholen von Rückmeldungen der wichtigsten Interessengruppen über die Wirksamkeit und Relevanz der angebotenen Threat Intelligence ist ein entscheidender Schritt zur Verbesserung und Verfeinerung des Threat Intelligence-Prozesses. Das Feedback der Stakeholder wird sorgfältig analysiert, um Lücken im Intelligence-Prozess und verbesserungsbedürftige Bereiche zu identifizieren und um sicherzustellen, dass die bereitgestellten Informationen relevant und aktuell sind. Die aus dem Feedback gewonnenen Erkenntnisse werden dazu verwendet, den Threat Intelligence-Prozess zu verfeinern und zu verbessern, damit wir unseren Stakeholdern gezieltere und bessere Informationen liefern können.

Vorteile des Threat Intelligence Lifecycle Framework

Der Threat Intelligence-Lebenszyklus verbessert die Fähigkeit einer Organisation, Cyberbedrohungen abzuwehren, und trägt zu einem strategischeren, effizienteren und umfassenderen Ansatz für das Management von Cybersecurity-Risiken bei. Mögliche Vorteile sind:

- Das frühzeitige Erkennen und Reagieren auf potenzielle Bedrohungen kann die Auswirkungen von Cyberangriffen erheblich reduzieren.

- Strategischeres Management von Cybersecurity-Risiken durch das Verständnis der sich entwickelnden Bedrohungslandschaft und die Zuweisung von Ressourcen für maximale Wirkung.

- Sparen Sie Kosten, indem Sie Angriffe proaktiv verhindern oder ihre Auswirkungen abmildern, anstatt sich mit den Folgen eines Cyberangriffs zu beschäftigen.

- Verstärkung der Sicherheitsmaßnahmen und Erhöhung der Widerstandsfähigkeit gegen Cyberangriffe.

- Wertvoller Kontext für die Reaktion auf einen Vorfall und die forensische Analyse bei einem Sicherheitsverstoß.

- Verschaffen Sie sich einen Wettbewerbsvorteil, indem Sie Cyberbedrohungen wirksam bekämpfen und von Kunden und Partnern als zuverlässiger und sicherer angesehen werden.

- Entwicklung von maßgeschneiderten Sicherheitslösungen, die spezifische Schwachstellen beseitigen.

- Erlangung einer breiteren Perspektive auf Cyberbedrohungen durch Einbeziehung von Informationen aus verschiedenen globalen Quellen.

- Förderung einer Kultur des Sicherheitsbewusstseins durch die Integration von Threat Intelligence in die Abläufe einer Organisation, um die Mitarbeiter zu größerer Wachsamkeit zu ermutigen und ihnen die Bedeutung der Cybersicherheit für ihre Aufgaben zu verdeutlichen.