Was sind Ransomwareangriffe?

Bei einem Ransomwareangriff nutzen Cyberkriminelle verschiedene Techniken, um in die Zielumgebung einzudringen und dann ein Lösegeld von den betroffenen Organisationen oder Personen zu erpressen. Laut dem Incident-Response-Bericht 2022 von Unit 42 kommen dabei in der Mehrzahl der Fälle fünf spezifische Methoden zum Einsatz.

Wie laufen Ransomwareangriffe ab?

Im Incident-Response-Bericht 2022 belegt das Team von Unit 42®, dass die Angreifer mit hohem Tempo vorgehen und sich in der Hälfte der Fälle nur maximal 28 Tage in der Zielumgebung aufhalten, bevor sie ihre Präsenz offen zeigen und das Opfer erpressen. Angesichts dessen sind die Sicherheitsverantwortlichen aufgefordert, sich umfassend über Ransomwareangriffe zu informieren und geeignete Maßnahmen zur Vorbereitung auf den Ernstfall zu treffen.

Wie eingangs erwähnt, beginnt ein Ransomwareangriff damit, dass sich Cyberkriminelle unbemerkt Zugang zu einem System verschaffen und die dort vorfindlichen Daten mithilfe von Malware verschlüsseln. Anschließend wird dem Opfer ein Entschlüsselungsschlüssel gegen Zahlung eines Lösegelds in einer Kryptowährung angeboten. Dabei verleihen manche Ransomwaregruppen ihren Forderungen zusätzlichen Nachdruck, indem sie unverschlüsselte Daten aus der Zielumgebung ausschleusen, das betroffene Unternehmen in den sozialen Medien bloßstellen, mit begleitenden Angriffen wie DDoSdrohen oder gestohlene Daten im Dark Web zum Kauf anbieten.

In den letzten Jahren hat Unit 42 tausende Ransomwareangriffe untersucht und die betroffenen Organisationen sowohl bei der raschen Eindämmung der Attacken als auch bei der Wiederherstellung infizierter Systeme unterstützt. So konnten Kosten in Millionenhöhe vermieden werden. Außerdem haben die eingesetzten Experten wertvolle Erkenntnisse gesammelt, die im Incident-Response-Bericht 2022 zu einer Übersicht der fünf wichtigsten Angriffsvektoren zur Einschleusung von Ransomware zusammengefasst sind.

Was sind die 5 wichtigsten Ransomware-

angriffsvektoren?

Um Ransomware effektiv abwehren zu können, müssen die Verantwortlichen die Angriffsmethoden kennen, die Ransomwaregruppen zur Infiltration von Organisationsumgebungen nutzen. Ein genauer Überblick über aktuelle Trends in diesem Bereich versetzt das Security Operations Center (SOC) in die Lage, die vorhandenen Ressourcen gezielt für Aufgaben rund um die Überwachung potenzieller Einfallstore, die Abwehr von Malware-Infektionen und die Vorbereitung der Organisation auf den Ernstfall einzusetzen.

Derzeit laufen Ransomwareattacken meist über die folgenden fünf Angriffsvektoren ab:

- Ausnutzung von Sicherheitslücken

- Brute-Force-Angriffe auf Benutzerkonten

- Social Engineering

- Missbrauch gestohlener Anmeldedaten

- Böswillige Insider

Zur Steigerung der Ransomwarebereitschaft ist eine genaue Kenntnis dieser fünf Angriffsvektoren unerlässlich.

1. Ausnutzung von Sicherheitslücken in Software

Schwachstellen treten in verschiedensten Formen auf und manifestieren sich besonders häufig als Sicherheitslücken oder Fehler in Programmen, die dann mithilfe von Schadcode kompromittiert werden können. So zeigten die Experten von Unit 42 im Incident-Response-Bericht 2022, dass 48 % der Ransomwareangriffe mit der Ausnutzung einer in Software vorhandenen Sicherheitslücke beginnen. Ihrer Einschätzung nach sind gewiefte Cyberkriminelle in der Lage, jede über das Internet zugängliche Anwendung auf bekannte Sicherheitslücken zu prüfen und sich im Erfolgsfall umgehend Zugriff zu verschaffen.

Zugleich besteht für versierte Hacker die Möglichkeit, Websites zu fälschen oder so zu manipulieren, dass sie zur Einschleusung von Exploitkits genutzt werden können. Dabei wird jedes Gerät, das eine Verbindung zu einer dieser vermeintlich legitimen Websites herstellt, mit einem Schadprogramm infiziert, das gezielt nach bekannten Sicherheitslücken sucht. Erkennt das betreffende Exploitkit eine Lücke, veranlasst es oft den Download einer bestimmten Malware, die den Angreifern dann Remotezugriff auf das Zielsystem gewährt und auf diese Weise die Einschleusung von Ransomware erlaubt.

In Anbetracht dessen lässt sich das Risiko eines erfolgreichen Ransomwareangriffs auf Unternehmenssoftware nur durch regelmäßige Updates auf sämtlichen, mit dem Netzwerk verbundenen Geräten minimieren. Die zuständigen Verantwortlichen stehen in der Pflicht, neue Patches von Softwareanbietern zur Behebung von CVEs und anderen Schwachstellen umgehend einzuspielen, sodass Sicherheitslücken geschlossen werden, bevor sie von Cyberkriminellen ausgenutzt werden können. Hier kann das SOCs einen zusätzlichen Beitrag leisten, indem es akute Angriffe mit EDR-Lösungen wie Cortex XDR identifiziert und eindämmt. Außerdem bieten ASM-Tools wie Cortex Xpanse.die Möglichkeit, Systeme mit Remote Desktop Protocol (RDP) und anderen, über das Internet zugänglichen Sicherheitslücken automatisch zu identifizieren und zu sichern.

Weitere Informationen zum Thema Endpunkt- und Netzwerksicherheit.

2. Brute-Force-Angriffe auf Benutzerkonten

Die Urheber eines Brute-Force-Angriffs nutzen Trial-and-Error-Verfahren, um sich Zugriff auf ein System oder eine Anwendung zu verschaffen. Als Hilfsmittel dienen ihnen dabei Skripte, die automatisch immer wieder neue Benutzernamen und Kennwörter generieren und eingeben – bis schließlich eine korrekte Kombination gefunden ist und die Anmeldung erfolgt. Obwohl es sich hier um eine der ältesten Angriffsmethoden handelt, gilt sie weiterhin als effektiv.

Die anhaltend hohe Erfolgsquote von Brute-Force-Angriffen ist einer der Gründe dafür, dass die Implementierung von Multi-Faktor-Authentifizierungsverfahren (MFA) als unerlässlich angesehen wird. Denn Systeme mit MFA verlangen beim Log-in zusätzlich zu den Anmeldedaten noch biometrische Daten oder die Eingabe eines Codes aus einer speziellen Anwendung.

Näheres zur Vermeidung von Angriffen mit gestohlenen Anmeldedaten erfahren Sie hier.

Ergänzend empfiehlt sich die Investition in Plattformen wie Cortex XSIAM , die das SOC im Fall eines erfolgreichen Brute-Force-Angriffs umgehend über Anomalien im Benutzerverhalten informieren und sich nahtlos mit gängigen MFA-Lösungen integrieren lassen. Dadurch erhalten die zuständigen Analysten bei verdächtigen Anmeldevorgängen umgehend einen Alarm, der ihnen ein rasches Eingreifen ermöglicht.

3. Social Engineering

Viele Social-Engineering-Angriffe basieren auf phishing -E-Mails, die von einem vermeintlich vertrauenswürdigen Absender stammen und die Opfer zum Download von malware über einen schädlichen Link veranlassen sollen. Dabei erzeugen die betreffenden Nachrichten durch ihre vorgebliche Dringlichkeit oft einen hohen psychischen Druck, der die Adressaten zu voreiligen, unüberlegten Handlungen veranlassen kann. Aus diesem Grund gilt Social Engineering als extrem gefährliche Angriffsmethode, die im Fall von Ransomware zudem beträchtliche Schäden und Kosten nach sich ziehen kann.

Eine naheliegende Möglichkeit, solche Attacken präventiv zu vereiteln, sind regelmäßige Cybersicherheitsschulungen. Wenn die Mitarbeitenden Phishingversuche von sich aus erkennen und melden, kann das SOC den Angriff umgehend untersuchen und wichtige Lehren daraus ziehen. Zusätzlichen Schutz bietet eine Plattform für Sicherheitsorchestrierung, -automatisierung und -reaktion (SOAR) wie Cortex XSOAR , die Erkennungs- und Abwehrprozesse straffen und die Deaktivierung kompromittierter Benutzerkonten automatisieren kann. Das verschafft den Mitarbeitenden im SOC die nötige Zeit, um den Vorfall zu prüfen und die Angreifer aus dem System zu entfernen.

4. Missbrauch gestohlener Anmeldedaten

Wenn die Anmeldedaten eines Benutzers gestohlen oder anderweitig kompromittiert werden, kommt es entscheidend darauf an, sie so schnell wie möglich zu ändern. Dies ist jedoch oft leichter gesagt als getan, weil die entsprechenden Informationen in vielen Fällen ohne Wissen der Betroffenen im Dark Web zum Download oder Kauf angeboten werden. So erhalten Kriminelle über längere Zeiträume ungehinderten Zugriff auf sensible Systeme. Erschwerend kommt hinzu, dass viele Benutzer ein und dasselbe Kennwort für verschiedene Dienste, Anwendungen und Systeme verwenden, was gewieften Angreifern gleich mehrere Zugriffsmöglichkeiten eröffnet.

Um dem einen Riegel vorzuschieben und den Diebstahl und Missbrauch von Anmeldedaten zu verhindern, sollten die Mitarbeitenden unbedingt zu guter Kennworthygiene und zur Verwendung von Multi-Faktor-Authentifizierungsverfahren angehalten werden. Hilfreich ist hier die Implementierung eines Kennwortmanagers, der für die Wahl neuer komplexer Kennwörter und deren regelmäßige Änderung sorgt und so die Belegschaft der gesamten Organisation schützt. Des Weiteren liefert Cortex XDR aussagekräftige Verhaltensanalysen, anhand derer sich Anomalien erkennen und verdächtige Zugriffsversuche mit kompromittierten Anmeldedaten aufdecken und unterbinden lassen.

5. Böswillige Insider

Neben den vielfältigen externen Gefahren sollten Sicherheitsexperten unbedingt auch potenzielle interne Bedrohungen im Auge behalten. Denn vergrätzte oder geldgierige Mitarbeitende können Angreifergruppen legitime Zugriffsrechte zur Verfügung stellen, was den Kriminellen die Einschleusung von Ransomware deutlich erleichtert.

Bei einem solchen Vertrauensbruch spielen Produkte wie e Cortex XSOAR und Plattformen wie Cortex XSIAM eine wichtige Rolle, weil sie automatische Incident-Response-Maßnahmen einleiten, die zuständigen Sicherheitsteams benachrichtigen und die betreffenden Benutzerkonten isolieren können. Zusätzlichen Schutz bieten auf Best Practices basierende Offboarding-Prozesse, die aus dem Unternehmen ausscheidenden Mitarbeitenden viele Möglichkeiten entziehen, ihrem ehemaligen Arbeitgeber zu schaden.

Effektive Maßnahmen zum Schutz vor Ransomwareangriffen

Mit den fünf hier genannten Angriffsmethoden können Ransomwaregruppen die Systeme Ihres Unternehmens nachhaltig schädigen. Als Gegenmaßnahmen empfehlen wir SOCs die Implementierung von:

- EDR-Plattformen wie Cortex XDR , die Angriffe erkennen und blockieren,

- Cortex XSIAM zur lückenlosen, automatischen Überwachung von Endpunkten, Netzwerken und anderen Systemen,

- ASM-Plattformen wie Cortex Xpanse mit leistungsstarken Funktionen zur raschen Erkennung und automatischen Eindämmung von Angriffen auf über das Internet zugängliche Umgebungen,

- SOAR-Plattformen wie Cortex XSOAR , die die Prozesse zur Identifizierung und Isolation kompromittierter Benutzerkonten erheblich straffen,

- Multi-Faktor-Authentifizierung (MFA) zur Legitimitätsprüfung der Zugriffsanfragen von Benutzern,

- Schulungsprogrammen für Mitarbeitende, beispielsweise in Form von Phishingtrainings oder Events zur Kennworthygiene, die die Wahrscheinlichkeit erfolgreicher Social-Engineering- oder Brute-Force-Angriffe reduzieren, und

- Offboarding-Prozessen, die Insiderangriffe durch ehemalige Mitarbeitende verhindern.

Zusätzlich zu diesen Maßnahmen und Plattformen gibt es noch ein weiteres Unterstützungsangebot, das speziell für die Vorbereitung auf Ransomwareangriffe konzipiert wurde.

Wie gut sind Sie auf eine Attacke vorbereitet?

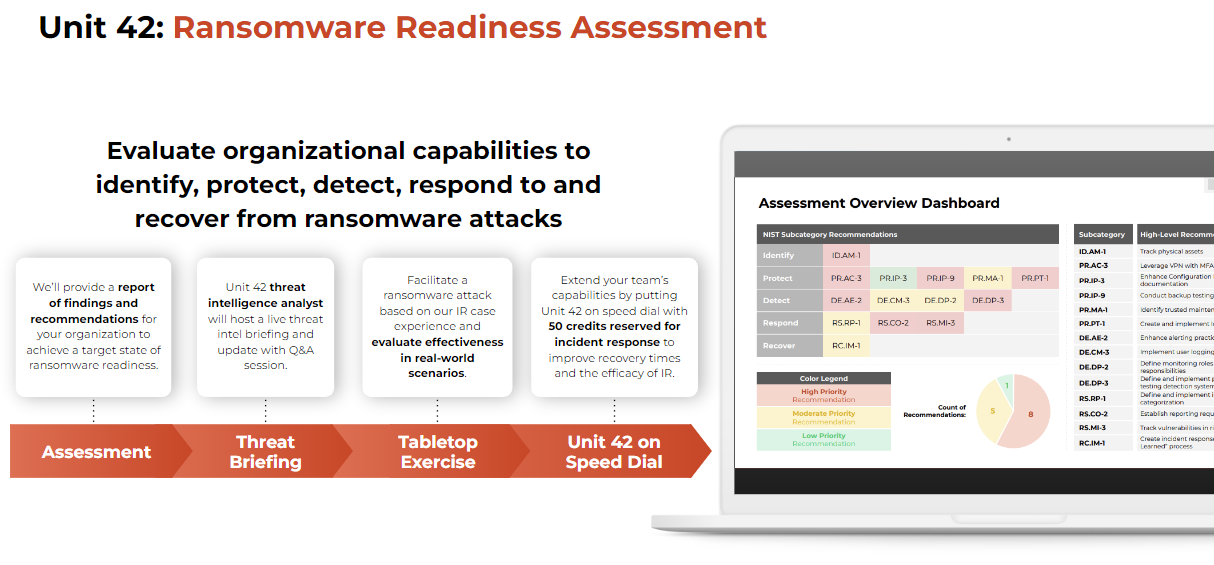

Für eine effektive Abwehr von Ransomwareangriffen benötigen Sie einen ausgereiften Plan. Deshalb kann Ihnen Unit 42 im Rahmen einer Einschätzung der Ransomwarebereitschaft dabei helfen, sich auf die Abwehr und Erkennung von Ransomwareangriffen und die Wiederherstellung nach einem Vorfall vorzubereiten. Auf diese Weise erlangen Sie einen detaillierten Überblick über die Effektivität Ihrer Incident-Response-Strategie und das Vorhandensein versteckter Risiken.

Unser Team bietet Ihnen umfassende Unterstützung, wenn es darum geht, Ihr Unternehmen für die Abwehr komplexer Bedrohungen und raffinierter Angriffe zu wappnen. Falls Sie eine akute Sicherheitsverletzung festgestellt oder Anzeichen für einen Cybersicherheitsvorfall bemerkt haben, können Sie umgehend Kontakt zu Unit 42aufnehmen..