- 1. Was ist SIEM?

- 2. Was heißt „Sicherheitsorchestrierung und -automatisierung“?

- 3. Was ist Threat-Intelligence-Management (TIM)?

- 4. Warum ist SOAR so wichtig?

- 5. Der Nutzen eines SOAR-Tools in der Praxis

- 6. SOAR-Anwendungsszenarien

- 7. Was ist bei einer SOAR-Plattform zu beachten? Leitfaden zu Best Practices

Was ist SOAR?

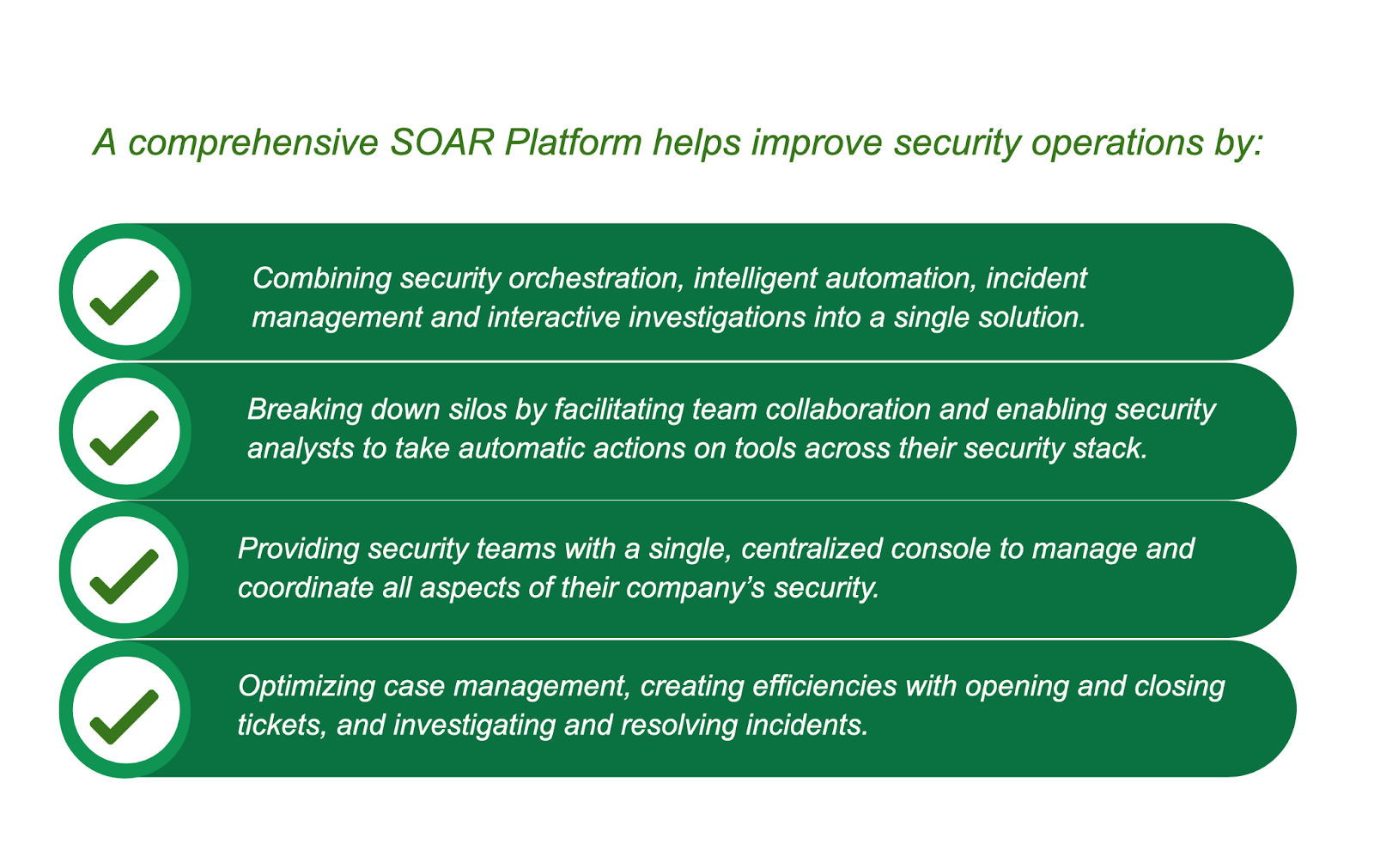

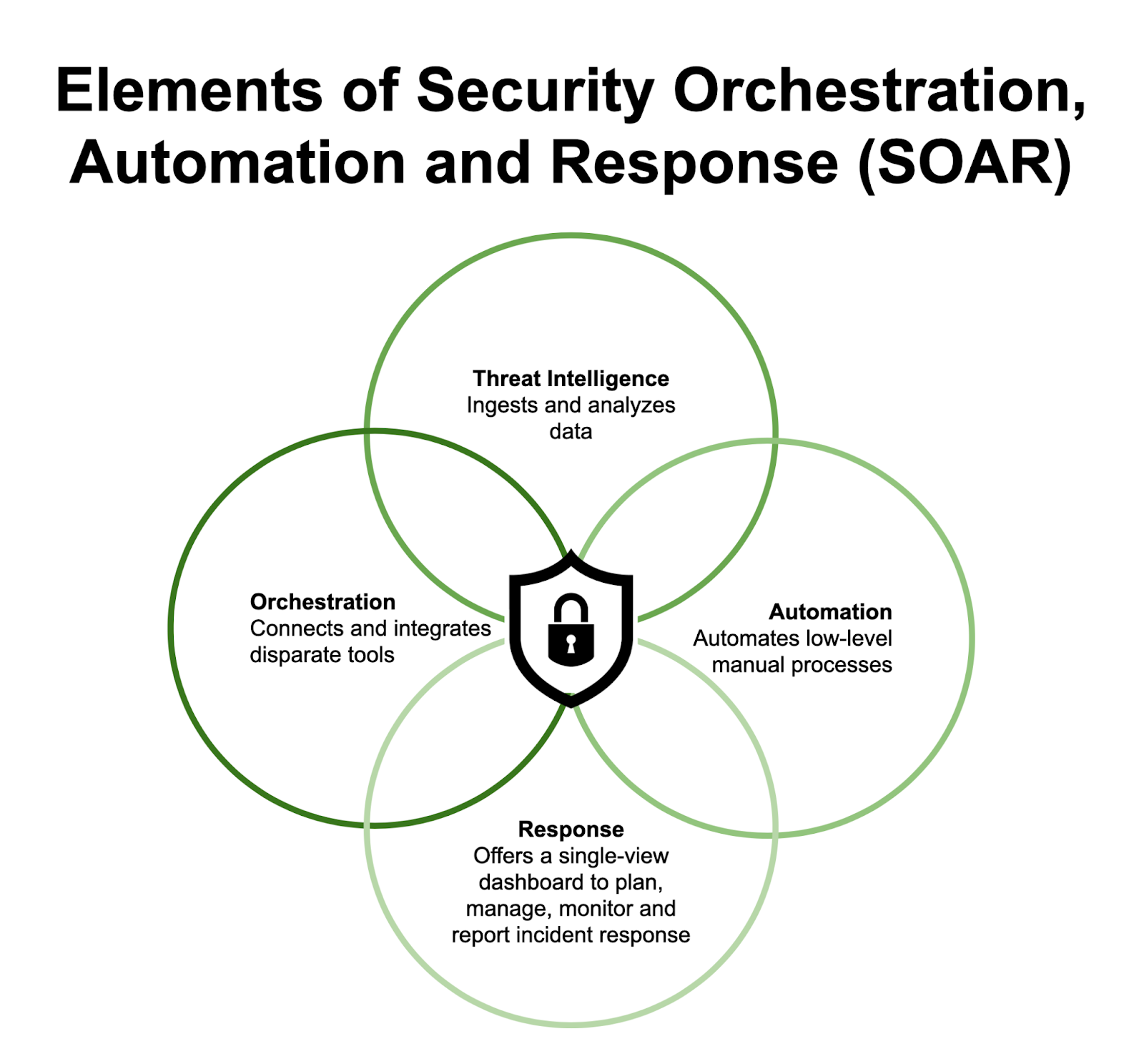

Mit Technologie für die Sicherheitsorchestrierung, -automatisierung und -reaktion (SOAR) lassen sich Aufgaben über Personen und Tools hinweg einfacher koordinieren, ausführen und automatisieren – auf einer zentralen Plattform. So können Organisationen nicht nur schnell auf Cyberangriffe reagieren, sondern auch Vorfälle beobachten, verstehen und in Zukunft verhindern, um ihr allgemeines Sicherheitsniveau zu verbessern.

Gartner definiert ein umfassendes SOAR-Produkt als Software mit drei Kernfunktionen: Bedrohungs- und Sicherheitslückenmanagement, Reaktion auf Sicherheitsvorfälle und Automatisierung der Security Operations (SecOps).

Dabei erfolgt das Bedrohungs- und Sicherheitslückenmanagement (Orchestrierung) mittels Technologien zur Minimierung von Cyberbedrohungen und die Automatisierung der SecOps-Prozesse über entsprechende Automatisierungs- und Orchestrierungstechnologien der Betriebsteams.

SOAR-Plattformen erhalten Alarme, die Playbooks für automatische/orchestrierte Incident-Response-Arbeitsabläufe oder Aufgaben auslösen. Mit einer Mischung aus menschlichem Input und maschinellem Lernen können diese vielfältigen Daten analysiert werden, um automatische Reaktionen auf zukünftige Bedrohungen vorzubereiten und zu priorisieren. Dies führt zu effizienteren, effektiveren Cybersicherheitsprozessen und besseren Security Operations.

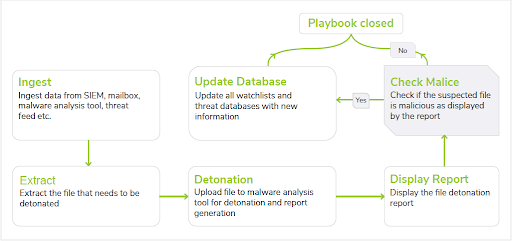

Abbildung 1: Beispiel für ein SOAR-Playbook zur Malwareanalyse

Was ist SIEM?

SIEM steht für „Security Information and Event Management“, also den Umgang mit sicherheitsrelevanten Informationen und Ereignissen. Es handelt sich um eine Kombination aus Services und Tools, mit denen ein Sicherheitsteam oder Security Operations Center (SOC) Daten zur Sicherheit erfassen und analysieren sowie Richtlinien und Benachrichtigungen erstellen kann. Ein SIEM-System erfasst, konsolidiert und setzt Sicherheitsinformationen und -ereignisse zueinander in Beziehung. Sobald ein Ereignis oder eine Kette von Ereignissen eine SIEM-Regel verletzt, werden Benachrichtigungen ausgelöst. Die Richtlinien zu Regeln, Berichten, Alarmen, Dashboards und mehr lassen sich auf die Sicherheitsanforderungen der jeweiligen Organisation abstimmen.

Mithilfe von SIEM-Tools können IT-Teams:

- per Ereignisprotokollierung Daten aus verschiedenen Quellen zusammenführen,

- in Echtzeit die gesamte Organisation überblicken,

- Sicherheitsereignisse, die den Protokollen zu entnehmen sind, mithilfe von Wenn-dann-Regeln zueinander in Beziehung setzen, um den Daten einen praxisrelevanten Kontext zu verleihen,

- über Dashboards verwaltete automatische Ereignisbenachrichtigungen einrichten.

SIEM umfasst das Management von Sicherheitsinformationen und Sicherheitsereignissen. Beides wird in Echtzeit überwacht und an Systemadministratoren gemeldet.

SOAR und SIEM im Vergleich

Oft werden SOAR und SIEM miteinander verwechselt, da beides das Erkennen von Sicherheitsproblemen und das Erfassen von Daten zu den Problemursachen beinhaltet. Darüber hinaus alarmieren beide Arten von Plattformen das Sicherheitspersonal, damit es sich des Problems annimmt. Dennoch unterscheiden sich beide Konzepte grundlegend.

Zwar nutzt SOAR ähnlich wie SIEM zur Datenerfassung und Alarmierung des Sicherheitsteams eine zentrale Plattform, doch die einzige Aufgabe von SIEM ist es, Sicherheitsanalysten zu benachrichtigen. SOAR hingegen nutzt zum Ermitteln und Reagieren automatische Playbooks oder Arbeitsabläufe sowie künstliche Intelligenz (KI) für die Mustererkennung. Auf diese Weise lassen sich ähnliche Bedrohungen bereits erkennen, bevor sie zum Problem werden. Da SOAR-Plattformen wie Cortex XSOAR in der Regel Alarme aus Quellen erhalten, die für SIEM nicht zugänglich sind (beispielsweise Ergebnisse von Sicherheitsüberprüfungen, Cloud-Sicherheitsalarme, IoT-Gerätealarme), bietet es sich an, Alarme zu deduplizieren. Tatsächlich ist das auch häufig ein Grund für die Integration von SOAR- und SIEM-Systemen. Das IT-Sicherheitsteam kann Alarme dadurch schneller bewältigen und Bedrohungen leichter erkennen und abwehren.

Was heißt „Sicherheitsorchestrierung und -automatisierung“?

Sicherheitsautomatisierung ist die maschinell gesteuerte Ausführung von Sicherheitsaufgaben zur Erkennung, Untersuchung und Abwehr von Cyberbedrohungen. Menschliches Eingreifen ist dabei nicht nötig. Dem SOC-Team wird dadurch viel Routinearbeit erspart, beispielsweise die mühsame Suche nach ernst zu nehmenden Alarmen in der Menge der eingehenden Benachrichtigungen und die Reaktion darauf. Aufgaben der Sicherheitsautomatisierung:

- Bedrohungen in Ihrer Umgebung aufdecken

- Potenzielle Bedrohungen priorisieren

- Entscheiden, ob ein Vorfall eine Reaktion erfordert

- Das Problem eindämmen und beheben

All dies geschieht binnen Sekunden, ohne menschliches Zutun. Sicherheitsanalysten müssen den Arbeitsablauf zur Untersuchung eines Ereignisses nicht mehr selbst durchgehen und entscheiden, ob es sich um einen echten Vorfall handelt. Zeitraubende Routineaufgaben werden ihnen abgenommen, damit sie sich auf wichtigere, wertschöpfendere Arbeiten konzentrieren können.

Sicherheitsorchestrierung ist die maschinell gesteuerte Koordinierung einer Reihe voneinander abhängiger Sicherheitsmaßnahmen wie Vorfallsermittlung, -reaktion und letztlich auch -beseitigung. Die dafür erforderlichen Komponenten sind alle Teil einer einzigen komplexen Infrastruktur. So ist dafür gesorgt, dass alle Sicherheits- und anderen Tools reibungslos ineinandergreifen – von der produkt- und workflowübergreifenden Aufgabenautomatisierung bis zur manuellen Benachrichtigung von Verantwortlichen, dass bestimmte Vorfälle ihre Aufmerksamkeit erfordern.

Aufgaben der Sicherheitsorchestrierung:

- Den Kontext eines Sicherheitsvorfalls herausstellen. Ein Tool für die Sicherheitsorchestrierung führt Daten aus verschiedenen Quellen zusammen, um tiefere Einblicke zu ermöglichen. Auf diese Weise lässt sich ein lückenloses Bild der gesamten Umgebung zeichnen.

- Weitreichendere Ermittlungen ermöglichen. Sicherheitsanalysten müssen Alarme nicht mehr verwalten, sondern können ihren Ursachen auf den Grund gehen. Darüber hinaus bieten Tools für die Sicherheitsorchestrierung in der Regel hochgradig interaktive und intuitive Dashboards, Diagramme und Zeitachsen. Diese visuelle Unterstützung kann bei Ermittlungen äußerst hilfreich sein.

- Zusammenarbeit verbessern. Bei manchen Vorfällen müssen auch weitere Personen hinzugezogen werden, zum Beispiel Analysten aus verschiedenen Bereichen, Führungskräfte, die Technologie- und Geschäftsleitung sowie Mitglieder der Rechts- und Personalabteilung. Dank der Sicherheitsorchestrierung verfügen alle über die notwendigen Daten, um das Problem gemeinsam effektiver zu lösen.

Mit der Sicherheitsorchestrierung rücken Ihre Abwehrmechanismen schlicht stärker zusammen. Ihr Sicherheitsteam ist somit in der Lage, komplexe Prozesse zu automatisieren und seine Mitglieder, Prozesse und Tools höchst effektiv einzusetzen.

Wie unterscheiden sich Automatisierung und Orchestrierung?

Die Begriffe Sicherheitsautomatisierung und Sicherheitsorchestrierung werden oft vertauscht, dabei haben sie sehr unterschiedliche Bedeutungen.

- Sicherheitsautomatisierung beschleunigt die Erkennung von Routinevorfällen und False Positives sowie deren Quittierung, sodass Alarme nicht längere Zeit unbeachtet bleiben:

- Dies erlaubt es Sicherheitsanalysten, ihre Zeit mit strategischen Aufgaben wie der Ursachenforschung zu verbringen.

- Jedes automatisierte Playbook mit festgelegten Maßnahmen nimmt ein bekanntes Szenario ins Visier.

- Sicherheitsorchestrierung erleichtert den Informationsfluss, sodass mehrere Tools konzertiert auf Vorfälle reagieren können. Dabei ist es unerheblich, ob sich die Daten in mehreren Systemen oder Geräten in einem weitflächigen Netzwerk verteilen:

- Die Sicherheitsorchestrierung umfasst mehrere automatisierte Aufgaben zur Ausführung eines komplexen Gesamtprozesses oder -arbeitsablaufs.

- Der Vorteil einer SOAR-Lösung ist das breite Spektrum an vorgefertigten Integrationen, die SecOps-Aufgaben beschleunigen und vereinfachen.

Bei der Sicherheitsautomatisierung geht es um einfachere, effizientere Security Operations durch den Umgang mit einer Reihe einzelner Aufgaben. Die Sicherheitsorchestrierung hingegen vernetzt alle Sicherheitstools der Umgebung, sodass sie ineinandergreifen und einen durchgängig schnellen, effizienten Arbeitsablauf ergeben. Beide Konzepte spielen ihre Stärken am besten in der Kombination aus – zugunsten maximaler Effizienz und Produktivität der Sicherheitsteams, die beides verwenden.

Was ist Threat-Intelligence-Management (TIM)?

Neben Funktionen für die Sicherheitsorchestrierung, -automatisierung und -reaktion kann eine SOAR-Plattform auch Threat-Intelligence-Management (TIM) bieten. Mit Threat-Intelligence-Management wird die globale Bedrohungslage leichter verständlich. Die nächsten Schritte von Angreifern lassen sich besser prognostizieren und Angriffe im Keim ersticken.

Threat Intelligence ist aber nicht gleich Threat-Intelligence-Management. Threat Intelligence sind Daten und Informationen über Bedrohungen. Mit Threat-Intelligence-Management hingegen ist das Sammeln, Normalisieren und Anreichern von Daten über potenzielle Angreifer und deren Absichten, Motivationen und Fähigkeiten sowie das Einleiten geeigneter Maßnahmen gemeint. Anhand solcher Informationen können Organisationen schneller fundiertere Sicherheitsentscheidungen treffen und sich besser auf Cyberbedrohungen vorbereiten.

Warum ist SOAR so wichtig?

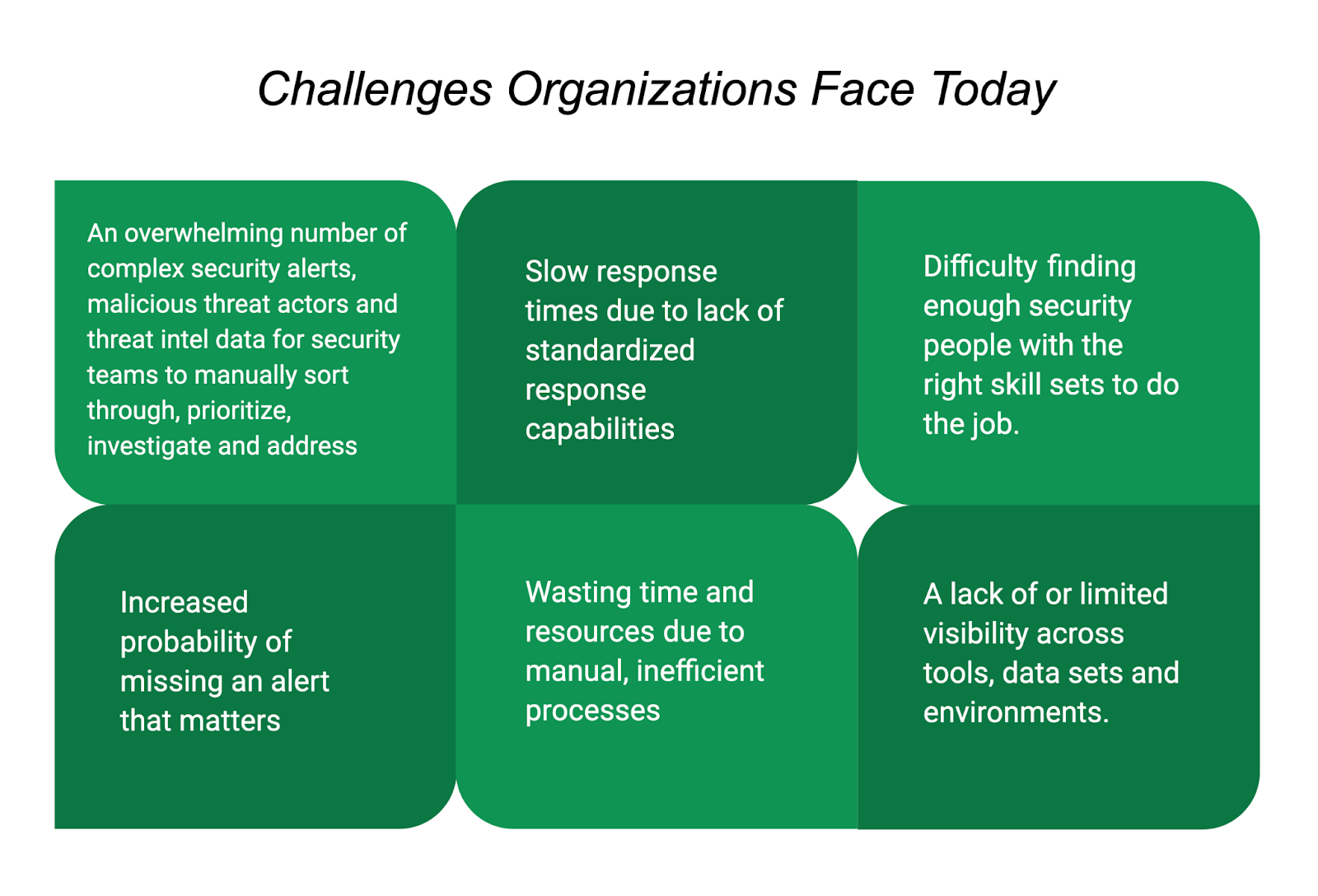

In unserer fast grenzenlosen und zunehmend digitalisierten Welt ist die Cybersicherheit der Unternehmen und Organisationen auf vielfältige Weise bedroht. Angesichts der steigenden Anzahl komplexer, böswilliger Bedrohungen ist dringend ein effizienter und wirksamer SecOps-Ansatz erforderlich. Hier schafft SOAR Abhilfe: Es verändert grundlegend, wie SecOps-Teams mit Alarmen und Bedrohungen umgehen, sie analysieren und darauf reagieren.

SecOps-Teams sind täglich mit Tausenden Alarmen konfrontiert, die sie sortieren müssen. Das ist nicht effektiv und begünstigt Fehler – und wird oft mithilfe von ineffizienten, isolierten und veralteten Sicherheitstools erledigt. Zudem ist der Fachkräftemangel auch im Bereich der Cybersicherheit spürbar.

Zahlreichen SecOps-Teams fällt es schwer, die Signale der einzelnen Systeme miteinander in Einklang zu bringen. Die Folge sind zu viele fehleranfällige manuelle Vorgänge und es fehlt qualifiziertes Personal, um diese Probleme anzugehen.

Angesichts der Flut an Bedrohungen und Alarmen sowie der durch Ressourcenmangel beeinträchtigten Reaktionsfähigkeit müssen Analysten entscheiden, welche Alarme sie ernst und in Angriff nehmen müssen und welche sie ignorieren können. Sie laufen Gefahr, durch Überarbeitung echte Bedrohungen zu übersehen. Die Folge wären mehr und mehr Fehler beim Versuch, auf Bedrohungen und Angreifer zu reagieren.

Aus den genannten Gründen sind Systeme wie eine SOAR-Plattform für Organisationen unverzichtbar, denn damit lassen sich Alarme und die entsprechenden Abhilfemaßnahmen systematisch orchestrieren und automatisieren. Wenn zeit- und ressourcenaufwendige Routinearbeiten ausgelagert werden, können SecOps-Teams besser und produktiver ihrer eigentlichen Aufgabe nachgehen: auf Sicherheitsvorfälle reagieren und deren Ursachen ermitteln. Das Sicherheitsniveau der Organisation wird dadurch deutlich angehoben.

Die Vorteile von SOAR umfassen:

- Integration von Sicherheits-, IT-Betriebs- und Threat-Intelligence-Tools: Sie können Ihre gesamten Sicherheitslösungen zusammenführen, selbst Tools unterschiedlicher Anbieter. So werden mehr Daten erfasst und gemeinsam analysiert und Ihr Sicherheitsteam muss nicht mehr zwischen mehreren Konsolen und Tools wechseln.

- Alles an zentraler Stelle im Blick: In einer einzigen Konsole sind alle Informationen verfügbar, die zur Vorfallsermittlung und -beseitigung nötig sind. Für das Sicherheitsteam liegen also alle Informationen an zentraler Stelle bereit.

- Schnellere Bedrohungsabwehr: Nachweislich verbessert die Nutzung einer SOAR-Plattform Kennzahlen wie MTTD (Mean Time to Detect) und MTTR (Mean Time to Respond). Die Automatisierung zahlreicher Aktionen bedeutet, dass ein großer Anteil der Vorfälle umgehend und ohne menschliches Zutun bewältigt werden kann.

- Abkehr von zeitaufwendigen Maßnahmen: Mit SOAR bekommen Analysten mehr Freiraum, denn die Anzahl der False Positives, sich wiederholenden Aufgaben und manuellen Prozesse verringert sich erheblich.

- Zugriff auf bessere Daten: Eine SOAR-Lösung aggregiert und validiert Daten, die sie von Threat-Intelligence-Plattformen, Firewalls, Intrusion-Detection-Systemen, SIEM- und anderen Technologien bezieht. Damit bietet sie Sicherheitsteams einen genaueren Einblick und Kontext für eine einfachere Problembehebung und einen effizienteren Betrieb. Zudem können die Analysten dadurch im Problemfall weitreichender ermitteln.

- Bessere Berichte und Kommunikation: Security Operations sind an zentraler Stelle zusammengefasst und werden auf übersichtlichen Dashboards dargestellt. Die Beteiligten erhalten alle für sie relevanten Informationen, zum Beispiel eindeutige Kennzahlen, die erkennen lassen, wie Arbeitsabläufe verbessert und Reaktionen beschleunigt werden können.

- Fundiertere Entscheidungen: SOAR-Plattformen sollten benutzerfreundlich gestaltet sein, damit auch weniger erfahrene Sicherheitsanalysten gute Arbeit leisten können. Dazu gehören Funktionen wie vorgefertigte Playbooks, Drag-and-Drop-Erstellung neuer Playbooks und das automatische Vorsortieren von Alarmen. Aus den erfassten Daten kann das SOAR-Tool zudem Erkenntnisse ableiten, die Analysten die Beurteilung von Sicherheitsvorfällen und die Wahl der richtigen Gegenmaßnahmen erleichtern.

Der Nutzen eines SOAR-Tools in der Praxis

SOAR bietet Organisationen und Unternehmen einen praktischen Nutzen. Da es das Potenzial der vorhandenen Sicherheitsmechanismen ausschöpft, kann ein solches Tool die Folgen von Sicherheitsvorfällen jeder Art minimieren. Dies senkt auch das Haftungsrisiko und die allgemeine Gefahr, Geschäftsunterbrechungen hinnehmen zu müssen. Mit SOAR können sich Unternehmen wie folgt erfolgreich ihren Herausforderungen in puncto Sicherheit stellen:

- Vorhandene Sicherheitssysteme vereinheitlichen und die Datenerfassung zentralisieren, um volle Transparenz zu erreichen. Dies steigert das Sicherheitsniveau sowie die betriebliche Effizienz und Produktivität erheblich.

- Manuelle Routineaufgaben automatisieren und den Lebenszyklus von Sicherheitsvorfällen in allen Aspekten verwalten. Dies macht Analysten produktiver und gibt ihnen die Möglichkeit, sich auf die Verbesserung der Sicherheit anstatt auf manuelle Verwaltungsaufgaben zu konzentrieren.

- Verfahren für die Vorfallsanalyse und -reaktion festschreiben und Sicherheits-Playbooks nutzen, um Reaktionen einheitlich, transparent und dokumentiert zu priorisieren, standardisieren und skalieren.

- Schneller auf Vorfälle reagieren, da Analysten in der Lage sind, Sicherheitsalarme zügig und präzise einzuordnen und zu priorisieren. Unnötige Alarme kommen seltener vor, was Alarmmüdigkeit vorbeugt.

- Prozesse und Abläufe rationalisieren, damit potenzielle Sicherheitslücken vorher und hinterher besser erkannt und behoben werden können.

- Zusammenarbeit in Echtzeit unterstützen und flexible Ermittlungen ermöglichen. Hierfür wird jeder Sicherheitsvorfall zum jeweils kompetentesten Analysten geleitet. Die einfache Absprache und Nachverfolgung zwischen den Teams und Teammitgliedern erfolgt dabei über entsprechende Kooperationsfunktionen.

Der ROI-Rechner zeigt Ihnen, welchen finanziellen Vorteil Sie mit XSOAR hätten, und Sie erhalten einen individuellen Bericht, der den Mehrwert für die Organisation – anhand von Größe und Tätigkeitsbereich – deutlich herausstellt.

SOAR-Anwendungsszenarien

In der nachstehenden Tabelle sind gängige Anwendungsszenarien für SOAR aufgeführt.

Anwendungsszenario |

Nutzen der Orchestrierung (allgemeiner Überblick) |

Umgang mit Sicherheitsmeldungen |

Phishinganreicherung und -abwehr – potenzielle Phishing-E-Mails analysieren; Playbooks auslösen; repetitive Aufgaben wie das Priorisieren und Benachrichtigen betroffener Benutzer priorisieren und ausführen; Indikatoren herausfiltern und überprüfen; False Positives erkennen; SOC auf standardisierte Reaktionen in großem Maßstab vorbereiten. Malware-Infektion von Endpunkten – Threat-Intelligence-Feed von Endpunkttools einrichten; Daten anreichern; mittels einer SIEM-Lösung (Security Information & Event Management) mit abgerufenen Dateien/Hashes abgleichen; Analysten benachrichtigen; Endpunkte bereinigen; Datenbank der Endpunkttools aktualisieren. Fehlgeschlagene Benutzeranmeldungen – Playbook nach einer festgelegten Anzahl von Anmeldefehlversuchen auslösen, um festzustellen, ob es sich um ein Versehen oder böswillige Absicht handelt; Benutzer benachrichtigen und deren Antworten analysieren; Kennwörter ungültig machen und Playbook schließen. Anmeldungen von ungewöhnlichen Orten aus – potenziell böswillige Zugriffsversuche per VPN (virtuelles privates Netzwerk) erkennen, indem auf Vorhandensein eines VPN und Cloud Access Security Broker (CASB) geprüft wird; mit IP-Adressen abgleichen; Zugriffsversuch beim Benutzer abklären; Blockade einrichten und Playbook schließen. |

Verwaltung der Security Operations |

Verwaltung von SSL-Zertifikaten (Secure Sockets Layer) – Endpunkte auf abgelaufene oder demnächst ablaufende SSL-Zertifikate prüfen; Benutzer informieren; Status einige Tage später erneut prüfen; entsprechende Verantwortliche hinzuziehen und Playbook schließen. Endpunktdiagnose und -start – Verbindung und Agentenkonnektivität überprüfen; Kontext anreichern; Ticket anlegen; Start der Agenten erzwingen und Playbook schließen. Umgang mit Sicherheitslücken – Informationen zu Sicherheitslücken und Assets einholen; Endpunkt- und CVE-Daten (Common Vulnerabilities and Exposures) anreichern; Kontext der Sicherheitslücke abfragen; Schweregrad abschätzen; Kontrolle an Sicherheitsanalysten übergeben, die die Beseitigung und Ermittlung einleiten; Playbook schließen. |

Suche nach Bedrohungen und Reaktion auf Vorfälle |

Suche nach Gefahrenindikatoren (Indicators of Compromise, IOCs) – IOCs in Dateianhängen erkennen und herausfiltern; IOC mithilfe von mehreren Threat-Intelligence-Tools suchen; Datenbanken aktualisieren und Playbook schließen. Malwareanalyse – Daten aus mehreren Quellen einholen; manipulierte Dateien herausfiltern und analysieren; Bericht erzeugen und anzeigen; Schädlichkeit bestimmen; Datenbank aktualisieren und Playbook schließen. Cloudorientierte Incident Response – Daten von cloudorientierten Tools für die Bedrohungserkennung und Ereignisprotokollierung einholen; Prozesse über cloudbasierte und lokale Sicherheitsinfrastrukturen hinweg vereinheitlichen; mit einem SIEM-System korrelieren; Indikatoren herausfiltern und anreichern; Schädlichkeit bestimmen; Kontrolle an Sicherheitsanalysten übergeben, die die Informationen überprüfen; Datenbank aktualisieren und Playbook schließen. |

Automatisierte Datenanreicherung |

IOC-Anreicherung – Daten aus diversen Quellen einholen; alle zu analysierenden Indikatoren herausfiltern; URLs, IP-Adressen und Hashwerte anreichern; Schädlichkeit bestimmen; Datenbank aktualisieren; Analysten zur Überprüfung der Informationen hinzuziehen; Playbook schließen. Bestimmung des Vorfallschweregrads – Bewertung der Sicherheitslücke und eventuell bewertete bekannte Indikatoren überprüfen (in anderen Produkten); Schweregrad zuweisen; kritische Listen auf Benutzernamen und Endpunkte überprüfen; Schweregrad „kritisch“ zuweisen; Vorfall schließen. |

Weitere wichtige Anwendungsszenarien für die Sicherheitsorchestrierung.

Was ist bei einer SOAR-Plattform zu beachten? Leitfaden zu Best Practices

Nun wissen Sie, worum es bei SOAR geht und welche Funktionen es bietet. Wie wählen Sie nun das richtige SOAR-Produkt für Ihre Organisation aus? Was ist bei einer SOAR-Plattform zu beachten?

Beim Vergleich mehrerer SOAR-Anbieter lohnt sich der Blick auf einige Argumente, um eine fundierte Entscheidung zu treffen. Neben der eigentlichen Technologie nehmen auch alle sie umgebenden Faktoren und Services großen Einfluss auf Käufer. So sollten Unternehmen und Organisationen vor der Implementierung einer SOAR-Lösung ihre diesbezügliche Reife, die notwendigen Integrationen und Tools, vorhandene Prozesse und die Wahl der Bereitstellungsmethode evaluieren.

Nach einer internen Einschätzung des Sicherheitsstatus gilt es, die Argumente für das SOAR-Produkt zu durchleuchten, beispielsweise:

- Einfache Anwendung und Anbindung an andere Tools: Ein Tool für die Sicherheitsorchestrierung muss alles für die Erkennung, Anreicherung, Reaktion und die zugehörigen Tools miteinander verknüpfen.

Schlussendlich sollte das SOAR-Tool von den in der Infrastruktur vorhandenen Erkennungstools Alarme zugespielt bekommen und Playbooks ausführen, die Aktionen für die Anreicherung, Reaktion und die zugehörigen Tools automatisch koordinieren.

Wie viele Befehle oder Aktionen können von der Plattform aus ausgeführt werden? Sind die Integrationen dazu geeignet, Funktionen wie diese bereitzustellen?

- Klassifizierung und Bewertung

- Erkennung und Überwachung

- Datenanreicherung und Threat-Intelligence-Feeds

- Durchsetzung und Abwehr

- Benutzerdefinierte Integrationsfunktionen: Erlaubt die Plattform das Erstellen benutzerdefinierter Integrationen (zum Beispiel per internem SDK)? Umfasst das Onboarding der Plattform auch Kundenservice-Unterstützung für benutzerdefinierte Integrationen? Sind diese Services im Kaufpreis enthalten oder zusätzlich zu bezahlen?

- Vorkonfigurierte/vorgefertigte Integrationen: Wie viele Integrationen bietet die Plattform (Breite des Angebots und Tiefe pro Kategorie)? Wird die Plattform im Laufe der Zeit mit weiteren Integrationen ausgestattet? Wie häufig geschieht dies? Sind diese Updates kostenlos oder zusätzlich zu bezahlende Services?

- Vorfalls- und Vorgangsmanagement: Verfügt die Plattform über ein eigenes Vorgangsmanagementsystem oder können relevante Tools dieser Art integriert werden? Unterstützt die Plattform die zeitliche Rekonstruktion von Vorfällen? Unterstützt sie Dokumentationen und Überprüfungen nach einem Vorfall? Werden Audit-Trails erstellt, mit denen sich der Datenfluss nachvollziehen und Verantwortlichkeiten feststellen lassen?

- Integration mit Threat Intelligence: Threat Intelligence ist evidenzbasiertes Wissen, bestehend unter anderem aus Kontext, Mechanismen, Indikatoren, Folgerungen und handlungsorientierten Empfehlungen zu bekannten oder aufkommenden Bedrohungen und Gefahren für Assets. SOAR-Plattformen mit integrierter Threat Intelligence können mit diesem Wissen SOC-Teams bei der Entscheidungsfindung hinsichtlich der Folgen externer Bedrohungen auf die Umgebung unterstützen. Wenn sich Informationen über externe Bedrohungen auf Vorfälle im Netzwerk anwenden lassen, beschleunigt dies die Ermittlungen – eventuell mit der Folge, bisher unerkannte schädliche Aktivitäten aufzudecken. Dank automatisierten Arbeitsabläufen lässt sich relevante Threat Intelligence in Echtzeit an beliebig viele Durchsetzungspunkte übertragen.

- Funktionen rund um Arbeitsabläufe und Playbooks: Bietet die Plattform Funktionen für Arbeitsabläufe (visuelle, aufgabenbasierte Prozesse)? Stellt die Plattform die Playbook-Ausführung bei jedem Vorfall live dar? Unterstützt sie Playbook-Hierarchien? Können benutzerdefinierte Playbook-Aufgaben erstellt werden (automatisiert und manuell)? Lassen sich benutzerdefinierte Aufgaben zwischen Playbooks verschieben?

- Flexible Bereitstellungsoptionen: Technologien für einen effizienten Geschäftsbetrieb und die Datensicherheit verändern sich ständig. Angesichts dieser Dynamik muss das Sicherheitsorchestrierungstool Ihrer Wahl unbedingt agil und skalierbar sein. Entscheidend ist, wie flexibel die verfügbaren Bereitstellungsoptionen sind und wie diese mit anderen Tools und Anforderungen der Organisation zusammenpassen.

Wie flexibel sind die Bereitstellungsoptionen für die Plattform? Ist sie mandantenfähig und so weit abgesichert, dass sie Netzwerksegmentierung in der Datenübertragung zwischen Netzwerken der Organisation unterstützt? Ist die Plattform horizontal skalierbar, das heißt, kann sie neue Mandanten aufnehmen und trotzdem die vereinbarte Hochverfügbarkeit liefern?

- Preisgestaltung: Überlegen Sie vor der Wahl Ihres Sicherheitsorchestrierungstools, welches Preismodell zu Ihren Budgetierungsprozessen passt. Derzeit bietet der Markt vor allem diese Preismodelle:

- Pro Aktion oder Automatisierung

- Pro Knoten oder Endpunkt

- Jahresabonnement mit Zusatzgebühren für weitere Admin-Benutzer

- Zusätzliche Services und Funktionen: Hat der Anbieter neben SOAR noch andere herausragende Produkte im Angebot, die Ihrer Organisation Vorteile verschaffen könnten?

- Professional Services: Bietet der Hersteller seinen Kunden auch Professional Services für eine rundum gelungene Bereitstellung?

- Kundensupport: Welche Art Unterstützung erhalten Sie nach der Installation? Benötigen Sie und Ihre Organisation diese Art des Supports?

Die beste SOAR-Lösung für Security Operations findet sich, wenn das Angebot des Herstellers genau auf Relevanz für die Anforderungen eines effizienteren und effektiveren SOC geprüft wird. Die richtige SOAR-Lösung sollte nicht nur offen für die bereits vorhandenen Produkte, Playbooks und Prozesse sein und diese ergänzen, sie sollte auch die Zusammenarbeit verbessern, flexibel bereitzustellen und zu hosten sein und in puncto Preismodell zu den Anforderungen der Organisation passen.