-

Firewallarten definiert und erklärt

- Welche Arten von Firewalls gibt es?

- Fähigkeiten moderner Firewalls

- Unterteilung nach geschützten Systemen

- Unterteilung nach Bereitstellungsart

- Unterteilung nach Platzierung in der Netzwerkinfrastruktur

- Unterteilung nach zur Datenfilterung genutzter Methode

- Empfehlungen zur Auswahl der richtigen Firewall für ein Unternehmensnetzwerk

- Firewalls – FAQ

-

Was ist eine paketfilternde Firewall?

- Wie funktioniert eine paketfilternde Firewall?

- Anwendungsszenarien für paketfilternde Firewalls

- Vorteile von paketfilternden Firewalls

- Herausforderungen von paketfilternden Firewalls

- Arten von paketfilternden Firewalls

- Vergleich von paketfilternden Firewalls mit anderen Sicherheitstechnologien

- Paketfilternde Firewalls – FAQ

- Was ist eine Netzwerk-Firewall?

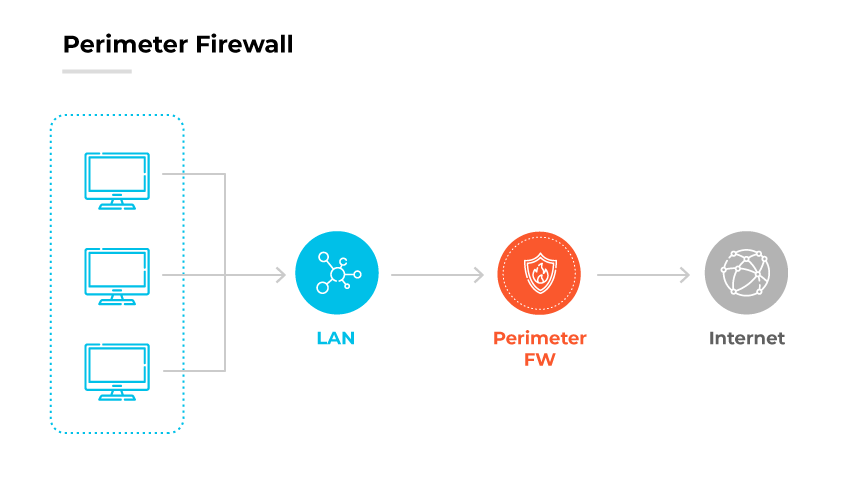

Was ist eine Perimeter-Firewall?

Eine Perimeter-Firewall ist ein Sicherheitsgerät, das den Datenverkehr filtert und als Barriere zwischen einem internen Netzwerk und nicht vertrauenswürdigen externen Netzwerken fungiert.

Es wendet eine Reihe von Regeln an, um den Zugriff anhand von Kriterien wie IP-Adressen, Domänennamen, Protokollen, Ports und dem Inhalt des Datenverkehrs zu kontrollieren. Indem sie den Datenverkehr zulässt oder verweigert, schützt eine Perimeter-Firewall das Netzwerk vor unberechtigtem Zugriff und Cyber-Bedrohungen.

Wie funktioniert eine Perimeter-Firewall?

Eine Perimeter-Firewall fungiert als Filter zwischen dem internen Netzwerk eines Unternehmens und externen, nicht vertrauenswürdigen Netzwerken wie dem Internet. Es prüft alle ein- und ausgehenden Netzwerk-Pakete und erlaubt oder blockiert sie auf der Grundlage vorher festgelegter Sicherheitsregeln. Die Perimeter-Firewall trifft diese Entscheidung in der Regel durch Prüfung der Paket-Header, die Quell- und Ziel-IP-Adressen, Portnummern und Protokolltypen enthalten.

In einem Unternehmen verwendet eine Perimeter-Firewall oft komplexe Algorithmen, um den Status aktiver Verbindungen zu analysieren. Es verwendet Stateful Inspection, um den Status von Netzwerkverbindungen zu verfolgen, z.B. ob sie neu, hergestellt oder mit bestehenden Verbindungen verbunden sind, und trifft dementsprechend Zugriffsentscheidungen. Diese Methode stellt sicher, dass eingehende Pakete Teil einer laufenden Konversation sind und nicht unaufgefordert versuchen, auf das Netzwerk zuzugreifen.

Moderne Perimeter-Firewalls können auch tiefer gehende Inspektionen durchführen, einschließlich der Untersuchung der Nutzlast von Paketen auf bekannte Bedrohungen oder Anomalien. Deep Packet Inspection (DPI) ist entscheidend für die Identifizierung und Abwehr ausgeklügelter Cyber-Bedrohungen, die andernfalls die grundlegenden Sicherheitsprüfungen umgehen könnten.

Arten von Perimeter Firewalls

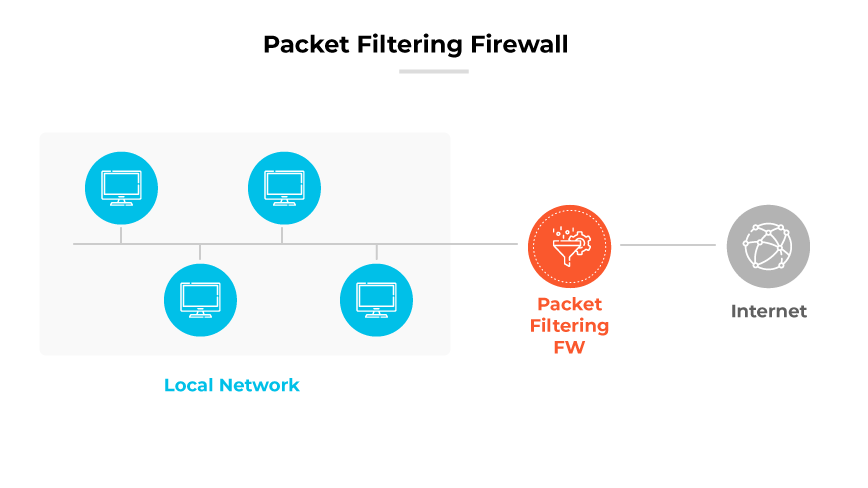

Paketfilterung Firewall

Firewalls mit Paketfilterung funktionieren auf der Netzwerk-Ebene und verwalten die Bewegung von Datenpaketen in Netzwerken. Diese Geräte setzen eine Reihe von vordefinierten Kriterien durch, die Paketmerkmale wie Quell- und Ziel-IP-Adressen, verwendete Ports und Kommunikationsprotokolle untersuchen. Wenn die Attribute eines Pakets mit diesen Regeln übereinstimmen, lässt die Firewall das Paket passieren, andernfalls verweigert sie den Zugang.

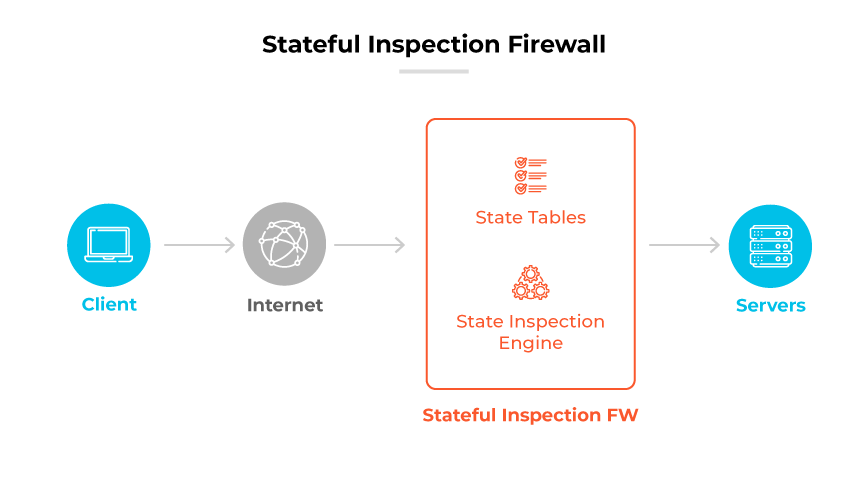

Stateful Inspection Firewall

Stateful Inspection Firewalls spielen eine entscheidende Rolle bei der Überwachung aktiver Netzwerkverbindungen. Sie untersuchen den Kontext der Datenpakete, die in das Netzwerk ein- und aus ihm herausfließen, und lassen nur erkannte sichere Pakete zu. Diese Firewalls arbeiten auf den Netzwerk- und Transportschichten (Schichten 3 und 4 des Open Systems Interconnection (OSI)-Modells) und konzentrieren sich auf die Filterung des Datenverkehrs, indem sie dessen aktuellen Zustand und den Kontext der Datenströme verstehen. Dieser Sicherheitsansatz bietet einen umfassenderen Schutz als die einfache Paketfilterung, da er den weiteren Kontext des Netzwerkverkehrs berücksichtigt.

Die Kernfunktion einer Stateful Inspection Firewall ist der Prozess der Paketprüfung. Es prüft jedes Paket akribisch darauf, ob es mit den etablierten Mustern für sichere Verbindungen übereinstimmt. Wenn ein Paket einer bekannten sicheren Verbindung entspricht, kann es passieren; wenn nicht, wird es zusätzlichen Prüfungen unterzogen, um die Legitimität festzustellen.

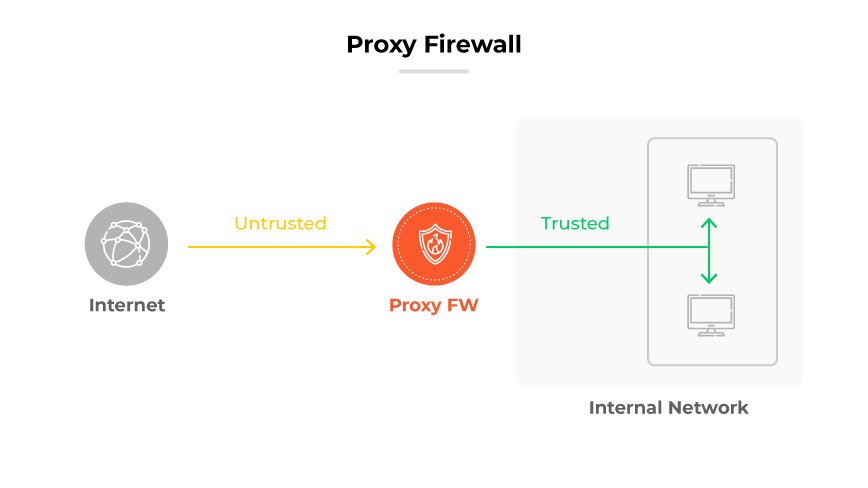

Proxy Firewall

Eine Proxy-Firewall dient als wichtige Verteidigungslinie auf der Anwendungsebene für die Netzwerksicherheit. Seine Hauptaufgabe besteht darin, als Vermittler zu fungieren und Nachrichten zu prüfen, die zwischen internen Systemen und externen Servern übertragen werden. Dieser Prozess hilft, Netzwerkressourcen vor potenziellen Cyber-Bedrohungen zu schützen.

Proxy-Firewalls gehen über die Möglichkeiten von Standard-Firewalls hinaus, die in der Regel keine Entschlüsselung oder eingehende Prüfung des Anwendungsprotokolls vornehmen. Stattdessen führen Proxy-Firewalls gründliche Untersuchungen des ein- und ausgehenden Datenverkehrs durch und suchen nach Anzeichen für Cyberangriffe oder die Infiltration von Malware. Ein kritischer Aspekt ihres Designs sind ihre IP-Adressen, die jeden direkten Kontakt zwischen externen Netzwerken und dem sicheren internen Netzwerk verhindern.

Computer im internen Netzwerk nutzen den Proxy als Portal zum Internet. Wenn ein Benutzer auf eine externe Ressource zugreifen möchte, erfasst die Proxy-Firewall die Anfrage und prüft sie gemäß den festgelegten Sicherheitsrichtlinien. Wenn die Anfrage die Sicherheitskriterien erfüllt, stellt die Firewall im Namen des Benutzers eine Verbindung zu der Ressource her und sorgt dafür, dass nur sichere und erlaubte Verbindungen hergestellt werden.

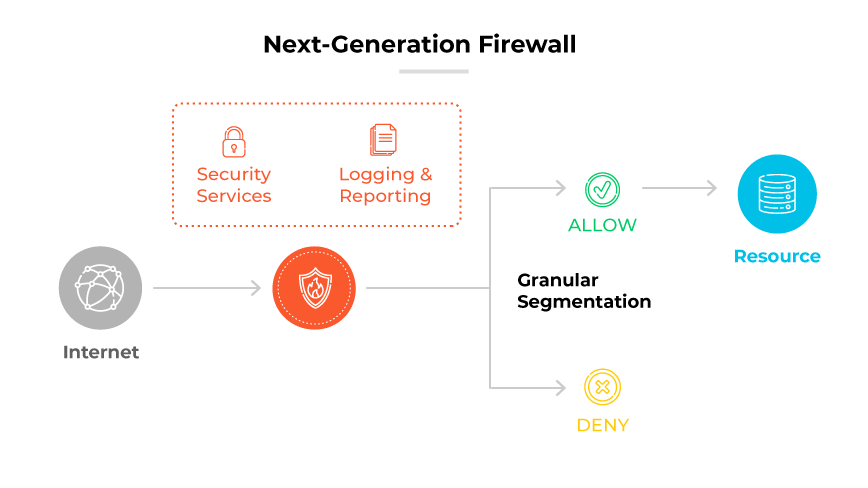

Next-Generation Firewall (NGFW)

Eine NGFW, oder Next-Generation Firewall, stellt einen Fortschritt in der Netzwerksicherheit dar. Sie erweitert die Fähigkeiten einer herkömmlichen Stateful-Firewall durch zusätzliche Funktionen. Zu diesen Funktionen gehören in der Regel Application Awareness, mit der die NGFW den Datenverkehr auf Anwendungsebene erkennen und kontrollieren kann, sowie integrierte Intrusion-Detection-Systeme (IDS) und Intrusion-Prevention-Systeme (IPS), die komplexe Bedrohungen erkennen und blockieren.

Eine NGFW setzt Sicherheitsrichtlinien nicht nur auf den traditionellen Ebenen von Port und Protokoll durch, sondern auch auf der Ebene des Anwendungsdatenverkehrs. Dies ermöglicht eine genauere Kontrolle über die Ein- und Austrittspunkte eines Netzwerks. Durch den Einblick auf Anwendungsebene kann eine NGFW potenziell gefährliche Aktivitäten verhindern, die den Schutz einer Standard-Firewall umgehen könnten.

Zu den Funktionen der NGFW gehört auch die Einbeziehung von Informationen von außerhalb des Netzwerks in die Verteidigungsmaßnahmen. Diese Informationen können dabei helfen, neue Bedrohungen zu erkennen und die Reaktion der Firewall darauf zu verbessern. Im Gegensatz zu herkömmlichen Firewalls verbessern NGFWs die Tiefe und Breite der Netzwerksicherheit und vereinfachen gleichzeitig die Verwaltung.

Arten von Firewalls definiert und erklärt

Was ist der Netzwerk-Perimeter?

| Netzwerk Perimeter Komponenten | |

|---|---|

| Border Router | Definiert den Rand des privaten Netzwerks und markiert den Übergang zum öffentlichen Internet. Er ist der letzte Router innerhalb einer Organisation und verbindet interne mit externen Netzwerken. |

| Perimeter-Firewall | Direkt nach dem Border Router positioniert, dient er als primärer Abwehrmechanismus gegen eingehende Gefahren. Diese Komponente filtert schädlichen Datenverkehr heraus, der versucht, in das private Netzwerk einzudringen. |

| Intrusion Detection/Prevention-System | Das IDS überwacht das Netzwerk auf bösartige Aktivitäten und alarmiert das System, während das IPS erkannte Bedrohungen proaktiv blockiert, um potenzielle Angriffe zu verhindern. |

| Entmilitarisierte Zone (DMZ) | Dient als gesicherte Pufferzone zwischen dem privaten Netzwerk und der Außenwelt und beherbergt in der Regel öffentlich zugängliche Dienste wie Web- und E-Mail-Server, wobei die Sicherheit des internen Netzwerks gewahrt bleibt. |

Der Netzwerk-Perimeter definiert den Rand des internen Netzwerks einer Organisation. Es stellt die Abgrenzung zwischen dem internen Netzwerk und externen Netzwerken wie dem Internet dar. Der Netzwerkrand ist der Ort, an dem Sicherheitsmaßnahmen zum Schutz der Integrität des Netzwerks gelten. Im Zusammenhang mit Perimeter-Firewalls ist der Netzwerk-Perimeter von entscheidender Bedeutung, da die Firewalls hier unbefugte Zugriffe und Cyber-Bedrohungen herausfiltern.

Da sich Netzwerk-Umgebungen mit Cloud-Computing und Fernzugriff weiterentwickeln, passt sich auch das Konzept des Netzwerkrands an. Trotz dieser Veränderungen bleibt die grundlegende Rolle des Netzwerkrands bei der Bereitstellung einer sicheren Grenze ein wesentlicher Bestandteil der Strategien für die Netzwerksicherheit. Es ist die erste Verteidigungslinie gegen externe Bedrohungen, bei der verschiedene Sicherheitskomponenten zusammenarbeiten, um die digitalen Werte einer Organisation zu schützen.

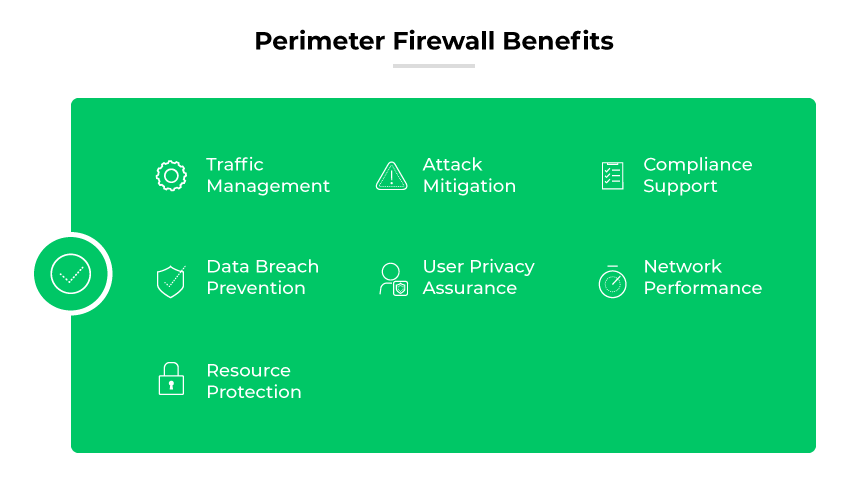

Vorteile einer Perimeter Firewall

Verkehrsmanagement

Perimeter-Firewalls regulieren den Fluss des Netzwerkverkehrs und gewähren nur autorisierten Datenpaketen Zugang. Dies erhöht die Netzwerksicherheit und verhindert unbefugten Zugriff.

Angriffsabwehr

Diese Firewalls dienen als Abschreckung gegen verschiedene Cyber-Bedrohungen, einschließlich Viren und Eindringlinge. Indem sie verdächtige Aktivitäten blockieren, entschärfen Perimeter-Firewalls potenzielle Angriffe, bevor sie die Integrität des Netzwerks gefährden.

Unterstützung bei der Compliance

Die Implementierung von Perimeter-Firewalls hilft Organisationen bei der Einhaltung von Datenschutzbestimmungen, indem Sicherheitsrichtlinien durchgesetzt und der Netzwerkverkehr dokumentiert wird.

Prävention von Datenschutzverletzungen

Perimeter-Firewalls spielen eine wichtige Rolle bei der Verhinderung von Datenverletzungen. Sie dienen als erste Verteidigungslinie gegen externe Bedrohungen, die versuchen, auf sensible Informationen zuzugreifen.

Gewährleistung des Datenschutzes für Benutzer

Indem sie als Vermittler fungieren, verbessern Perimeter-Firewalls die Privatsphäre der Benutzer, indem sie interne Details des Netzwerks vor externen Stellen verbergen.

Netzwerk Leistung

Perimeter-Firewalls tragen zur Aufrechterhaltung der Netzwerkleistung bei, indem sie verhindern, dass das Netzwerk mit schädlichem oder unnötigem Datenverkehr überlastet wird.

Schutz der Ressourcen

Diese Firewalls schützen die Netzwerkressourcen, indem sie sicherstellen, dass nur verifizierte Benutzer und Dienste auf sie zugreifen können.

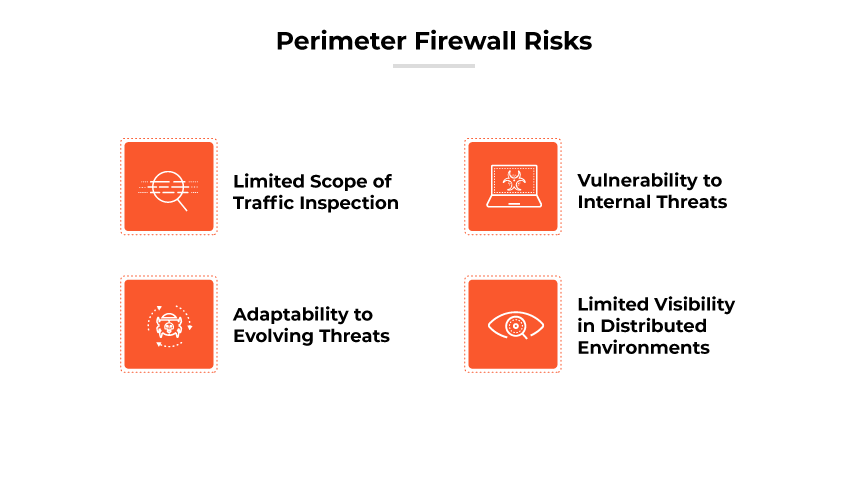

Perimeter-Firewall-Risiken

Begrenzter Umfang der Verkehrsinspektion

Perimeter-Firewalls überprüfen in erster Linie den ein- und ausgehenden Datenverkehr, den so genannten Nord-Süd-Verkehr. Verkehr, der sich seitlich im Netzwerk bewegt, oder Ost-West-Verkehr, wird möglicherweise nicht überwacht, so dass interne Bedrohungen unentdeckt bleiben können.

Anfälligkeit für interne Bedrohungen

Perimeter-Firewalls sind zwar wirksam gegen Bedrohungen von außen, schützen aber nicht vor Risiken, die von innerhalb der Organisation ausgehen, wie z.B. Insider-Bedrohungen oder kompromittierte interne Systeme.

Anpassungsfähigkeit an sich entwickelnde Bedrohungen

Da sich die Cyber-Bedrohungen weiterentwickeln, haben die Firewalls am Rande des Netzwerks möglicherweise Schwierigkeiten, sich anzupassen. Neue Arten von Angriffen und Strategien, insbesondere solche, die auf Cloud-Dienste und komplexe Infrastrukturen abzielen, können manchmal die traditionelle Firewall-Abwehr umgehen.

Begrenzte Sichtbarkeit in verteilten Umgebungen

Da Organisationen zunehmend Cloud-Dienste und dezentralisierte Architekturen einsetzen, dehnt sich die traditionelle Netzwerkgrenze aus und wird immer weniger definiert. Dadurch wird es für Perimeter-Firewalls schwieriger, umfassenden Schutz zu bieten. Dieser Wandel erfordert von den Organisationen die Einführung von Sicherheitskontrollen, die in einer verteilten Netzwerkumgebung effektiv funktionieren.

Perimeter-Firewall vs. Client-Firewall

| Perimeter-Firewall vs. Client-Firewall | ||

|---|---|---|

| Parameter | Perimeter-Firewall | Client-Firewall |

| Platzierung | Integriert in die Grenzen des Netzwerks oder in interne Segmente | Einzeln auf separaten Hosts installiert |

| Formfaktor | Physikalisches Hardware-Gerät | Softwarebasierte Lösung |

| Leistung | Optimiert für hohen Durchsatz und niedrige Latenzzeiten | Abhängig von den Ressourcen des Hostsystems, möglicherweise weniger robust |

| Anwendungsfälle | Überwiegend in organisatorischen Netzwerken eingesetzt | Geeignet für private Computer und kleinere Netzwerke in Unternehmen |

| Netzwerk Segmentierung | Erleichtert die Segmentierung am Perimeter und kontrolliert den Inter-VLAN-Verkehr | Bietet Mikro-Segmentierung und verwaltet den Datenverkehr auf der Basis einzelner Hosts. |

| Management | Zentral verwaltet, oft über spezielle Firewall-Management-Server | Die Verwaltung kann bei zahlreichen verteilten Hosts komplexer sein |

| Sicherheit | Schwierige Umgehung netzwerkbasierter Verteidigungsmaßnahmen durch externe Unternehmen | Wenn die Host-Integrität beeinträchtigt ist, kann bösartige Software die lokale Firewall deaktivieren. |

Perimeter-Firewalls arbeiten am Rande eines Netzwerks und dienen als Gatekeeper für den gesamten ein- und ausgehenden Datenverkehr. Ihre Aufgabe ist es, die Netzwerk-Infrastruktur zu schützen und unbefugten Zugriff zu verhindern. Perimeter-Firewalls schützen mehrere Systeme innerhalb des Netzwerks, indem sie Zugangspunkte verwalten und überwachen, die eine Verbindung zu externen Netzwerken, wie dem Internet, herstellen.

Client-Firewalls hingegen werden auf einzelnen Geräten oder Hosts installiert und kontrollieren den Datenaustausch zu und von diesen spezifischen Rechnern. Im Gegensatz zu Perimeter-Firewalls, die das gesamte Netzwerk schützen, bieten Client-Firewalls lokalisierten Schutz für einzelne Systeme. Das bedeutet, dass die Client-Firewall auch dann aktiv bleibt, wenn sich ein Gerät außerhalb des geschützten Netzwerks bewegt, und das System kontinuierlich vor Bedrohungen schützt.

Die Unterscheidung zwischen diesen beiden Arten von Firewalls ist wichtig für die Bereitstellung und den Umfang des Schutzes. Eine Perimeter-Firewall dient als erste Verteidigungslinie gegen externe Bedrohungen für das Netzwerk. Client Firewalls bieten eine zweite Sicherheitsebene, die einzelne Systeme vor potenziellen internen und externen Schwachstellen schützt. Beide spielen eine entscheidende Rolle in einer umfassenden Strategie für die Netzwerksicherheit.

Perimeter Firewall vs. Data Center Firewall

| Perimeter Firewall vs. Data Center Firewall | ||

|---|---|---|

| Perimeter-Firewall | Firewall für das Rechenzentrum | |

| Architektur | Schutz der Netzwerkschicht für den äußeren Rand eines Netzwerks | Zustandsabhängige, mandantenfähige Firewall auf Netzwerkebene, die 5-Tupel-SDN nutzt |

| Richtung des Verkehrs | Sichert in erster Linie den Nord-Süd-Verkehr, der in das Netzwerk ein- und ausgeht | Sichert den Ost-West-Verkehr in virtuellen Netzwerken sowie den Nord-Süd-Verkehr |

| Zweck | Schutz vor Angriffen von außen | Schutz für virtuelle Maschinen und Flexibilität für dynamische Rechenzentrumsumgebungen |

| Anwendungsfälle | Allgemeine Netzwerksicherheit an der Peripherie | Sicherung von virtualisierten Rechenzentren mit flexibler Ressourcenzuweisung |

Perimeter-Firewalls werden an der Grenze des Netzwerks bereitgestellt, wo sie den Zugriff auf Ressourcen kontrollieren, indem sie den eingehenden und ausgehenden Datenverkehr überwachen und filtern. Diese Firewalls blockieren unbefugte Zugriffe von außen und schützen das Netzwerk vor einer Vielzahl von Angriffen, die von außerhalb des Netzwerks ausgehen.

Firewalls für Rechenzentren hingegen sichern speziell die Rechenzentrumsumgebung, die oft eine Vielzahl von virtuellen Maschinen (VMs) umfasst. Sie wickeln den internen Datenverkehr ab, der auch als Ost-West-Verkehr bezeichnet wird, und können sich dynamisch an Veränderungen innerhalb des Rechenzentrums anpassen, z. B. an die Migration von VMs. Diese Flexibilität ist angesichts des dynamischen Charakters moderner virtualisierter Rechenzentren, in denen virtuelle Ressourcen häufig neu konfiguriert werden können, entscheidend.

Der Hauptunterschied zwischen den beiden liegt in ihren spezialisierten Funktionen und den Arten des Datenverkehrs, die sie verwalten. Während sich Perimeter-Firewalls hauptsächlich um den Nord-Süd-Verkehr kümmern - also um Daten, die in das Netzwerk eindringen und es verlassen -, bieten Rechenzentrums-Firewalls eine granulare Kontrolle über den Datenverkehr innerhalb des Rechenzentrums selbst und sorgen so für Sicherheit, auch wenn sich die virtuelle Landschaft verändert.