-

Firewallarten definiert und erklärt

- Welche Arten von Firewalls gibt es?

- Fähigkeiten moderner Firewalls

- Unterteilung nach geschützten Systemen

- Unterteilung nach Bereitstellungsart

- Unterteilung nach Platzierung in der Netzwerkinfrastruktur

- Unterteilung nach zur Datenfilterung genutzter Methode

- Empfehlungen zur Auswahl der richtigen Firewall für ein Unternehmensnetzwerk

- Firewalls – FAQ

- Was ist eine Perimeter-Firewall?

-

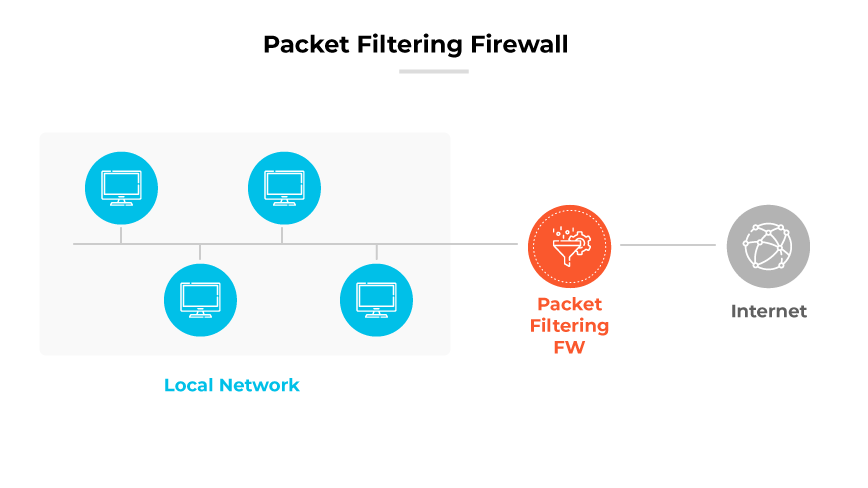

Was ist eine paketfilternde Firewall?

- Wie funktioniert eine paketfilternde Firewall?

- Anwendungsszenarien für paketfilternde Firewalls

- Vorteile von paketfilternden Firewalls

- Herausforderungen von paketfilternden Firewalls

- Arten von paketfilternden Firewalls

- Vergleich von paketfilternden Firewalls mit anderen Sicherheitstechnologien

- Paketfilternde Firewalls – FAQ

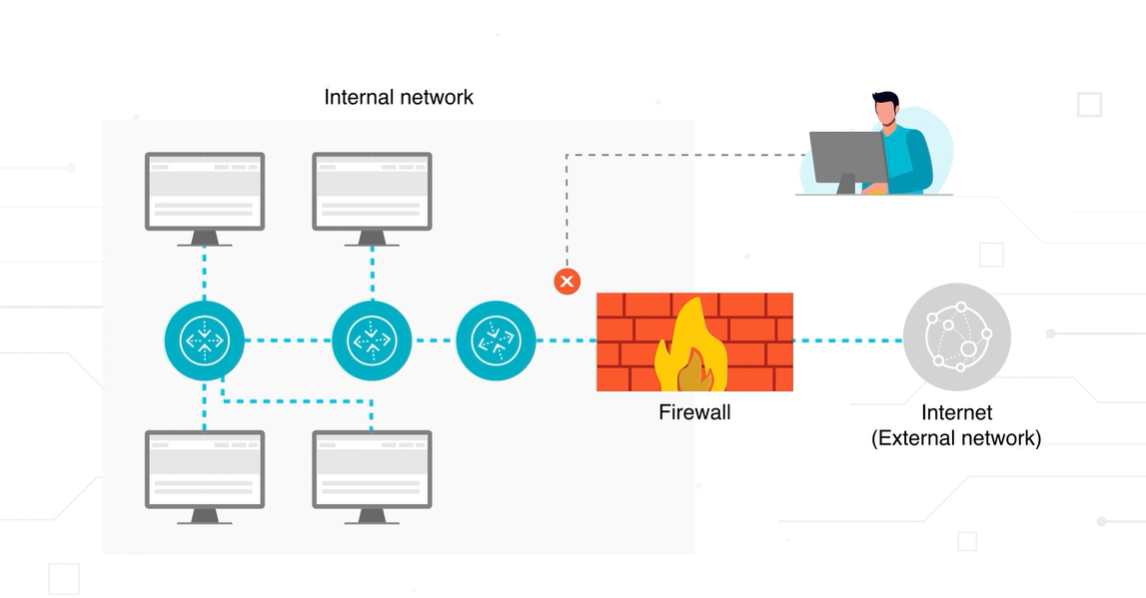

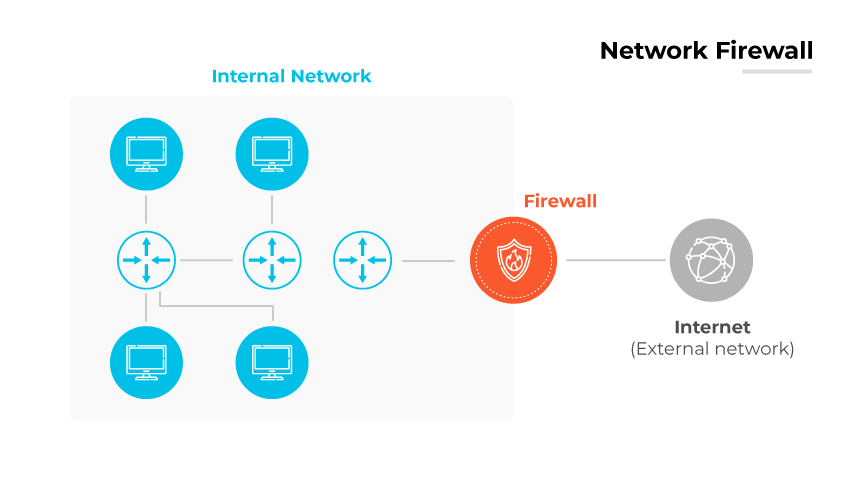

Was ist eine Netzwerk-Firewall?

Eine Netzwerk-Firewall ist ein Sicherheitsgerät, das den Datenverkehr zwischen einem vertrauenswürdigen internen Netzwerk und nicht vertrauenswürdigen externen Netzwerken filtert.

Netzwerk-Firewalls überprüfen ein- und ausgehende Datenpakete anhand einer Reihe von Sicherheitsregeln und erlauben oder verweigern den Durchgang. Dieses Verfahren stellt sicher, dass nur sichere und autorisierte Daten in das Netzwerk gelangen oder es verlassen, wodurch die Integrität und Vertraulichkeit der internen Netzwerksysteme gewährleistet wird.

Warum sind Netzwerk-Firewalls wichtig?

Netzwerk-Firewalls sind wichtig, weil sie die erste Verteidigungslinie der Netzwerksicherheit darstellen. Sie verwalten aktiv den ein- und ausgehenden Datenverkehr im Netzwerk, um unbefugten Zugriff zu verhindern. Indem sie eine Reihe von robusten Sicherheitsregeln aufstellen, grenzen Firewalls die Grenze zwischen internen Unternehmensressourcen und dem ungesicherten öffentlichen Internet wirksam ab und schützen sie.

Wie funktioniert eine Netzwerk-Firewall?

Eine Netzwerk-Firewall fungiert als Gatekeeper an der Grenze zwischen sicheren internen Netzwerken und potenziell unsicheren externen Netzwerken. Netzwerk-Firewalls sind als Softwarefirewall oder Hardwarefirewall erhältlich.

Ihre Hauptfunktion besteht darin, Netzwerkpakete anhand einer Reihe von festgelegten Regeln zu analysieren und zu bestimmen, welche Pakete in das Netzwerk gelangen oder es verlassen dürfen. Die regelbasierte Überprüfung ermöglicht es der Firewall, sichere Daten durchzulassen, während potenziell bösartiger Datenverkehr blockiert wird.

Moderne Netzwerk-Firewalls haben sich weiterentwickelt und bieten mehr als nur eine einfache Paketfilterung. Sie enthalten oft Funktionen wie Network Address Translation (NAT), die es mehreren Geräten in einem lokalen Netzwerk ermöglicht, eine einzige öffentliche IP-Adresse zu nutzen. Netzwerk-Firewalls können auch den Datenverkehr priorisieren, um das reibungslose Funktionieren sensibler Anwendungen zu gewährleisten, z. B. die Priorisierung von VoIP-Daten gegenüber E-Mails, um Kommunikationsverzögerungen zu vermeiden.

Moderne Firewalls können nicht nur den Zugriff auf der Grundlage von IP-Adressen und Ports verwalten, sondern auch die Daten in den Paketen untersuchen. Deep Packet Inspection (DPI) ermöglicht es Firewalls, Inhalte zu filtern, bösartige Datenpakete zu vereiteln und vor Cyberangriffen zu schützen.

Netzwerk-Firewall-Funktionen

Zugangskontrolle

Netzwerk-Firewalls erzwingen Zugriffsrechte, ein grundlegender Aspekt der Aufrechterhaltung einer sicheren Netzwerkumgebung. Moderne Netzwerk-Firewalls, die standardmäßig verweigern, orientieren sich in der Regel an Zero-Trust-Sicherheitsmodellen, bei denen davon ausgegangen wird, dass kein Datenverkehr vertrauenswürdig ist, was das Risiko erheblich verringert.

Schutz der Daten

Der Datenschutz beschränkt den Zugang zu sensiblen Informationen. Sie verhindern, dass Unbefugte auf kritische Daten zugreifen können und schützen vertrauliche Informationen wie Finanzunterlagen und persönliche Daten vor unbefugter Offenlegung.

Verkehrsüberwachung

Die Überwachung des Datenverkehrs ist eine weitere grundlegende Funktion von Netzwerk-Firewalls. Durch die Überwachung von Datenübertragungen können Netzwerk-Firewalls Risiken erkennen und neutralisieren und ermöglichen es Netzwerkadministratoren, die Sicherheitseinstellungen als Reaktion auf beobachtete Verkehrsmuster anzupassen.

Intrusion-Prevention-System (IPS)

Die Rolle von Firewalls bei der Verhinderung von System-Hijacking ist entscheidend. Sie dienen als Abschreckung für Cyberkriminelle, indem sie den Zugriff auf Netzwerkressourcen blockieren.

Threat Prevention

Netzwerk-Firewalls stellen eine wichtige Verteidigungslinie gegen Malware, Spyware, Adware usw. dar. Mit zunehmender technologischer Komplexität steigen auch die potenziellen Einfallstore für diese Bedrohungen, die durch Netzwerk-Firewalls abgeschottet werden können.

Arten von Netzwerk Firewalls

Paketfilterung Firewall

Paketfilter-Firewalls arbeiten auf der Netzwerkebene, um den Zugriff auf Daten auf der Grundlage einer Reihe von Regeln zu kontrollieren. Diese Regeln werden auf Datenpakete und ihre Attribute wie IP-Adressen und Ports angewandt und bestimmen, ob die Pakete durch das Netzwerk gelassen werden.

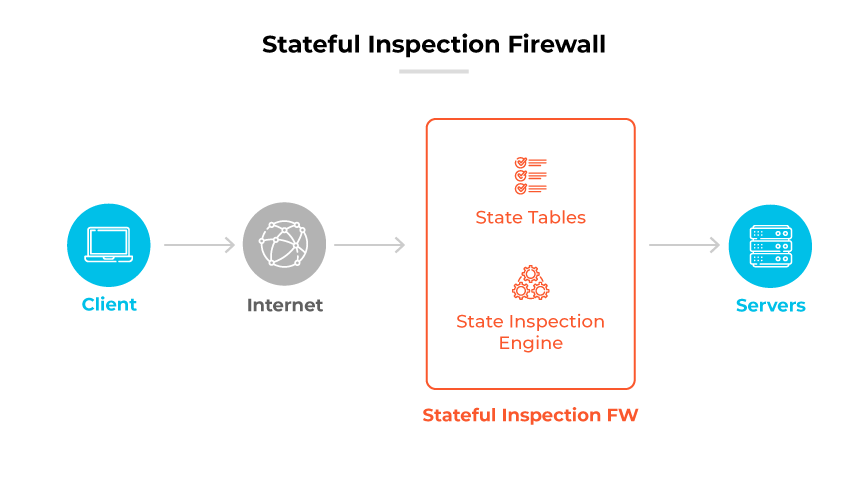

Stateful Inspection Firewall

Stateful Inspection Firewalls bieten ein höheres Maß an Schutz, indem sie den Status aktiver Netzwerkverbindungen überwachen. Sie untersuchen sowohl die Header-Informationen als auch den Status der Pakete und können so fundiertere Entscheidungen darüber treffen, welcher Datenverkehr zugelassen oder abgelehnt werden soll.

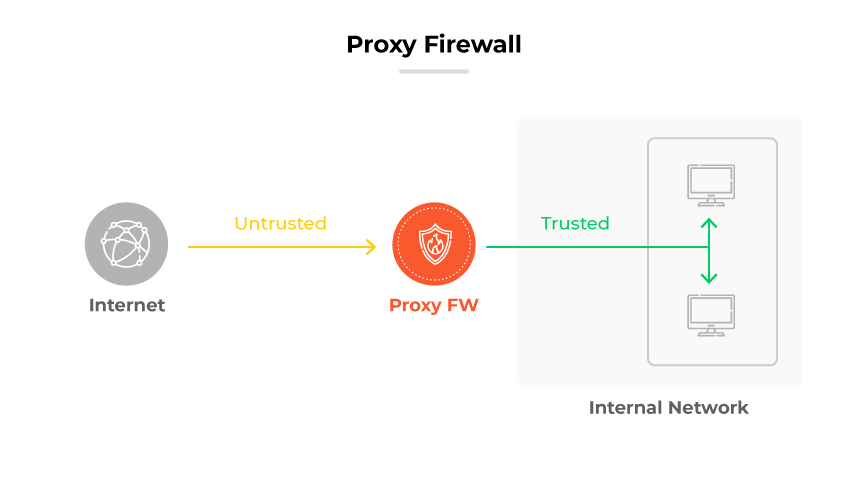

Proxy Firewall

Proxy-Firewalls fungieren als Vermittler zwischen den Benutzern und den Diensten, auf die sie zugreifen. Indem sie Anfragen im Namen der Benutzer bearbeiten, bieten sie ein hohes Maß an Datensicherheit und Datenschutz, indem sie Nachrichten auf der Anwendungsebene filtern und direkte Verbindungen von außerhalb des Netzwerks verhindern.

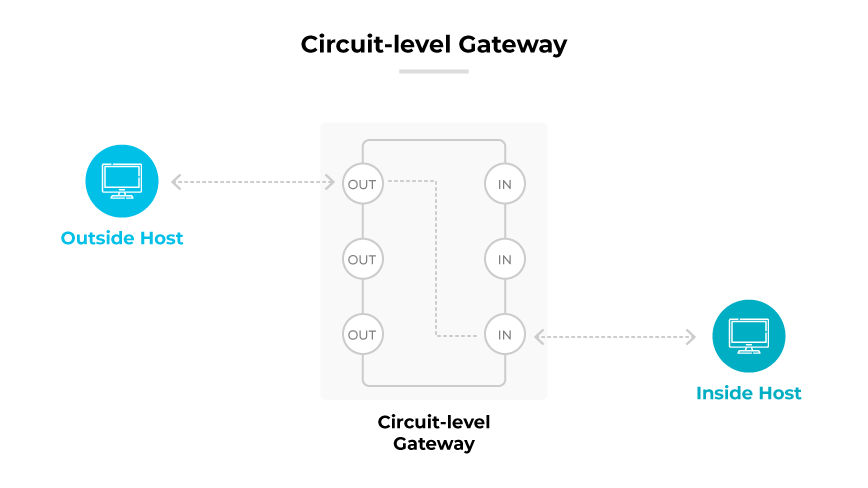

Gateway auf Stromkreis-Ebene

Gateway auf Stromkreis-Ebene

Gateways auf Leitungsebene arbeiten auf der Sitzungsebene und stellen eine sichere Verbindung oder Leitung her, bevor sie den Datenverkehr durchlassen. Sie überprüfen die Legitimität des Beginns einer Sitzung, ohne den eigentlichen Inhalt der Datenpakete zu inspizieren, was sie zu einer effizienten Lösung für die schnelle Verwaltung und Validierung von Verbindungen macht.

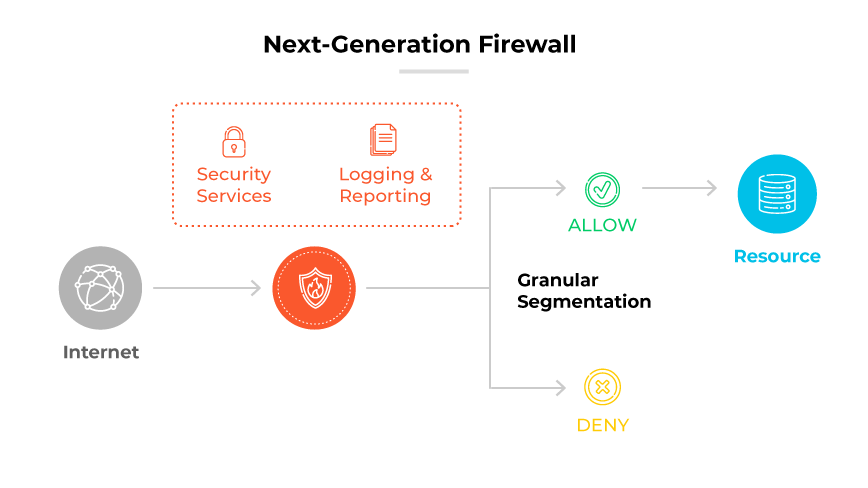

Next-Generation Firewall (NGFW)

Next-Generation Firewalls (NGFWs) bieten umfassende Sicherheitsfunktionen, die über herkömmliche Firewalls hinausgehen, indem sie fortschrittliche Inspektionsfunktionen, Anwendungserkennung und Threat Intelligence integrieren. Sie analysieren den Datenverkehr auf einer tieferen Ebene, um vor komplexen, modernen Bedrohungen zu schützen.

Arten von Firewalls definiert und erklärt

Netzwerk Firewalls vs. Host-basierte Firewalls

Netzwerk-Firewalls dienen der Abschirmung des Netzwerks, indem sie den Datenverkehr filtern, der über die Grenzen des Netzwerks ein- oder austritt. Sie setzen Sicherheitsrichtlinien in der gesamten Netzwerkinfrastruktur durch und bewerten Datenpakete auf verschiedenen Ebenen, um unbefugten Zugriff zu verhindern. Diese Firewalls werden häufig an strategischen Punkten innerhalb des Netzwerks platziert, um den Datenverkehr zu überprüfen und zu verwalten und externe Bedrohungen zu erkennen und zu verhindern.

Host-basierte Firewalls hingegen werden auf einzelnen Geräten innerhalb des Netzwerks installiert. Sie bieten eine granulare Kontrolle über den ein- und ausgehenden Netzwerkverkehr ihres Hostgeräts. Im Gegensatz zu Netzwerk-Firewalls, die den Perimeter schützen, bieten Host-basierte Firewalls eine zweite Verteidigungsschicht, die den Datenverkehr auf Geräteebene verwaltet und die Ausführung schädlicher Anwendungen oder die Ausnutzung von Sicherheitslücken in einzelnen Systemen verhindert.

Die Integration von netzwerk- und hostbasierten Firewalls in einem Unternehmen bietet eine mehrschichtige Lösung für die Netzwerksicherheit. Während Netzwerk-Firewalls als erste Verteidigungslinie gegen Angriffe dienen, die auf das Netzwerk als Ganzes abzielen, erweitern Host-basierte Firewalls die Sicherheitsprotokolle, indem sie den internen Datenverkehr sichern und Schutz für Endpunkte bieten.