Was ist ein Intrusion-Detection-System?

Ein Intrusion-Detection-System (IDS) ist eine Netzwerksicherheitstechnologie, mit der Angriffe zur Ausnutzung von Sicherheitslücken in einer Zielanwendung oder auf einem Computer erkannt werden.

Es ist außerdem ein passives System. Es überwacht den Datenverkehr und meldet die Ergebnisse an einen Administrator. Es kann nicht automatisch Maßnahmen ergreifen, um einen erkannten Exploit am Eindringen in das Netzwerk zu hindern.

Haben sich Angreifer erst einmal Zugriff auf ein Netzwerk verschafft, können sie Sicherheitslücken sehr schnell ausnutzen. Aus diesem Grund ist ein IDS keine effektive Lösung zur Bedrohungsabwehr. Intrusion-Detection-Systeme und Intrusion-Prevention-Systeme sind grundlegende Komponenten von SIEM-Lösungen (Security Information and Event Management).

Intrusion-Detection-Systeme und Intrusion-Prevention-Systeme im Vergleich

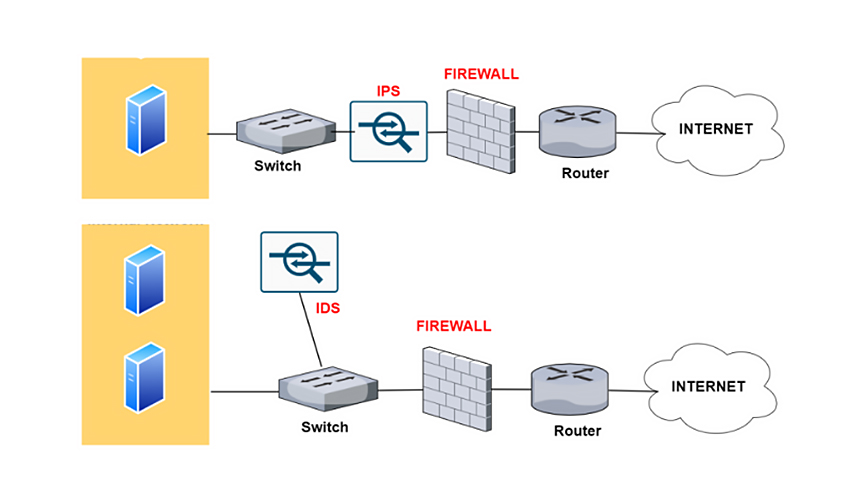

In der folgenden Tabelle sind die Unterschiede zwischen IPS und IDS aufgeführt.

| Intrusion-Prevention-System | Intrusion-Detection-System | |

|---|---|---|

| Platzierung in der Netzwerkinfrastruktur | Bestandteil des direkten Kommunikationspfads (inline) | Außerhalb des direkten Kommunikationspfads (out-of-band) |

| Art des Systems | Aktiv (Überwachung und automatische Abwehr) und/oder passiv | Passiv (Überwachung und Meldung) |

| Erkennungsmechanismen | 1. Statistische anomaliebasierte Erkennung 2. Signaturerkennung: - Exploitorientierte Signaturen - Sicherheitslückenorientierte Signaturen |

1. Signaturerkennung: - Exploitorientierte Signaturen |

Abbildung mit den Unterschieden zwischen IPS und IDS

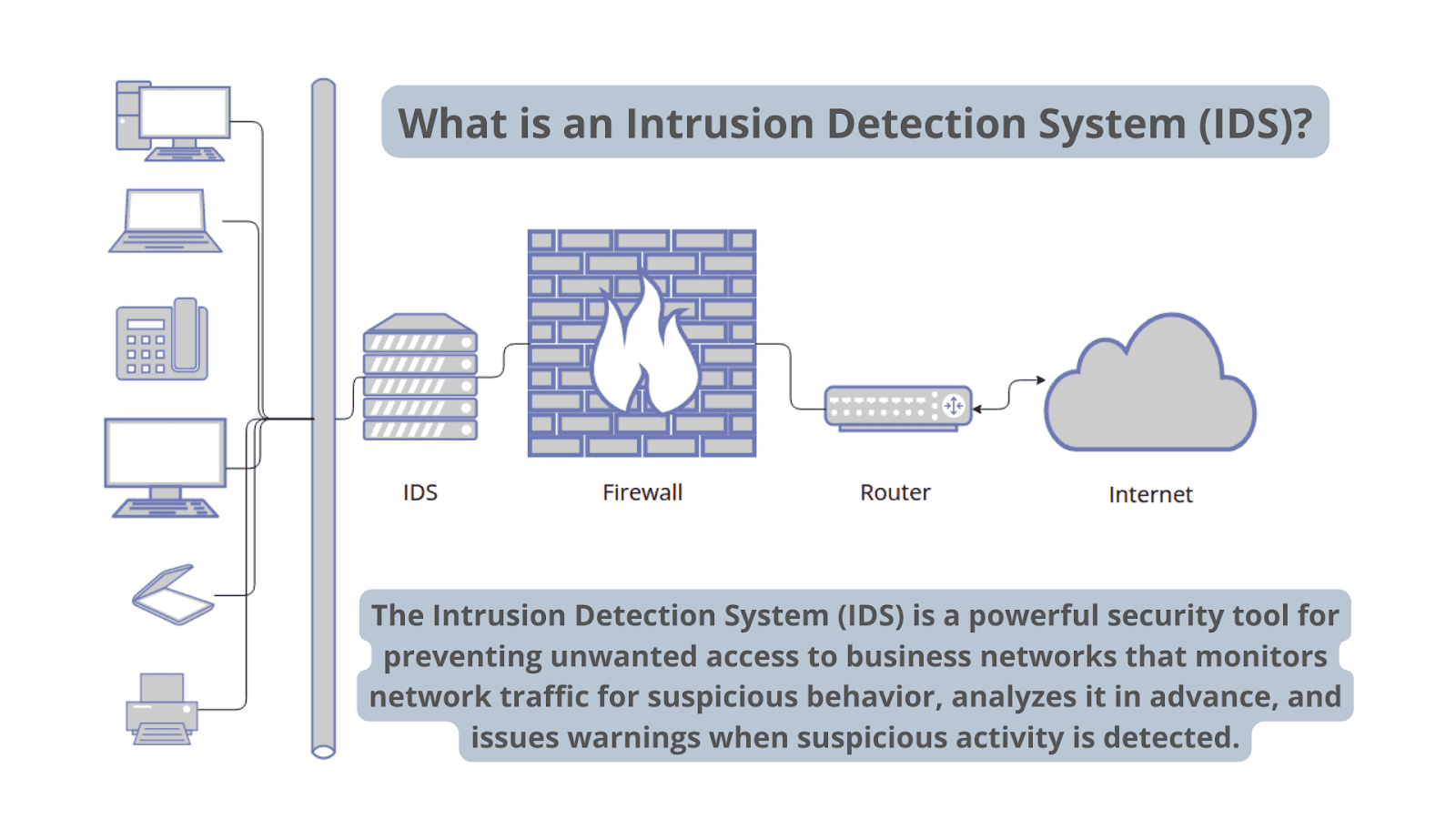

Funktionsweise von IDS

Diagramm zur Funktionsweise eines Intrusion-Detection-Systems

Ein IDS muss nur potenzielle Bedrohungen erkennen. Es wird „out-of-band“ in der Netzwerkinfrastruktur implementiert, das heißt, es befindet sich nicht im Echtzeit-Kommunikationspfad zwischen Sender und Empfänger.

IDS-Lösungen nutzen häufig einen TAP- oder SPAN-Port, um eine Kopie des Inline-Datenverkehrs zu analysieren. So wird sichergestellt, dass das IDS die Inline-Netzwerkleistung nicht beeinträchtigt.

Als das IDS entwickelt wurde, konnten tiefgreifende Analysen zur Ermittlung von Angriffen nicht schnell genug durchgeführt werden. Das Tempo reichte für die Komponenten im direkten Kommunikationspfad der Netzwerkinfrastruktur nicht aus.

Netzwerk-IDS sollen verdächtige Aktivitäten aufdecken, damit Hacker erfasst werden, bevor sie Schaden im Netzwerk anrichten können. Es gibt netzwerkbasierte und hostbasierte Intrusion-Detection-Systeme. Hostbasierte IDS werden auf Clientcomputern installiert, netzwerkbasierte IDS im Netzwerk selbst.

IDS suchen nach Abweichungen vom Normalverhalten und nach bekannten Angriffssignaturen. Anomalien werden gemeldet und dann auf Protokoll- und Anwendungsebene untersucht. Die Lösungen können Ereignisse wie DNS-Poisoning, fehlerhafte Datenpakete und XMAS-Scans erkennen.

Ein IDS kann als Netzwerksicherheits-Appliance oder als Softwareanwendung implementiert werden. Außerdem gibt es cloudbasierte IDS, um Daten und Systeme in Cloud-Umgebungen zu schützen.

Arten der IDS-Erkennung

Es gibt fünf Arten von IDS: netzwerkbasiert, hostbasiert, protokollbasiert, anwendungsprotokollbasiert und hybrid.

Die beiden gängigsten Arten sind folgende:

- Netzwerkbasiertes Intrusion-Detection-System (NIDS)

Ein Netzwerk-IDS überwacht ein vollständig geschütztes Netzwerk. Es wird an strategischen Punkten in der Infrastruktur implementiert, beispielsweise den anfälligsten Subnetzen. Das NIDS überwacht den gesamten Datenverkehr zwischen den Geräten im Netzwerk und berücksichtigt bei seinen Entscheidungen die Paketinhalte und Metadaten. - Hostbasiertes Intrusion-Detection-System (HIDS)

Ein hostbasiertes IDS überwacht die Infrastruktur des Computers, auf dem es installiert ist. Das heißt, es wird auf einem bestimmten Endpunkt bereitgestellt, um diesen vor internen und externen Bedrohungen zu schützen. Dazu analysiert das IDS den Datenverkehr, protokolliert schädliche Aktivitäten und informiert die zuständigen Stellen.

Die übrigen drei Arten werden wie folgt definiert:

- Protokollbasiertes Intrusion-Detection-System (PIDS)

Ein protokollbasiertes IDS wird in der Regel auf einem Webserver installiert. Es überwacht und analysiert das Protokoll für die Kommunikation zwischen Benutzer/Gerät und Server. Ein PIDS befindet sich normalweise auf dem Frontend eines Servers und überwacht das Verhalten und den Zustand des Protokolls. - Anwendungsprotokollbasiertes Intrusion-Detection-System (APIDS)

Ein APIDS ist ein System oder ein Agent, das bzw. der meist auf einem Server aufsetzt. Es verfolgt und analysiert die Kommunikation über anwendungsspezifische Protokolle. Es würde beispielsweise das SQL-Protokoll für die Middleware bei Transaktionen mit dem Webserver überwachen. - Hybrides Intrusion-Detection-System

Bei einem hybriden Intrusion-Detection-System werden mindestens zwei Ansätze kombiniert. Dabei werden Daten vom System oder Hostagenten mit Netzwerkinformationen kombiniert, um einen möglichst umfassenden Überblick über das System zu erlangen. Hybride Intrusion-Detection-Systeme sind effektiver als andere Systeme. Ein Beispiel für ein hybrides IDS ist Prelude.

Es gibt auch eine Untergruppe von IDS und die beiden gängigsten Varianten sind folgende:

- Signaturbasiertes IDS

Ein signaturbasiertes IDS überwacht den eingehenden Netzwerkdatenverkehr und achtet dabei auf bestimmte Muster und Sequenzen, die mit bekannten Angriffssignaturen übereinstimmen. In diesem Bereich ist es zwar effektiv, aber es kann keine neuen Angriffe ohne bekannte Angriffsmuster erkennen. - Anomaliebasiertes IDS

Das anomaliebasierte IDS ist eine relativ neue Technologie, mit der unbekannte Angriffe erkannt werden sollen und die über die Identifizierung von Angriffssignaturen hinausgeht. Bei dieser Erkennungsmethode werden mithilfe von maschinellem Lernen große Mengen an Netzwerkdaten und Datenverkehr analysiert.

Ein anomaliebasiertes IDS definiert das Normalverhalten und nutzt dieses als Grundlage zur Erkennung von Anomalien. Dadurch kommt es allerdings häufig zu False Positives. Wenn auf einem Computer beispielsweise ein seltenes, aber legitimes Verhalten auftritt, wird dies als Anomalie eingestuft und dann fälschlicherweise ein Alarm ausgegeben.

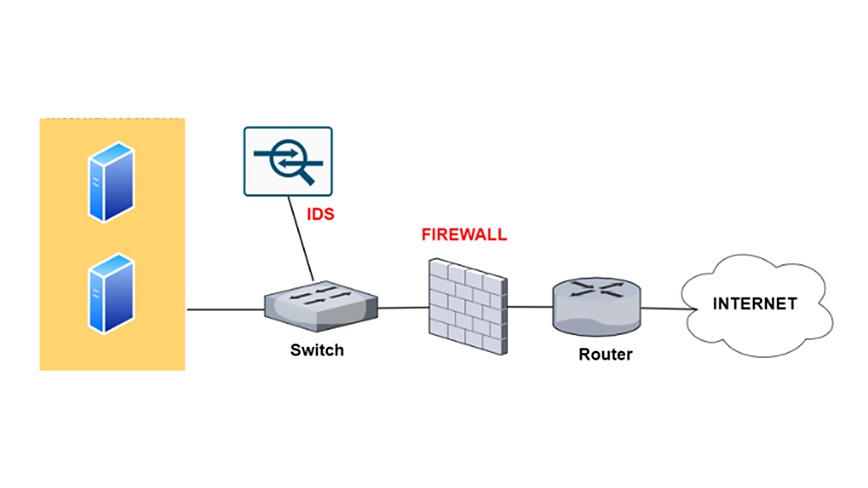

IDS und Firewalls im Vergleich

Sowohl IDS als auch Next-Generation Firewalls sind Netzwerksicherheitslösungen. Sie unterscheiden sich allerdings im Verwendungszweck.

Ein IDS überwacht passiv, beschreibt eine potenziell erkannte Bedrohung und löst einen Alarm aus. Es überwacht die Netzwerkpakete während der Übertragung. Das Incident-Response-Team kann dann die Bedrohung evaluieren und entsprechend reagieren. Ein IDS bietet allerdings keinen Schutz für Endpunkte oder Netzwerke.

Eine Firewall hingegen überwacht aktiv, das heißt, sie sucht nach Bedrohungen und wehrt diese ab, damit es gar nicht erst zu einem Sicherheitsvorfall kommt. Firewalls können den Datenverkehr filtern und blockieren. Sie lassen Datenverkehr gemäß vorkonfigurierten Regeln zu, in denen die Ports, Zieladressen und Quellen vorgegeben sind.

Entspricht der Datenverkehr nicht den vorgegebenen Firewallregeln, wird er abgelehnt. Wird ein Angriff allerdings innerhalb des Netzwerks gestartet, löst eine Firewall keinen Alarm aus.

Diagramm zur Funktionsweise eines Intrusion-Detection-Systems und einer Firewall

Techniken zur Umgehung von IDS

Es gibt diverse Techniken, mit denen Angreifer ein IDS unterwandern können. Sie stellen eine Herausforderung dar, da auf diese Weise die bestehenden Erkennungsmethoden umgangen werden sollen:

- Fragmentierung

Bei der Fragmentierung wird ein Paket in kleinere Teile aufgesplittet. Dadurch werden sie nicht erkannt, da keine Angriffssignatur vorhanden ist.

Die fragmentierten Pakete werden später vom Empfängerknoten auf der IP-Ebene wiederhergestellt. Anschließend werden sie an die Anwendungsebene weitergeleitet. Bei Fragmentierungsangriffen werden schädliche Pakete erstellt, indem die Daten in den vorhandenen fragmentierten Paketen ersetzt werden. - Flooding

Mit dieser Angriffsmethode soll der Erkennungsmechanismus überlastet werden, damit die Kontrollfunktion ausfällt. Fällt der Erkennungsmechanismus aus, wird der gesamte Datenverkehr zugelassen.

Flooding wird häufig durch Spoofing des legitimen User Datagram Protocol (UDP) und Internet Control Message Protocol (ICMP) erreicht. In dem Flooding-Datenverkehr werden die verdächtigen Aktivitäten des Angreifers verborgen. Das IDS hat dann große Schwierigkeiten, in dem hohen Datenverkehrsaufkommen schädliche Pakete zu erkennen. - Verschleierung

Durch die Verschleierung ist eine Nachricht nicht mehr richtig lesbar, sodass sie nicht erkannt wird und ein Angriff verborgen bleibt. Mit Verschleierung ist die Veränderung des Programmcodes gemeint, damit seine Funktion nicht mehr erkennbar ist.

Das Ziel ist, die Aufdeckung durch Reverse-Engineering-Prozesse oder statische Analysen zu verhindern, indem der Code verschleiert und die Lesbarkeit beeinträchtigt wird. Wird beispielsweise Malware verschleiert, wird sie von IDS nicht erkannt. - Verschlüsselung

Die Verschlüsselung wird zu diversen Sicherheitszwecken genutzt, zum Beispiel zur Sicherstellung der Vertraulichkeit, der Integrität und des Schutzes von Daten. Allerdings nutzen auch Malwareentwickler diese Attribute, um ihre Angriffe zu verbergen und unerkannt zu bleiben.

So kann beispielsweise ein Angriff mit einem verschlüsselten Protokoll von IDS nicht ausgelesen werden. Wenn ein IDS beim Abgleich des verschlüsselten Datenverkehrs mit den vorhandenen Signaturen in der Datenbank keine Übereinstimmung findet, kann es nicht feststellen, ob es sich tatsächlich um verschlüsselten Datenverkehr handelt. Das erschwert die Erkennung von Angriffen.

Relevanz von Intrusion-Detection-Systemen

Cyberangriffe werden immer komplexer und ausgefeilter und auch die Anzahl der Zero-Day-Angriffe nimmt zu. Netzwerksicherheitstechnologien müssen stets mit den neuen Bedrohungen Schritt halten und Unternehmen müssen ihre Sicherheitsmaßnahmen anpassen.

Das Ziel ist eine sichere, vertrauenswürdige Datenübertragung. Daher spielen IDS eine wichtige Rolle in der Sicherheitsinfrastruktur. Sie dienen als letzter Abwehrmechanismus für Systeme, wenn andere Maßnahmen fehlschlagen.

- Erkennung von Sicherheitsvorfällen

- Analyse des Ausmaßes und der Art des Angriffs

- Unterstützung bei der Identifizierung von Fehlern oder Problemen in den Gerätekonfigurationen

- Unterstützung der Compliance (durch einen besseren Überblick über das Netzwerk und Dokumentation der IDS-Logdateien)

- Verbesserung der Sicherheitsmaßnahmen (durch die Untersuchung der Daten in den Netzwerkpaketen statt einer manuellen Überprüfung der Systeme)

IDS sind für sich genommen schon hilfreich, aber besonders effektiv in Kombination mit IPS. Intrusion-Prevention-Systeme (IPS) können Bedrohungen abwehren. Das ist inzwischen der Hauptgrund für die Implementierung von IDS/IPS-Technologien.

Noch besser ist allerdings der Einsatz mehrerer Technologien zum Schutz vor Bedrohungen, um eine umfassende Lösung zu erhalten. Ein effektiver Ansatz ist eine Kombination aus den folgenden Faktoren:

- Schutz vor Sicherheitslücken

- Malwareschutz

- Schutz vor Spyware

Diese Technologien sind auch im Advanced Threat Prevention-Service enthalten. Dieser Service durchsucht den gesamten Datenverkehr nach Bedrohungen (einschließlich Ports, Protokollen und verschlüsseltem Datenverkehr). Solche Lösungen suchen in allen Phasen des Angriffsverlaufs nach Bedrohungen, nicht nur beim Eintritt in das Netzwerk. So entsteht ein mehrschichtiger Schutz – ein Zero-Trust-Ansatz mit Abwehrmaßnahmen an allen Punkten.