Was ist Mikrosegmentierung?

Mikrosegmentierung ist eine Methode für den sicheren Netzwerkzugang zwischen Workloads. Dank Mikrosegmentierung können Administratoren Sicherheitsrichtlinien anwenden, die den Datenverkehr gemäß den Least-Privilege- und Zero-Trust-Prinzipien beschränken. Mikrosegmentierung hilft, die Angriffsfläche zu reduzieren, Datenlecks einzudämmen und behördliche Vorschriften einzuhalten.

Mikrosegmentierung im Detail

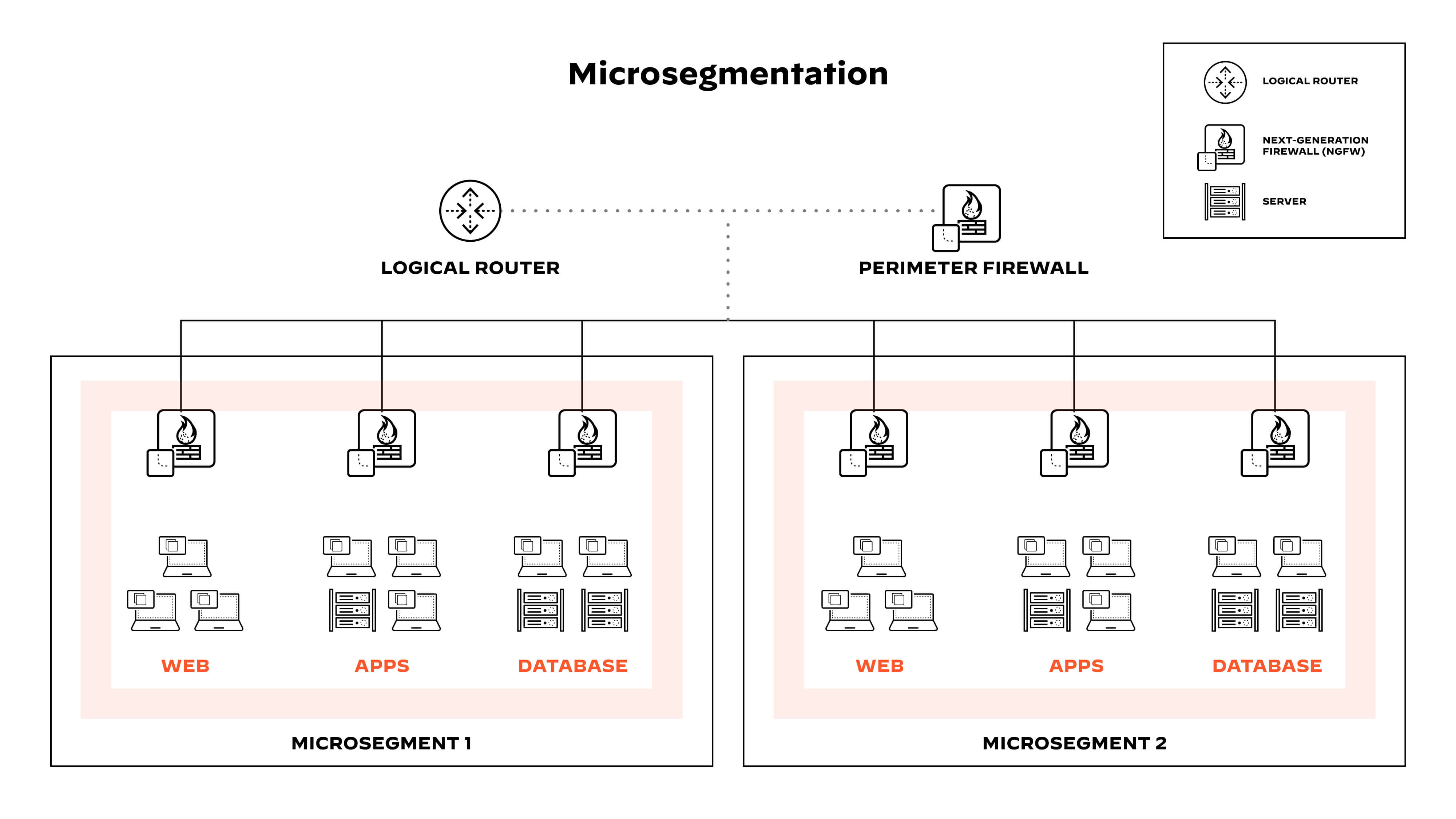

Als Mikrosegmentierung wird die Praxis bezeichnet, ein Netzwerk in einzelne Segmente zu gliedern und auf jedes je nach dessen Anforderungen eigene Sicherheitsmaßnahmen anzuwenden.

In Cloud-Bereitstellungen übernimmt die entsprechende Software mit Technologie für die Netzwerkvirtualisierung diese Zonenbildung. In diesen granularen Sicherheitszonen sind Workloads voneinander isoliert und können mit maßgeschneiderten Richtlinien individuell verwaltet werden. Ähnlich ist es mit den virtuellen Maschinen in einem Netzwerk: Jede einzelne VM kann bis zur Anwendungsebene passend gesichert werden.

Die fein abgestuften Sicherheitsmaßnahmen für Workloads und Anwendungen, die das Prinzip der Mikrosegmentierung ermöglicht, sind unverzichtbar für moderne Cloud-Umgebungen, in denen mehrere Anwendungen auf einem Server oder einer virtuellen Maschine ausgeführt werden. Anstatt eine Sicherheitsrichtlinie für alles zu haben, unterliegen die einzelnen Workloads und Anwendungen spezifischen Sicherheitskontrollen.

Abbildung 1: Mikrosegmentierung bedeutet, Netzwerke in Segmente zu gliedern, um den Datenverkehr nach dem Zero-Trust-Prinzip einzuschränken.

Was ist ein Workload?

Allgemein gesagt, umfasst ein Workload alle Ressourcen und Prozesse, die nötig sind, um eine bestimmte Anwendung auszuführen. Hosts, virtuelle Maschinen und Container sind nur einige Beispiele für Workloads.

Workloads können in Rechenzentren, Hybrid-Clouds und Multi-Cloud-Umgebungen ausgeführt werden. Die meisten Unternehmen verteilen ihre Anwendungen immer stärker auf verschiedene cloudbasierte Computing-Architekturen, um den unterschiedlichen geschäftlichen Anforderungen gerecht zu werden.

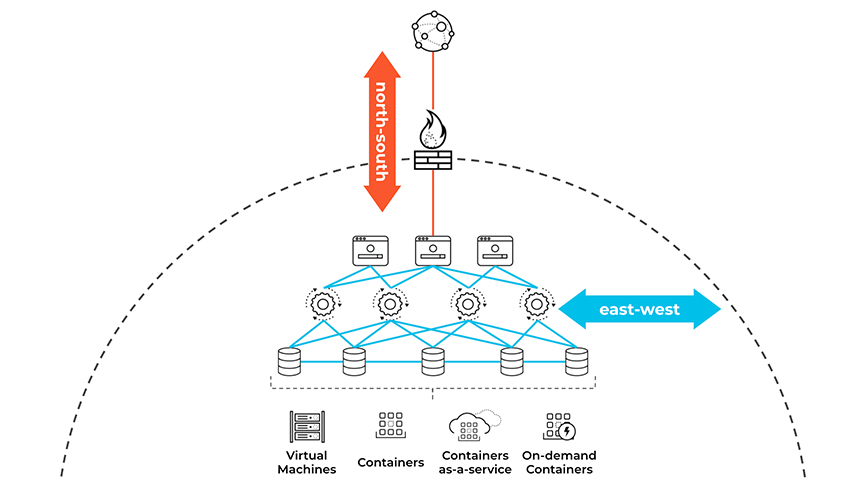

Mehr als Perimeterschutz

Perimeterschutz ist ein wichtiger Bestandteil der Netzwerksicherheitskontrollen vieler Unternehmen und Organisationen. Geräte für die Netzwerksicherheit, zum Beispiel Netzwerkfirewalls, überprüfen den „Nord-Süd“-Datenverkehr (zwischen Client und Server), wenn er den Netzwerkrand überschreitet, und stoppen verdächtige Pakete. Den Assets innerhalb des Perimeters wird von vornherein vertraut, weshalb der „Ost-West“-Datenverkehr (von Workload zu Workload) meist nicht überprüft wird.

Abbildung 2: „Nord-Süd-Datenverkehr“ (zwischen Client und Server) und „Ost-West-Datenverkehr“ (zwischen Workloads)

In den meisten Organisationen stellt die Ost-West-Kommunikation die Mehrheit des Datenverkehrs in Rechenzentren und Clouds dar. Auf den Perimeter ausgerichtete Sicherheitstools haben allerdings keinen Einblick in diesen lateralen Datenverkehr. Diese Tatsache nutzen Angreifer aus, um sich seitlich von Workload zu Workload vorzuarbeiten.

Das Netzwerk schafft vertrauenswürdige Pfade zwischen den einzelnen Workloads und bestimmt, ob zwei Endpunkte aufeinander zugreifen können oder nicht. Mit Mikrosegmentierung entstehen logische Inseln und es wird geprüft, ob zwei Endpunkte lieber nicht aufeinander zugreifen sollten. Segmentierung nach dem Prinzip der geringsten Berechtigung (Least-Privilege-Prinzip) dämmt laterale Bewegungen sowie Datenlecks ein.

Abbildung 3: Angriffe lassen sich durch Mikrosegmentierung isolieren.

Herausforderungen bei der Netzwerksegmentierung

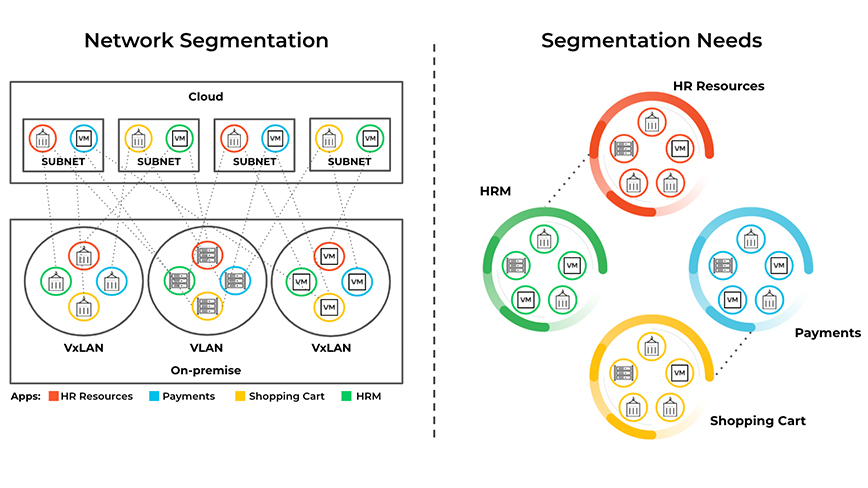

Netzwerksegmentierung bedeutet, ein Netzwerk in mehrere kleinere Segmente zu gliedern. Dies hat Vorteile für die Leistung und Sicherheit:

- Leistung: Die Unterteilung des Netzwerks in kleinere Subnetze und VLANs reduziert die Reichweite für Broadcast-Pakete und steigert die Leistung des Netzwerks.

- Sicherheit: Zur Abtrennung der Maschinen in den einzelnen Netzwerksegmenten können Netzwerksicherheitsteams Zugangskontrolllisten (Access Control List, ACL) für VLANs und Subnetze einrichten. Kommt es zu einem Datenleck, verhindern ACL die Ausbreitung auf andere Netzwerksegmente.

Eine unkomplizierte Sicherheitsmaßnahme ist die Netzwerksegmentierung allerdings nicht, vor allem, da die Segmente nicht immer kongruent zur Netzwerkarchitektur sind und es sehr schwierig und zeitaufwendig ist, das Netzwerk umzustrukturieren oder die VLANs und Subnetze neu zu konfigurieren und an die Segmentierungsanforderungen anzupassen.

Abbildung 4: Die Netzwerksegmentierung über VLANs und Subnetze ist eine Methode für die Leistungsoptimierung im Netzwerk, da sich dadurch die Broadcast-Bereiche verkleinern.

So funktioniert Mikrosegmentierung

Mikrosegmentierung wird auch als Zero-Trust- oder identitätsbasierte Segmentierung bezeichnet. Damit lassen sich Segmentierungsanforderungen erfüllen, ohne das Netzwerk umstrukturieren zu müssen. Innerhalb eines Netzwerks können Workloads voneinander isoliert werden, um die laterale Ausbreitung von Bedrohungen einzudämmen. Es gibt drei Arten von Technologie für die Mikrosegmentierung:

- Agentenbasierte Lösungen platzieren einen Softwareagenten im Workload und erzwingen die granulare Isolierung einzelner Hosts und Container. Einige agentenbasierte Lösungen nutzen die integrierte hostbasierte Firewall, andere stützen die Isolierung auf die Identität oder die Attribute des Workloads.

- Netzwerkbasierte Segmentierungsmethoden orientieren sich an der Netzwerkinfrastruktur. Zur Umsetzung der Sicherheitsrichtlinien werden physische und virtuelle Geräte herangezogen, zum Beispiel Load Balancer, Switches, softwaredefinierte Netzwerke (SDN) und Overlay-Netzwerke.

- Cloudnative Methoden basieren auf den Funktionen, die der Cloud-Serviceanbieter bereitstellt (zum Beispiel Amazon-Sicherheitsgruppen, Azure-Firewalls oder Google Cloud-Firewalls).

Mikrosegmentierte Netzwerke bieten mehr Transparenz, lassen sich granular schützen und können dynamisch angepasst werden. Damit lässt sich in privaten wie in öffentlichen Clouds einheitliche Sicherheit gewährleisten.

Eine Mikrosegmentierungslösung muss Einblicke in sämtlichen Netzwerkdatenverkehr bieten – damit sind sowohl der Binnenverkehr als auch die rechenzentrums- und cloudübergreifende Datenübertragung gemeint. Für die Überwachung des Datenverkehrs gibt es viele Möglichkeiten, doch die effektivste ist die Kombination der IP-Adressen und Ports mit dem Workload-Kontext (zum Beispiel welche Cloud, welche Anwendung, welcher Orchestrator).

Granulare Sicherheit bedeutet, dass der Netzwerkadministrator Richtlinien eigens für kritische Anwendungen erstellen und damit punktuell für mehr Sicherheit sorgen kann. Das Ziel ist, die seitliche Ausbreitung von Bedrohungen zu verhindern. Dazu dienen Richtlinien, die den ein- und ausgehenden Datenverkehr bestimmter Workloads genau kontrollieren, beispielsweise die wöchentliche Ausführung der Lohnabrechnung oder Updates für Datenbanken der Personalabteilung.

Mikrosegmentierung ist zum Schutz dynamischer Umgebungen sehr gut geeignet. Cloudnative Architekturen wie Container und Kubernetes beispielsweise lassen sich binnen Sekunden starten und beenden. Die IP-Adressen dieser Cloud-Workloads sind flüchtig, was Regelungen auf IP-Basis unmöglich macht. Mit Mikrosegmentierung hingegen sind Sicherheitsrichtlinien mit Identitäten oder Attributen verknüpft (zum Beispiel env=prod, app=hrm) anstatt mit Netzwerkelementen (zum Beispiel 10.100.0.10 tcp/80). Änderungen an der Anwendung oder Infrastruktur werden automatisch und in Echtzeit in diesen Sicherheitsrichtlinien berücksichtigt. Eingriffe seitens des IT-Personals sind nicht notwendig.

Arten der Mikrosegmentierung

Mikrosegmentierung ist zum Schutz dynamischer Umgebungen sehr gut geeignet. Cloudnative Architekturen wie Container und Kubernetes beispielsweise lassen sich binnen Sekunden starten und beenden. Die IP-Adressen dieser Cloud-Workloads sind flüchtig, was Regelungen auf IP-Basis unmöglich macht. Mit Mikrosegmentierung hingegen sind Sicherheitsrichtlinien mit Identitäten oder Attributen verknüpft (zum Beispiel env=prod, app=hrm) anstatt mit Netzwerkelementen (zum Beispiel 10.100.0.10 tcp/80). Änderungen an der Anwendung oder Infrastruktur werden automatisch und in Echtzeit in diesen Sicherheitsrichtlinien berücksichtigt. Eingriffe seitens des IT-Personals sind nicht notwendig.

Containersegmentierung

Die Bezeichnung „Containersegmentierung“ sagt es bereits: Container werden voneinander und vom Hostsystem isoliert, um die Sicherheit zu erhöhen und die Angriffsfläche zu verringern. Containerisierung, wie dieses Vorgehen auch genannt wird, ist weit verbreitet und erlaubt die Ausführung mehrerer Anwendungen und Services in einzelnen Containern in einem einzigen Hostsystem. Fehler bei der Segmentierung können jedoch dazu führen, dass die Container untereinander auf ihre Daten und Konfigurationsdateien zugreifen können. Sicherheitslücken sind die mögliche Folge.

Best Practices für die Containersegmentierung

- Containerisolierung: Alle Container, die auf demselben Hostsystem ausgeführt werden, sollten voneinander isoliert sein, um unbefugten Zugriff zu verhindern. Dies gelingt mithilfe von Containertechnologien wie Docker und Kubernetes, die über Isolierungsfunktionen verfügen.

- Netzwerksegmentierung: Zur Abtrennung von Containern bieten sich Methoden der Netzwerksegmentierung an. Dabei wird für jeden Container ein eigenes Netzwerk mit Firewallregeln eingerichtet, die den Datenverkehr zwischen den Containern zulassen oder verhindern.

- Rollenbasierte Zugangskontrollen: Mit rollenbasierten Zugangskontrollen (Role-based Access Control, RBAC) wird festgelegt, welche Benutzerrolle und welche Berechtigungsart Zugang zu einem Container erhält. Damit wird sichergestellt, dass ausschließlich befugte Benutzer und Prozesse Container nutzen.

- Image Signing: Container-Images können mit einer digitalen Signatur versehen werden, damit sicher ist, dass nur vertrauenswürdige Images im Produktivbetrieb bereitgestellt werden. Dies schützt Container-Images bis zu einem gewissen Grad vor Manipulation und Änderung, was wiederum hilft, Sicherheitslücken zu verhindern.

- Laufzeitschutz: Tools für den Laufzeitschutz überwachen die Aktivitäten von Containern und erkennen Anomalien, die auf ein Sicherheitsproblem hinweisen können. Mit Tools wie diesen lassen sich Angriffe in Echtzeit besser erkennen und abwehren. Das Sicherheitsniveau der Containerumgebung steigt dadurch.

Das Isolieren von Containern trägt zur Sicherheit der darin enthaltenen Anwendungen und Services bei. Wenn dann noch Richtlinien für die Zugriffskontrolle angewendet werden, schrumpft die Angriffsfläche weiter und es kommt nicht zu unbefugten Zugriffen auf sensible Daten und Ressourcen. Containersegmentierung ist immer nur als Teil einer übergeordneten Sicherheitsstrategie zu sehen, zu der auch Netzwerksicherheit, Zugriffskontrolle und Laufzeitschutz gehören.

Benutzersegmentierung als Teil der Cloud-Sicherheit

Im Rahmen der Cloud-Sicherheit umfasst Benutzersegmentierung die Festlegung verschiedener Rollen und Verantwortlichkeiten innerhalb einer Organisation. Diese erhalten unterschiedliche Zugangsberechtigungen. Dadurch ist sichergestellt, dass Benutzer nur Zugriff auf diejenigen Ressourcen haben, die sie zur Erfüllung ihrer Aufgaben benötigen. Durch die Benutzersegmentierung verkleinert sich die Angriffsfläche, denn sensible Daten und Ressourcen stehen nur befugten Benutzern zur Verfügung.

Aufgrund der dynamischen, flüchtigen Natur von Cloud-Umgebungen ist die Benutzersegmentierung für eine umfassende Cloud-Sicherheitsstrategie unverzichtbar. Folgendes ist bei der Benutzersegmentierung im Rahmen der Cloud-Sicherheit zu beachten:

- Rollenbasierte Zugriffskontrolle (RBAC): RBAC bedeutet, Berechtigungen für bestimmte Rollen einzurichten und dann Benutzern die Rollen zuzuweisen, die sie für ihre Tätigkeiten benötigen. Dementsprechend können die Benutzer nur auf arbeitsrelevante Ressourcen zugreifen. Das Risiko für versehentliche oder vorsätzliche Verstöße gegen die Datensicherheit sinkt also.

- Multi-Faktor-Authentifizierung (MFA): MFA erfordert vom Benutzer mehrere Nachweise seiner Identität, damit die angeforderte Ressource für ihn freigegeben wird. Es kann eine Kombination aus Kennwort, Sicherheitstoken und biometrischen Daten verlangt werden. Mit MFA lässt sich unbefugter Zugriff auf Cloud-Ressourcen effektiv verhindern – insbesondere, wenn diese Art der Zugangskontrolle mit RBAC kombiniert wird.

- Kontinuierliches Monitoring: Sicherheitsvorfälle in Echtzeit erkennen und darauf reagieren zu können, setzt unter anderem voraus, dass Benutzeraktivitäten ununterbrochen überwacht werden. Dazu ist es nötig, Protokolldaten und das Benutzerverhalten zu analysieren, um Bedrohungen und Sicherheitslücken auszumachen.

- Aufgabentrennung: Damit kein einzelner Benutzer zu große Kontrolle über ein System oder einen Prozess erlangt, sollten die diesbezüglichen Aufgaben auf mehrere Benutzer aufgeteilt werden. Das Risiko für Betrug oder Fehler sinkt, außerdem liegen sensible Vorgänge nicht allein bei einem Benutzer.

- Regelmäßige Überprüfung: Beim regelmäßigen Überprüfen der Zugriffssituation werden die aktuellen Zugriffsberechtigungen erfasst und nötigenfalls widerrufen. Dies senkt das Risiko für ungewollte Zugriffe.

Wenn Organisationen RBAC, MFA, kontinuierliches Monitoring, Aufgabentrennung und regelmäßige Überprüfungen anwenden, steigern sie ihr Cloud-Sicherheitsniveau und schützen sich besser vor dynamischen Bedrohungen. Außerdem schrumpft die Angriffsfläche und es kommt nicht zu unbefugten Zugriffen auf sensible Daten und Ressourcen.

Vorteile der Mikrosegmentierung

Organisationen mit mikrosegmentierten Netzwerken haben deutliche Vorteile, und zwar:

- Kleinere Angriffsfläche: Mikrosegmentierung sorgt für Transparenz im gesamten Netzwerk, ohne die Entwicklungsarbeit oder Innovationskraft einzuschränken. Anwendungsentwickler können schon früh im Entwicklungszyklus Definitionen für Sicherheitsrichtlinien hinterlegen und sicherstellen, dass weder Neuentwicklungen noch Updates neue Angriffsvektoren hervorbringen. Besonders im schnelllebigen DevOps-Bereich ist dies von Bedeutung.

- Bessere Eindämmung von Datenlecks: Dank Mikrosegmentierung können Sicherheitsteams den Netzwerkdatenverkehr auf Einhaltung der Richtlinienvorgaben überwachen sowie schneller auf Sicherheitslücken reagieren und diese schließen.

- Bessere Einhaltung behördlicher Vorschriften: Compliancebeauftragte können Mikrosegmentierungsrichtlinien erstellen, um Systeme mit strengeren behördlichen Auflagen vom Rest der Infrastruktur abzutrennen. Durch die granulare Kontrolle des Datenverkehrs in Bezug auf regulierte Systeme sinkt das Risiko unzulässiger Verwendung.

- Vereinfachtes Richtlinienmanagement: Durch den Wechsel zu einem mikrosegmentierten Netzwerk oder dem Zero-Trust-Sicherheitsmodell kann sich das Richtlinienmanagement vereinfachen. Einige Mikrosegmentierungslösungen bieten automatische Anwendungserkennung und Richtlinienvorschläge anhand erlernten Anwendungsverhaltens.

Anwendungsfälle für Mikrosegmentierung

Die Bandbreite der Anwendungsmöglichkeiten für Mikrosegmentierung ist groß und wächst weiter. Hier sind einige Beispiele:

- Entwicklungs- und Produktionssysteme: Idealerweise sind Entwicklungs- und Testumgebungen strikt von Produktionssystemen getrennt. Dies schützt aber nicht immer vor Fahrlässigkeit, wie zum Beispiel das Kopieren von Kundendaten aus Produktionsdatenbanken zu Testzwecken. Da Mikrosegmentierung bedeutet, die Verbindungen zwischen beiden Umgebungsarten zu beschränken, ist diese Trennung wirksamer.

- Schutz für „weiche Ziele“: Unternehmen drohen immense finanzielle und Rufschäden, wenn „weiche Ziele“ wie vertrauliche Kunden- und Mitarbeiterdaten, geistiges Eigentum und die eigenen Finanzdaten angegriffen werden. Die Motivation, sie zu schützen, ist also groß. Mit Mikrosegmentierung steht Unternehmen eine weitere Möglichkeit zur Verfügung, das Ausschleusen von Daten und andere schädliche Aktivitäten zu verhindern, die Ausfälle verursachen und den Geschäftsbetrieb stören können.

- Hybrid-Cloud-Management: Dank Mikrosegmentierung lassen sich Anwendungen cloudübergreifend nahtlos schützen und Sicherheitsrichtlinien einheitlich in hybriden Umgebungen (bestehend aus mehreren Rechenzentren und Cloud-Serviceanbietern) anwenden.

- Incident Response: Wie bereits erwähnt, dämmt Mikrosegmentierung die laterale Ausbreitung von Bedrohungen sowie Datenlecks ein. Darüber hinaus führen Lösungen für die Mikrosegmentierung auch Protokoll. Deren Analyse hilft Incident-Response-Teams, Angriffstaktiken und Telemetriedaten besser zu verstehen, um so Richtlinienverstöße bestimmten Anwendungen zuzuordnen.

Häufig gestellte Fragen zur Mikrosegmentierung

Unterscheiden sich Netzwerksegmentierung und Mikrosegmentierung?

Sowohl Netzwerk- als auch Mikrosegmentierung können die Sicherheit und Leistung des Netzwerks steigern. Sie tun dies aber auf unterschiedliche Weise. Netzwerksegmentierung konzentriert sich üblicherweise auf den Nord-Süd-Datenverkehr, das heißt den ein- und ausgehenden Datenverkehr am Netzwerkrand. Sie wird mittels VLANs, Firewalls, Routern und Ähnlichem implementiert. Diese Komponenten können so konfiguriert werden, dass sie Sicherheitsrichtlinien wie Zugangskontrolllisten (ACL) oder Firewallregeln auf Netzwerkebene erzwingen.

Bei Mikrosegmentierung hingegen steht der Ost-West-Datenverkehr im Mittelpunkt. In der Regel wird sie mittels Sicherheitssoftware wie hypervisorbasierten Firewalls oder Endpunktschutzplattformen realisiert. Sicherheitsrichtlinien gelten für die jeweiligen Workloads oder Anwendungen, nicht für das gesamte Netzwerk.

Was sind Firewallrichtlinien?

Hierbei handelt es sich um Richtlinien, die einer Firewall vorgeben, wie sie mit dem ein- und ausgehenden Netzwerkdatenverkehr für bestimmte IP-Adressen und IP-Adressbereiche umgehen soll. Eine solche Richtlinie kann die Benutzeridentität, Netzwerkaktivität, aber auch Anwendungen und IP-Adressen betreffen.

Was ist ein virtuelles Netzwerk?

Mittels Software werden virtuelle Verbindungen zwischen Computern, virtuellen Maschinen (VMs) und Servern beziehungsweise virtuellen Servern hergestellt. Anders als bei herkömmlichen verkabelten Gerätenetzwerken basieren die Verbindungen allein auf dem Internet.

Was ist eine Anwendungsabhängigkeit?

Von Anwendungsabhängigkeit spricht man, wenn Software, Anwendungen, Server und andere Komponenten zur Erfüllung ihrer Aufgaben ineinandergreifen müssen. Um einen ununterbrochenen Betrieb zu gewährleisten, sollten die Anwendungsabhängigkeiten schon feststehen, bevor in die Cloud migriert wird, Komponenten in eine neue Cloud-Umgebung verschoben werden oder Mikrosegmentierung eingeführt wird.