-

- Datenerfassung und Reaktion erklärt

- Warum ist DDR wichtig?

- Verbesserung von DSPM-Lösungen durch dynamische Überwachung

- Ein genauerer Blick auf Data Detection and Response (DDR)

- Wie DDR Lösungen funktionieren

- Wie passt DDR in die Landschaft der Cloud-Datensicherheit?

- Braucht die CISO-Agenda ein zusätzliches Cybersecurity-Tool?

- Innovation unterstützen, ohne die Sicherheit zu opfern

- Häufig gestellte Fragen zu DSPM und Data Detection and Response

Was ist Data Detection and Response (DDR)?

Inhaltsverzeichnis

Data Detection and Response (DDR) ist eine Technologielösung, die datenbezogene Sicherheitsbedrohungen in Echtzeit erkennen und darauf reagieren kann. Es konzentriert sich auf die Überwachung von Daten an der Quelle, wodurch Organisationen Bedrohungen erkennen können, die von herkömmlichen, auf die Infrastruktur fokussierten Sicherheitslösungen möglicherweise nicht erkannt werden. DDR scannt kontinuierlich Datenaktivitätsprotokolle, z. B. von AWS CloudTrail und Azure Monitor, um anomale Datenzugriffe und verdächtige Verhaltensweisen zu identifizieren, die auf potenzielle Bedrohungen hinweisen. Sobald eine Bedrohung erkannt wird, löst DDR Alarme aus, um die Sicherheitsteams zu benachrichtigen und eine schnelle Reaktion zu ermöglichen, um die Bedrohung einzudämmen und zu entschärfen.

Datenerfassung und Reaktion erklärt

Das Herzstück einer DDR-Lösung sind fortschrittliche Datenanalyse- und Maschinenlern-Algorithmen , die kontinuierlich große Datenmengen überwachen und analysieren, die von den Cloud-Diensten, Netzwerken und Anwendungen einer Organisation erzeugt werden.

Diese leistungsstarken Analysefunktionen ermöglichen es der DDR-Lösung, Anomalien, Schwachstellen und verdächtige Aktivitäten in Echtzeit zu erkennen. Durch den Einsatz von prädiktiven und verhaltensbasierten Analysen können DDR-Systeme Bedrohungen oft erkennen, bevor sie erheblichen Schaden anrichten. Sobald eine potenzielle Bedrohung erkannt wird, geht der DDR-Prozess in die Reaktionsphase über, in der eine Reihe von vordefinierten und automatisierten Aktionen zur Eindämmung und Neutralisierung der Bedrohung durchgeführt wird.

Zu den Reaktionsmaßnahmen gehören das Blockieren von verdächtigem Netzwerkverkehr, das Isolieren infizierter Geräte, das Aktualisieren von Sicherheitsrichtlinien oder das Auslösen von Warnmeldungen an Sicherheitsteams zur Untersuchung und Behebung von Problemen. Die Effektivität eines DDR-Systems liegt in seiner Fähigkeit zur Integration mit Sicherheitstools und -technologien für einen umfassenden und koordinierten Ansatz zur Cloud-Datensicherheit.

Kontinuierlich ist der Schlüssel zur DDR

Wichtig ist, dass es sich bei DDR nicht um eine einmalige Implementierung handelt. Die Bedrohungserkennung und die Reaktion darauf ist ein fortlaufender Prozess, der eine kontinuierliche Überwachung, das Sammeln von Threat Intelligence und die Aktualisierung von Reaktionsprotokollen erfordert. Da sich die Bedrohungslandschaft weiterentwickelt und neue Angriffsvektoren auftauchen, müssen Organisationen ihre DDR-Strategien regelmäßig überprüfen und verfeinern, um sicherzustellen, dass sie effektiv und anpassungsfähig bleiben.

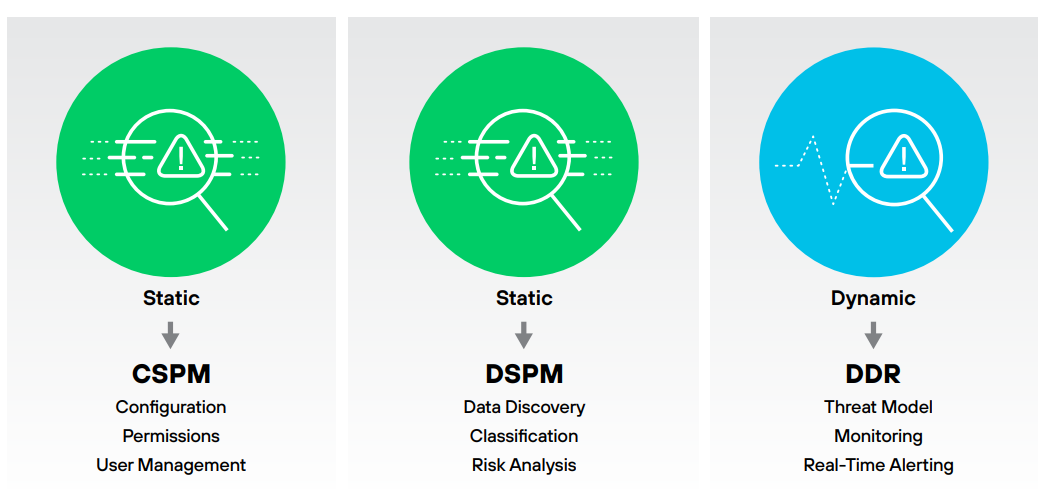

Durch den Einsatz fortschrittlicher Datenanalysen und automatisierter Reaktionsmechanismen ermöglicht DDR Organisationen, ihre Cloud-Datensicherheit zu stärken und die Auswirkungen von Sicherheitsvorfällen zu mildern. Über diese dynamische Verteidigungsschicht ergänzt DDR die statischen Sicherheitsmaßnahmen, die von Cloud Security Posture Management (CSPM) - und Data Security Posture Management (DSPM) -Lösungen bereitgestellt werden, und schafft so einen ganzheitlichen Ansatz zum Schutz sensibler Daten im gesamten Unternehmen.

Warum ist DDR wichtig?

Die Erkennung von Daten und die Reaktion darauf sind in der heutigen dynamischen Cybersicherheitslandschaft, in der die Risiken durch Datenverletzungen auf ein noch nie dagewesenes Niveau gestiegen sind, unerlässlich. Der Data Breach Investigations Report (DBIR) für das Jahr 2024 zeichnet ein besorgniserregendes Bild, denn er enthüllt die erschütternde Zahl von 10.626 bestätigten Datenschutzverletzungen - die höchste Zahl, die bisher verzeichnet wurde.

Das Ausmaß der Datenverletzungen verstehen

Bei 68% der im DBIR analysierten Sicherheitsverletzungen war ein menschliches Element beteiligt. Dies unterstreicht die Notwendigkeit für Organisationen, DDR-Lösungen zu priorisieren, die menschliche Fehler schnell erkennen und darauf reagieren können. Erschwerend kommt hinzu, dass der Bericht im Vergleich zu den Vorjahren einen dramatischen Anstieg der Sicherheitsverletzungen durch die Ausnutzung von Schwachstellen um 180% feststellt.g.

Und dann ist da noch Ransomware. Niemand glaubt, dass es ihn treffen wird, doch Ransomware und Erpressungstechniken waren für 32 % aller Sicherheitsverletzungen verantwortlich, wie aus dem DBIR 2024 hervorgeht. Die Implementierung effektiver Strategien zur Datenerkennung und -reaktion hilft Organisationen, Bedrohungen schnell zu erkennen und ihre Auswirkungen zu mindern, sensible Daten zu schützen und den Ruf und das finanzielle Wohlergehen der Organisation zu bewahren.

Ein genauerer Blick auf die größten Risiken für Daten

Wie bereits erwähnt, sind die Daten durch verschiedene Faktoren - einschließlich menschlicher Fehler - gefährdet. Hinzu kommen Schattendaten und Datenfragmentierung, die jeweils einzigartige Schwachstellen mit dem Potenzial zur Beeinträchtigung der Integrität, Vertraulichkeit und Verfügbarkeit von Daten mit sich bringen.

Menschliches Versagen: Das zugrunde liegende Risiko

Menschliches Versagen ist nach wie vor die größte Bedrohung für die Datensicherheit. Ob durch versehentliches Löschen, falschen Umgang mit sensiblen Daten, schwache Kennwort-Praktiken oder Phishing-Angriffe, Einzelpersonen schaffen oft unbeabsichtigte Sicherheitslücken. Selbst die ausgeklügeltsten Sicherheitssysteme können durch einen einzigen Fehler untergraben werden. Menschliches Versagen ist somit ein grundlegendes Risiko, das alle Aspekte der Datensicherheitdurchdringt.

Schatten-Daten

Eines der bedenklichsten Nebenprodukte menschlichen Versagens ist die Verbreitung von Schattendaten. Der Begriff bezieht sich auf Daten, die außerhalb offiziell verwalteter und gesicherter Systeme vorhanden sind. Sie werden oft in nicht genehmigten Cloud-Diensten, auf persönlichen Geräten oder in vergessenen Backups gespeichert.

Schattendaten entziehen sich in der Regel den regulären Sicherheitsprotokollen, so dass sie besonders anfällig für Verstöße sind. Mitarbeiter können diese Daten versehentlich an unsicheren Orten erstellen oder speichern, ohne sich der Risiken bewusst zu sein, die ihr Handeln darstellt. Die versteckte Natur von Schattendaten schafft einen blinden Fleck in der Sicherheitsstrategie der Organisation.

Datenfragmentierung im Multicloud-Ökosystem

In einer Multi-Cloud-Umgebung ist die Datenfragmentierung ein inhärenter Risikofaktor. Da die Daten über mehrere Cloud-Plattformen verteilt sind, oft mit unterschiedlichen Sicherheitsstandards und Verwaltungspraktiken, wird es immer schwieriger, einen konsistenten Schutz zu gewährleisten. Die Fragmentierung erschwert natürlich die Durchsetzung einheitlicher Sicherheitsrichtlinien und vergrößert die Angriffsfläche - insbesondere bei der Datenübertragung zwischen Clouds. Der Mangel an Transparenz und Kontrolle über fragmentierte Daten verschärft das Risiko noch weiter und macht es schwierig, Datenbewegungenzu verfolgen, Anomalien zu erkennen oder die gesetzliche Compliance sicherzustellen.

Die Schnittmenge der Risiken

Die Risikofaktoren für Daten überschneiden sich, da menschliches Versagen zur Erstellung von Schattendaten führt, was wiederum das Risiko erhöht, wenn die Daten in einer Multi-Cloud-Umgebung fragmentiert sind. Bedenken Sie nun, dass Daten häufig in Bewegung sind und von einem Ort zum anderen wandern. Diese Risiken bilden eine Art Bermuda-Dreieck, wenn sie nicht wirksam geschützt werden.

Verbesserung von DSPM-Lösungen durch dynamische Überwachung

Die DSPM-Funktionen, die wir bisher besprochen haben, beziehen sich in erster Linie auf statische Risiken - das Auffinden sensibler Daten, ihre Klassifizierung und die Überprüfung der Zugriffskontrollen und -konfigurationen, die für sie gelten.

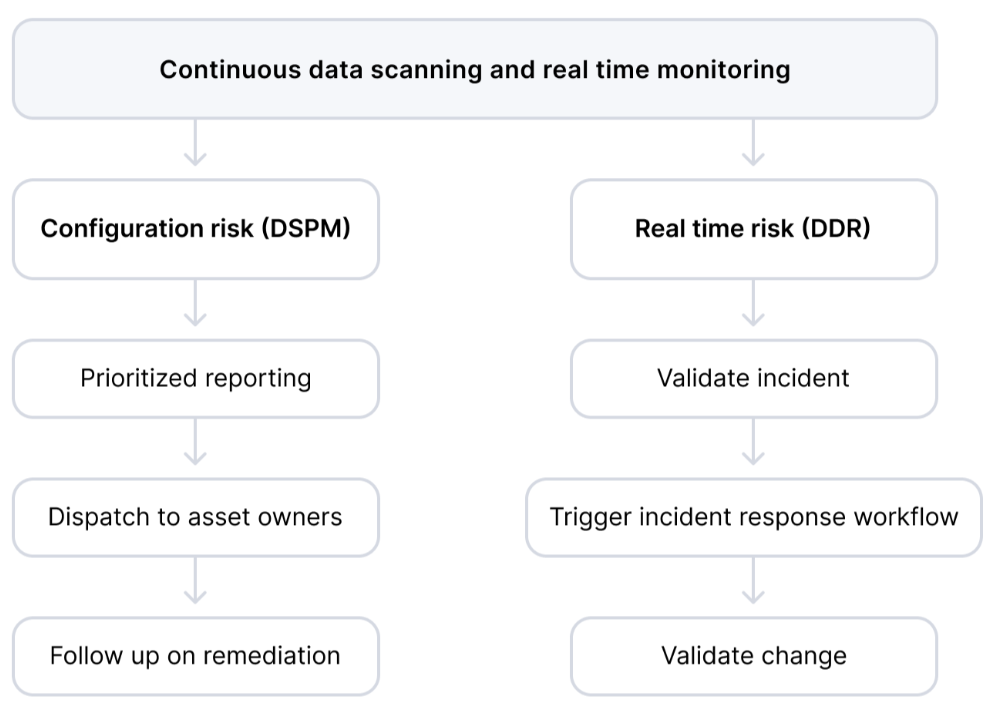

Um eine effektive Datensicherheit aufrechtzuerhalten, müssen Sie jedoch kontinuierlich Datenzugriffsmuster und Benutzerverhalten überwachen und analysieren. Data Detection and Response (DDR) macht genau das.

DDR bietet Überwachungs- und Warnfunktionen in Echtzeit, mit denen Sicherheitsteams potenzielle Bedrohungen und verdächtige Aktivitäten schnell erkennen und darauf reagieren können, während Probleme, die sensible Daten gefährden, priorisiert werden. Durch den Einsatz von Algorithmen des maschinellen Lernens und fortschrittlicher Protokollanalyse kann DDR Anomalien im Benutzerverhalten und in den Zugriffsmustern identifizieren, die möglicherweise auf ein kompromittiertes Konto oder eine Insider-Bedrohung hinweisen.

Ein genauerer Blick auf Data Detection and Response (DDR)

DDR beschreibt eine Reihe von technologiegestützten Lösungen, die dazu dienen, Cloud-Daten vor Exfiltration zu schützen. Es bietet eine dynamische Überwachung zusätzlich zu den statischen Verteidigungsschichten, die von den CSPM- und DSPM-Tools bereitgestellt werden.

Da Organisationen heute Daten in verschiedenen Cloud-Umgebungen speichern - PaaS (z.B. Amazon RDS), IaaS (virtuelle Maschinen mit Datenspeichern) und DBaaS (z.B. Snowflake) - ist es nicht machbar, jede Datenaktion zu überwachen. DDR Lösungen nutzen Echtzeit-Protokollanalysen zur Überwachung von Cloud-Umgebungen, in denen Daten gespeichert sind, und erkennen Datenrisiken, sobald sie auftreten.

Wie DDR Lösungen funktionieren

Lösungen zur Datenerkennung und -reaktion beinhalten DSPM-Funktionen zur Erkennung und Klassifizierung von Daten , zur Identifizierung von Risiken wie unverschlüsselten sensiblen Daten oder Verletzungen der Datenhoheit und zur Priorisierung von Abhilfemaßnahmen durch Dateneigentümer oder IT. Sobald die sensiblen Datenbestände zugeordnet sind, überwachen DDR-Lösungen die Aktivitäten durch Cloud-native Protokollierung, die in öffentlichen Clouds verfügbar ist und Ereignisprotokolle für jede Abfrage oder Leseanforderung erzeugt.

Das DDR-Tool analysiert Protokolle nahezu in Echtzeit und wendet ein Bedrohungsmodell an, um verdächtige Aktivitäten zu erkennen, z. B. Daten, die auf externe Konten fließen. Wenn neue Risiken identifiziert werden, gibt DDR Warnungen aus und schlägt Sofortmaßnahmen vor. Diese Warnmeldungen werden häufig in SOC- oder SOAR-Lösungen (Security Orchestration, Automation and Response) integriert, um eine schnellere Lösung und eine nahtlose Anpassung an bestehende Abläufe zu ermöglichen.

DDR Anwendungsfälle

Um sich eine Vorstellung von den Arten von Vorfällen zu machen, die mit einer DDR-Lösung angegangen werden können, betrachten Sie einige Beispiele, die wir bei unseren Benutzern gesehen haben.

Fragen der Datensouveränität

Die Gesetzgebung der letzten Jahre verpflichtet zur Speicherung von Daten in bestimmten geografischen Gebieten (wie der EU oder Kalifornien). DDR hilft zu erkennen, wenn Daten an einen nicht autorisierten physischen Ort fließen, und verhindert so Compliance-Probleme in der Zukunft.

Auf unverschlüsselten/unsicheren Speicher verschobene Assets

Wenn Daten zwischen Datenbanken und Cloud-Speicher fließen, können sie in einen unsicheren Datenspeicher gelangen (oft das Ergebnis eines vorübergehenden, aber vergessenen Workarounds). Die DDR warnt die Sicherheitsteams vor dieser Art von Bewegung.

Snapshots und Schatten-Backups

Teams stehen unter zunehmendem Druck, mehr mit Daten zu machen, was dazu führt, dass Schattenanalysen außerhalb der genehmigten Arbeitsabläufe weit verbreitet sind. DDR hilft dabei, Kopien von Daten zu finden, die auf eine Weise gespeichert oder weitergegeben wurden, die zu Verstößen führen kann.

Wie passt DDR in die Landschaft der Cloud-Datensicherheit?

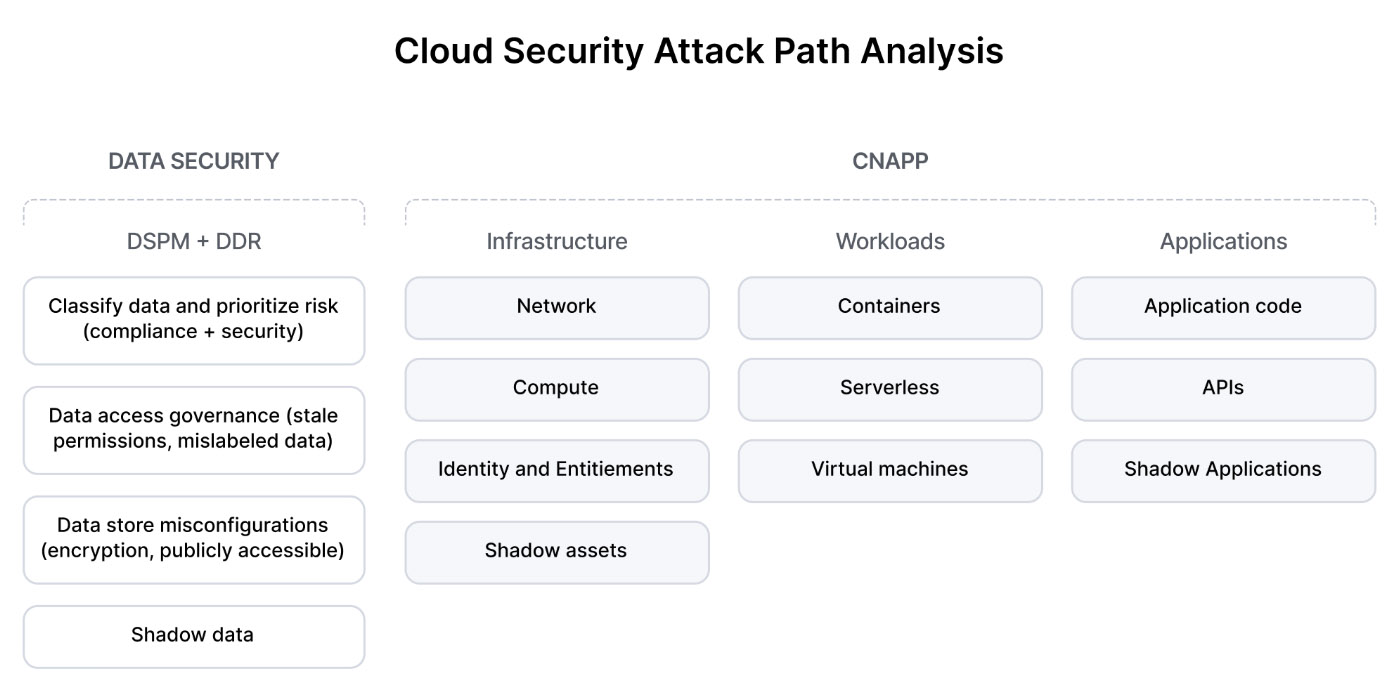

DDR im Vergleich zu CSPM und DSPM

Cloud Security Posture Management

BeiCSPM geht es darum, die Haltung der Cloud-Infrastruktur zu schützen (z.B. eine zu großzügige Vergabe von Berechtigungen oder Fehlkonfigurationen). Es befasst sich nicht direkt mit den Daten - ihrem Kontext und wie sie über verschiedene Cloud-Dienste fließen.

Verwaltung von Datensicherheitsmaßnahmen

DSPM schützt Daten von innen nach außen. Durch Scannen und Analysieren gespeicherter Daten identifizieren DSPM-Tools sensible Informationen wie PII oder Zugangscodes, klassifizieren die Daten und bewerten das damit verbundene Risiko. Dieser Prozess verschafft den Sicherheitsteams ein klareres Bild des Datenrisikos und des Datenflusses und ermöglicht es ihnen, die Cloud-Assets zu priorisieren, bei denen ein Verstoß den größten Schaden anrichten könnte.

DSPM bietet zwar einen detaillierteren Schutz von Cloud-Daten, aber sowohl CSPM als auch DSPM sind statisch und auf die Sicherheitslage ausgerichtet. Sie ermöglichen es Organisationen zu verstehen, wo die Risiken liegen, bieten aber nur wenig für die Reaktion auf Vorfälle in Echtzeit.

Im Gegensatz dazu ist DDR dynamisch. Es konzentriert sich auf Datenereignisse in Echtzeit, sendet Warnmeldungen und gibt Sicherheitsteams die Möglichkeit, einzugreifen und größeren Schaden zu verhindern. DDR überwacht die spezifische Ereignisebene, während andere Lösungen Konfigurationen und Daten im Ruhezustand betrachten.

Eine mögliche Situation

Stellen Sie sich ein Szenario vor, in dem ein Mitarbeiter autorisierten, rollenbasierten Zugriff auf eine Datenbank mit Kundendaten hat. Der Mitarbeiter plant, das Unternehmen zu verlassen, und kopiert die Datenbank auf seinen persönlichen Laptop, um sie mit in das nächste Unternehmen zu nehmen, bevor er seine Vorgesetzten über seine Absicht informiert, das Unternehmen zu verlassen.

In diesem Beispiel erlauben die Berechtigungen dem Mitarbeiter den Zugriff auf die Datenbank - und dennoch findet ein großes Datenexfiltrationsereignis statt. Eine DDR-Lösung mit einem gut kalibrierten Bedrohungsmodell erkennt die ungewöhnliche Datenmenge (und andere Unregelmäßigkeiten), die in diesem Export enthalten ist. Das DDR-Tool sendet eine Warnung an das Sicherheitsteam und liefert eine vollständige Forensik, mit der sich die an der Exfiltration beteiligten Objekte und Akteure genau bestimmen lassen. Das Sicherheitsteam spart wichtige Zeit und greift ein, bevor die Insider-Bedrohung ihre Ziele erreicht.

Braucht die CISO-Agenda ein zusätzliches Cybersecurity-Tool?

DDR bietet geschäftskritische Funktionen, die im bestehenden Cloud-Sicherheits-Stack fehlen. Wenn Agenten nicht machbar sind, müssen Sie jede Aktivität überwachen, die Ihre Daten betrifft. DDR schützt Ihre Daten vor Exfiltration oder Missbrauch sowie vor Verstößen gegen die Compliance. Durch die Integration mit SIEM- und SOAR-Lösungen, die es den Teams ermöglichen, Warnmeldungen an einem Ort zu nutzen, trägt DDR dazu bei, den betrieblichen Aufwand zu reduzieren.

Der Bedarf an agentenlosem DLP

Die Überwachung von Datenbeständen in Echtzeit mag selbstverständlich erscheinen, aber den meisten Organisationen fehlt es an einer angemessenen Methode zum Schutz sensibler Daten. In der traditionellen, lokalen Welt wurde die Arbeit hauptsächlich auf Personal Computern erledigt, die über ein Intranet mit einem Server verbunden waren. Sicherheitsteams überwachten den Datenverkehr und die Aktivitäten, indem sie Agenten (Softwarekomponenten wie Antivirus-Tools) auf allen Geräten und Endpunkten installierten, die Zugriff auf Unternehmensdaten hatten.

Aber Sie können keinen Agenten auf einer von Amazon oder Google gehosteten Datenbank installieren oder einen Proxy vor Tausenden von Datenspeichern platzieren. Der Wechsel zur Cloud-Infrastruktur erfordert neue Ansätze zur Verhinderung von Datenverlusten (DLP).

Die Branche konzentrierte sich auf statische Lösungen zur Verbesserung der Sicherheit von Cloud Datenspeichern (CSPM, DSPM) durch die Erkennung von Fehlkonfigurationen und exponierten Datenbeständen. Aber das Problem des Datenflusses wurde bis zur DDR nicht gelöst.

Wenn statische Verteidigungsschichten nicht ausreichen: Lehren aus einer Sicherheitsverletzung

Der 2018 Imperva-Einbruch begann damit, dass sich ein Angreifer Zugang zu einem Snapshot einer Amazon RDS-Datenbank mit sensiblen Daten verschaffte. Der Angreifer verwendete einen AWS API-Schlüssel, der von einer öffentlich zugänglichen, falsch konfigurierten Recheninstanz gestohlen wurde.

Hätten KSPM und DSPM den Verstoß verhindern können?

Eine CSPM-Lösung könnte die Fehlkonfiguration identifizieren, und DSPM könnte sensible Daten aufspüren, die auf der fehlkonfigurierten Instanz gespeichert sind. Keines der beiden Tools wäre jedoch in der Lage gewesen, das ungewöhnliche Verhalten zu erkennen, sobald der Angreifer sich einen scheinbar legitimen Zugang verschafft hatte.

Im Jahr 2018 wurde die Sicherheitslücke bei Imperva erst nach 10 Monaten durch eine dritte Partei entdeckt. Der Angreifer hatte den Datenbank-Snapshot auf ein unbekanntes Gerät exportiert - und währenddessen konnte das ahnungslose Unternehmen seine Benutzer nicht darüber informieren, dass ihre sensiblen Daten ausspioniert worden waren.

Eine DDR-Lösung hätte diese Lücke geschlossen, indem sie das AWS-Konto auf der Ebene des Ereignisprotokolls überwacht hätte. Wenn der Angriff in Echtzeit identifiziert worden wäre, hätte dies die internen Sicherheitsteams alarmiert, so dass sie sofort hätten reagieren können.

Innovation unterstützen, ohne die Sicherheit zu opfern

Die Cloud ist auf dem Vormarsch, ebenso wie Microservices und Container. Als Cybersicherheitsexperten können wir die Organisation nicht daran hindern, Technologien einzuführen, die Innovationen beschleunigen und Entwicklern mehr Flexibilität bieten. Aber wir müssen alles tun, was wir können, um Datenschutzverletzungen zu verhindern.

DSPM mit DDR bietet entscheidende Funktionen, die bisher in der Cloud-Sicherheitslandschaft fehlten - Datenerkennung, Klassifizierung, statisches Risikomanagement und kontinuierliche und dynamische Überwachung komplexer Cloud-Umgebungen. Indem wir Organisationen die nötige Transparenz und Kontrolle bieten, um ihre Datensicherheitslage effektiv zu verwalten, können sie Vorfälle früher erkennen und katastrophale Datenverluste verhindern oder minimieren.

Häufig gestellte Fragen zu DSPM und Data Detection and Response

Bei der Absicherung von Multi-Cloud-Architekturen geht es um die Verwaltung der Sicherheit bei mehreren Cloud-Service-Anbietern, die jeweils eigene Konfigurationen, Richtlinien und Compliance-Anforderungen haben.

Konsistente Sicherheitsrichtlinien und -kontrollen müssen in allen Umgebungen implementiert werden, um Fehlkonfigurationen zu verhindern. Datenverschlüsselung, Zugriffskontrollen und Identitätsmanagement werden aufgrund der unterschiedlichen Systeme immer komplexer. Überwachung und Reaktion auf Vorfälle erfordern die Integration verschiedener Plattformen, was die Sichtbarkeit und Koordination erschwert. Die Sicherstellung der Compliance mit gesetzlichen Anforderungen in verschiedenen Rechtsordnungen ist eine weitere komplexe Aufgabe.

Die Bewältigung dieser Herausforderungen erfordert eine umfassende, einheitliche Sicherheitsstrategie und robuste Automatisierungswerkzeuge.

Die auf Microservices basierende Entwicklung bringt aufgrund ihrer dezentralen und modularen Architektur einzigartige Sicherheitsherausforderungen mit sich. Jeder Microservice arbeitet unabhängig und erfordert sichere Kommunikationskanäle und einheitliche Sicherheitsrichtlinien. Entwickler müssen robuste Authentifizierungs-, Autorisierungs- und Verschlüsselungsmechanismen implementieren, um Daten bei der Übertragung und im Ruhezustand zu schützen. Die zunehmende Anzahl von Endpunkten vergrößert die Angriffsfläche und macht eine kontinuierliche Überwachung und Erkennung von Anomalien erforderlich. Containerisierungs- und Orchestrierungs-Tools wie Kubernetes müssen sicher konfiguriert sein. Trotz dieser Herausforderungen ermöglichen Microservices eine schnelle Skalierung und Isolierung gefährdeter Komponenten und erhöhen so die allgemeine Widerstandsfähigkeit.

Die Demokratisierung von Daten zielt darauf ab, Daten einem breiteren Nutzerkreis innerhalb einer Organisation zugänglich zu machen und sie in die Lage zu versetzen, fundierte Entscheidungen zu treffen. Dies fördert zwar die Zusammenarbeit und Innovation, stellt aber auch eine Herausforderung für die Sicherheit dar. Ein verstärkter Datenzugriff erhöht das Risiko einer unbefugten Nutzung, von Datenlecks und von Verstößen gegen die Compliance. Die Implementierung von robusten Zugriffskontrollen, Datenklassifizierung und Verschlüsselung ist unerlässlich, um diese Risiken zu minimieren. Sicherheitsteams müssen ein Gleichgewicht zwischen Zugänglichkeit und strengen Sicherheitsmaßnahmen finden, um sicherzustellen, dass nur autorisierte Benutzer auf sensible Daten zugreifen können und gleichzeitig Compliance und Schutz vor potenziellen Bedrohungen gewährleistet ist.

Ein Dateninventar ist eine umfassende Liste aller Datenbestände, die eine Organisation besitzt und wo sie sich befinden. Es hilft Organisationen zu verstehen und zu verfolgen:

- Arten von Daten, die sie sammeln, speichern und verarbeiten;

- Quellen, Zwecke und Empfänger dieser Daten.

Die Datenbestände können manuell oder automatisch verwaltet werden. Die Gründe für das Führen eines Dateninventars sind vielfältig - sie können Data Governance, Datenmanagement, Datenschutz, Datensicherheit und Data Compliance umfassen.

Ein Dateninventar kann Organisationen beispielsweise dabei helfen, sensible Daten zu identifizieren und zu klassifizieren, die mit verschiedenen Datentypen verbundenen Risiken zu bewerten und geeignete Kontrollen zum Schutz dieser Daten zu implementieren. Es kann Organisationen auch dabei helfen, zu verstehen, welche Daten sie zur Unterstützung ihrer Geschäftsziele oder zur Erstellung bestimmter Arten von Analyseberichten zur Verfügung haben.

Bei der statischen Risikoanalyse wird die Sicherheit eines Systems bewertet, ohne den Code auszuführen. Analysten verwenden Tools, um Quellcode, Konfigurationsdateien und Architekturentwürfe auf Schwachstellen und Fehlkonfigurationen zu überprüfen. Techniken wie statische Code-Analyse, Bedrohungsmodellierung und Architekturüberprüfung identifizieren potenzielle Sicherheitsrisiken frühzeitig im Entwicklungszyklus. Dabei wird der Code auf bekannte Schwachstellen, unsichere Kodierungspraktiken und die Compliance mit Sicherheitsstandards untersucht. Durch die Identifizierung von Problemen vor der Bereitstellung trägt die statische Risikoanalyse zur Risikominderung bei und gewährleistet eine sicherere Systemarchitektur.

Die dynamische Überwachung beobachtet kontinuierlich das Systemverhalten und den Datenfluss in Echtzeit, um Sicherheitsvorfälle zu erkennen. Es setzt fortschrittliche Techniken wie Anomalieerkennung, Verhaltensanalyse und maschinelles Lernen ein, um Abweichungen von normalen Mustern zu erkennen. Die Tools überwachen den Netzwerkverkehr, die Benutzeraktivitäten und die Interaktionen mit Anwendungen und liefern sofortige Warnmeldungen, wenn verdächtige Aktionen entdeckt werden. Die dynamische Überwachung lässt sich mit Systemen zur Reaktion auf Vorfälle integrieren, um die Bedrohungsabwehr zu automatisieren. Dieser proaktive Ansatz gewährleistet eine schnelle Erkennung von und Reaktion auf Sicherheitsbedrohungen und gewährleistet die Integrität und Verfügbarkeit von Daten in komplexen Umgebungen.

Algorithmen des maschinellen Lernens verbessern die Datensicherheit, indem sie große Datenmengen analysieren, um Muster und Anomalien zu erkennen, die auf potenzielle Bedrohungen hinweisen. Sie lernen kontinuierlich aus neuen Daten und verbessern so ihre Fähigkeit, Zero-Day-Schwachstellen und raffinierte Angriffe zu erkennen. Algorithmen können die Bedrohungserkennung automatisieren, die Reaktionszeiten verkürzen und menschliche Fehler minimieren. Durch die Korrelation von Daten aus verschiedenen Quellen verbessert das maschinelle Lernen die prädiktive Analyse und ermöglicht eine proaktive Bedrohungsabwehr. Diese Algorithmen helfen auch bei der Analyse des Nutzerverhaltens, indem sie Insider-Bedrohungen und kompromittierte Konten durch Abweichungen von etablierten Verhaltens-Baselines erkennen.

Bewegte Daten beziehen sich auf Daten, die aktiv über ein Netzwerk oder einen anderen Kommunikationskanal übertragen oder übermittelt werden. Dazu können Daten gehören, die zwischen Geräten gesendet werden, z.B. von einem Computer zu einem Server oder von einem Smartphone zu einem drahtlosen Router. Er könnte sich auch auf Daten beziehen, die über das Internet oder andere Netzwerke übertragen werden, z.B. zwischen einem lokalen Speicher vor Ort und einer Cloud-Datenbank. Bewegte Daten unterscheiden sich von ruhenden Daten, d.h. Daten, die in einem dauerhaften Zustand gespeichert sind.

Verwendete Daten beziehen sich auf Daten, die aktiv im Computerspeicher gespeichert sind, wie RAM, CPU-Caches oder CPU-Register. Die Daten werden nicht passiv an einem stabilen Ort gespeichert, sondern bewegen sich durch verschiedene Systeme, von denen jedes für Angriffe anfällig sein könnte. Daten, die gerade verwendet werden, können ein Ziel für Exfiltrationsversuche sein, da sie sensible Informationen wie PCI- oder PII-Daten enthalten können.

Zum Schutz der genutzten Daten können Organisationen Verschlüsselungstechniken wie die Ende-zu-Ende-Verschlüsselung (E2EE) und hardwarebasierte Ansätze wie die vertrauliche Datenverarbeitung verwenden. Auf der Ebene der Richtlinien sollten Organisationen Kontrollen für die Benutzerauthentifizierung und -autorisierung implementieren, Benutzerberechtigungen überprüfen und Dateiereignisse überwachen.

Bei der Überwachung des Datenflusses geht es darum, die Bewegung von Daten innerhalb eines Netzwerks zu verfolgen, um Integrität, Vertraulichkeit und Verfügbarkeit sicherzustellen. Es setzt fortschrittliche Tools ein, um Datenpakete in Echtzeit zu analysieren und unbefugte Zugriffe und Versuche der Datenexfiltration zu erkennen. Überwachungssysteme können Anomalien bei den Datenübertragungsraten, ungewöhnliche Zugriffszeiten und atypische Datenpfade erkennen. Durch die Integration mit SIEM-Systemen (Security Information and Event Management) bietet die Überwachung des Datenflusses einen umfassenden Einblick in die Aktivitäten im Netzwerk. Diese Transparenz ist entscheidend, um Sicherheitsvorfälle sofort zu erkennen und darauf zu reagieren und die Compliance mit gesetzlichen Anforderungen zu gewährleisten.

Data Lineage verfolgt den Fluss der Daten durch die Systeme einer Organisation, von ihrem Ursprung bis zu ihrem endgültigen Ziel. Die Tools erfassen Metadaten über Datenumwandlungen, -bewegungen und -verwendung und bieten so eine durchgängige Sicht auf Datenprozesse. Analysten nutzen diese Informationen, um die Datenintegrität zu gewährleisten, Fehler aufzuspüren und die Compliance mit gesetzlichen Anforderungen zu gewährleisten. Die Datenabfolge hilft bei der Analyse der Auswirkungen, der Identifizierung von Abhängigkeiten und potenziellen Risiken im Zusammenhang mit Datenänderungen. Es hilft auch bei der Prüfung und Berichterstattung, so dass Organisationen gegenüber Interessenvertretern und Aufsichtsbehörden Data Governance und Sicherheitspraktiken nachweisen können.

Snapshots sind zeitpunktbezogene Kopien von Daten, die in einem System gespeichert sind, und bieten eine Möglichkeit, den Zustand der Daten zu einem bestimmten Zeitpunkt zu erfassen. Sie werden in der Datensicherheit eingesetzt, um eine schnelle Wiederherstellung nach Datenbeschädigungen, versehentlichen Löschungen oder Ransomware-Angriffen zu ermöglichen. Snapshots können manuell oder automatisch in regelmäßigen Abständen erstellt und getrennt von den Primärdaten gespeichert werden. Sie ermöglichen eine effiziente Datenwiederherstellung, ohne dass vollständige Backups erforderlich sind, und minimieren so Ausfallzeiten und Datenverluste. In Cloud-Umgebungen bieten Snapshots skalierbare und kostengünstige Lösungen für die Aufrechterhaltung der Datenverfügbarkeit und -integrität.

Sicherheitssysteme analysieren Zugriffsmuster, indem sie Protokolle aus verschiedenen Quellen, wie z.B. Authentifizierungssystemen, Dateiservern und Anwendungen, sammeln und auswerten. Algorithmen für maschinelles Lernen und heuristische Methoden identifizieren Abweichungen vom normalen Verhalten. Die Analysten untersuchen Parameter wie Anmeldezeiten, IP-Adressen und abgerufene Ressourcen. Ungewöhnliche Zugriffsmuster, wie z.B. wiederholte fehlgeschlagene Anmeldeversuche oder Zugriff von unbekannten Orten, lösen Alarme für weitere Untersuchungen aus. Kontinuierliche Überwachung und Analyse helfen bei der Identifizierung von kompromittierten Konten, Insider-Bedrohungen und Richtlinienverstößen. Dieser proaktive Ansatz gewährleistet eine robuste Zugriffskontrolle und mindert potenzielle Sicherheitsrisiken.

Anomalien in der Datensicherheit beziehen sich auf Abweichungen von etablierten Mustern des Datenzugriffs und der Datennutzung, die auf bösartige Aktivitäten hinweisen können. Beispiele hierfür sind unerwartete Spitzen im Datenübertragungsvolumen, Zugriff auf sensible Dateien zu ungewöhnlichen Zeiten und Anmeldeversuche von untypischen geografischen Standorten aus. Algorithmen des maschinellen Lernens und statistische Modelle analysieren das Nutzerverhalten, um eine Basislinie zu erstellen und Anomalien leichter zu erkennen. Die Identifizierung dieser Anomalien ist für die frühzeitige Bedrohungserkennung von entscheidender Bedeutung, da sie häufig Datenverletzungen oder Insider-Angriffen vorausgehen. Kontinuierliche Überwachung und Echtzeitwarnungen ermöglichen eine schnelle Reaktion, um potenzielle Sicherheitsvorfälle zu entschärfen.

Bei der Datenklassifizierung in Sicherheitssystemen werden die Daten auf der Grundlage ihrer Sensibilität und Kritikalität kategorisiert. Automatisierte Tools scannen Datenbestände und verwenden vordefinierte Richtlinien und Algorithmen des maschinellen Lernens, um Daten mit entsprechenden Klassifizierungen zu versehen, z. B. vertraulich, intern oder öffentlich. Klassifizierungsrichtlinien berücksichtigen Faktoren wie gesetzliche Anforderungen, Dateneigentum und geschäftliche Auswirkungen. Metadaten-Tags werden auf Datenobjekte angewendet und ermöglichen eine feinkörnige Zugriffskontrolle und Verschlüsselung. Dieser strukturierte Ansatz stellt sicher, dass sensible Daten angemessen geschützt werden, unterstützt die Compliance-Bemühungen und verbessert die allgemeine Sicherheitslage, indem der Zugriff nur auf autorisierte Benutzer beschränkt wird.

Echtzeit-Alarmierung ist ein Sicherheitsmechanismus, der sofortige Benachrichtigungen bei verdächtigen Aktivitäten oder Richtlinienverstößen liefert. Es lässt sich in Überwachungssysteme integrieren und verwendet vordefinierte Regeln und Algorithmen zur Erkennung von Anomalien, um potenzielle Bedrohungen zu identifizieren. Warnmeldungen können über verschiedene Kanäle versendet werden, z. B. per E-Mail, SMS oder über integrierte Dashboards, so dass die Sicherheitsteams umgehend reagieren können. Die Echtzeit-Warnung minimiert das Zeitfenster für Angreifer und ermöglicht eine schnelle Reaktion auf Vorfälle. Dieser proaktive Ansatz verbessert die Fähigkeit einer Organisation, Datenschutzverletzungen zu verhindern, den Schaden zu begrenzen und die Compliance mit Sicherheitsrichtlinien und -vorschriften einzuhalten.

Datensouveränität bezieht sich auf die rechtlichen und gesetzlichen Anforderungen, die für Daten gelten, die in einer bestimmten Gerichtsbarkeit gespeichert werden. Es schreibt vor, dass die Daten den Datenschutz- und Sicherheitsgesetzen des Landes entsprechen müssen, in dem sie sich befinden. Organisationen müssen sich mit komplexen internationalen Vorschriften auseinandersetzen, um einen angemessenen Umgang mit Daten zu gewährleisten, insbesondere bei der Nutzung von Cloud-Diensten. Die Datenhoheit wirkt sich auf die Strategien zur Datenspeicherung aus und erfordert lokalisierte Rechenzentren und spezifische Zugriffskontrollen. Die Compliance mit den Gesetzen zur Datensouveränität ist entscheidend für die Vermeidung rechtlicher Strafen und die Aufrechterhaltung des Kundenvertrauens, insbesondere in Regionen mit strengen Datenschutzbestimmungen wie der GDPR der EU.

Schatten-Backups sind inkrementelle Backups, die nur die seit dem letzten Backup vorgenommenen Änderungen an den Daten erfassen. Sie verwenden Techniken wie die Differenzierung auf Block- oder Dateiebene, um die Anforderungen an den Speicherplatz zu minimieren und die Backup-Fenster zu reduzieren. Schatten-Backups sind entscheidend für die Gewährleistung der Datenintegrität und -verfügbarkeit, insbesondere in Umgebungen mit hohen Datenänderungsraten. Sie ermöglichen eine schnelle Wiederherstellung, indem sie mehrere Wiederherstellungspunkte bereitstellen, so dass Sie im Falle einer Datenbeschädigung oder eines Datenverlusts leichter zu einem früheren Zustand zurückkehren können. Organisationen verwenden Schatten-Backups, um ihre Disaster Recovery-Pläne zu verbessern und die Geschäftskontinuität aufrechtzuerhalten.

Automatisierte Reaktionsmechanismen in der Datensicherheit führen vordefinierte Aktionen als Reaktion auf entdeckte Bedrohungen aus und minimieren so das Zeitfenster, in dem die Bedrohung besteht. Sie lassen sich in Überwachungs- und Warnsysteme integrieren, um Reaktionen auszulösen, z. B. die Isolierung kompromittierter Systeme, den Entzug des Benutzerzugangs oder die Verschlüsselung von Daten. Die Automatisierung reduziert die Notwendigkeit manueller Eingriffe, beschleunigt die Reaktion auf Vorfälle und verringert die Wahrscheinlichkeit menschlicher Fehler. Diese Mechanismen verbessern die allgemeine Sicherheitslage, indem sie konsistente und schnelle Maßnahmen gegen potenzielle Bedrohungen sicherstellen und es Organisationen ermöglichen, die betriebliche Kontinuität aufrechtzuerhalten und gesetzliche Anforderungen zu erfüllen.

Bei der Datenquarantäne werden verdächtige oder gefährdete Daten isoliert, um die Verbreitung von Bedrohungen innerhalb eines Netzwerks zu verhindern. Sicherheitssysteme erkennen Anomalien oder Richtlinienverstöße automatisch und verschieben die betroffenen Daten in eine Quarantänezone. Diese Zone schränkt den Zugriff ein und ermöglicht es den Sicherheitsteams, die Bedrohung zu analysieren und zu beseitigen, ohne andere Daten zu beeinträchtigen. Die Quarantäne hilft, Malware, Ransomware und Insider-Bedrohungen einzudämmen und das Risiko einer weit verbreiteten Datenkompromittierung zu verringern. Die Implementierung einer Datenquarantäne als Teil einer Strategie zur Reaktion auf Vorfälle stellt sicher, dass Bedrohungen umgehend neutralisiert werden und die Integrität und Sicherheit der gesamten Datenumgebung erhalten bleibt.

Bei der Entwicklung eines Bedrohungsmodells geht es darum, potenzielle Sicherheitsbedrohungen für ein System systematisch zu identifizieren, zu bewerten und zu beseitigen. Sicherheitsexperten beginnen mit der Definition der Systemarchitektur, der Datenflüsse und der Einstiegspunkte. Sie identifizieren dann potenzielle Bedrohungen, kategorisieren sie nach dem Risiko und bewerten ihre Auswirkungen und Wahrscheinlichkeit. Techniken wie STRIDE (Spoofing, Tampering, Repudiation, Information Disclosure, Denial of Service, Elevation of Privilege) helfen bei der Klassifizierung von Bedrohungen. Das Team priorisiert die Bedrohungen und empfiehlt Strategien zur Schadensbegrenzung. Eine kontinuierliche Überprüfung und Aktualisierung des Bedrohungsmodells ist für die Bewältigung der sich entwickelnden Sicherheitsherausforderungen unerlässlich.

Die Analyse des Benutzerverhaltens umfasst die Überwachung und Auswertung von Benutzeraktivitäten, um Anomalien zu erkennen, die auf potenzielle Sicherheitsbedrohungen hinweisen. Fortschrittliche Analysen und Algorithmen für maschinelles Lernen legen durch die Analyse historischer Daten Grundlinien für das normale Benutzerverhalten fest. Echtzeit-Überwachungstools vergleichen dann die aktuellen Aktivitäten mit diesen Baselines, um Abweichungen zu erkennen, z.B. ungewöhnliche Anmeldezeiten, Zugriff auf untypische Ressourcen oder anormale Datentransfervolumen. Warnungen werden ausgelöst, sobald verdächtiges Verhalten festgestellt wird, so dass eine sofortige Untersuchung und Reaktion möglich ist. Dieser proaktive Ansatz trägt dazu bei, kompromittierte Konten, Insider-Bedrohungen und Richtlinienverstöße zu erkennen und die Sicherheit insgesamt zu verbessern.