Rollen und Zuständigkeiten im Security Operations Center (SOC)

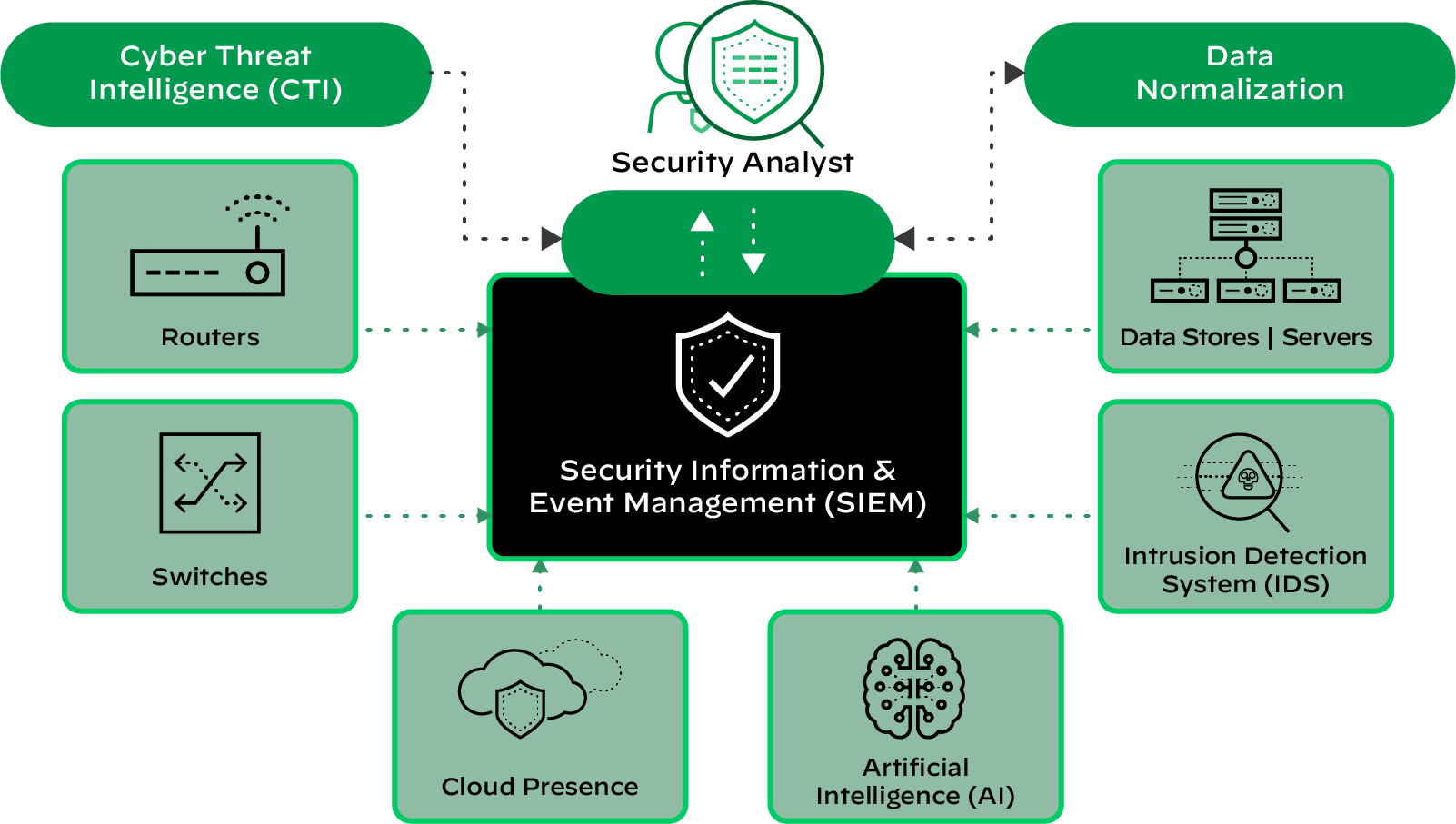

Ein Security Operations Center (SOC) ist eine Organisationseinheit, die eine federführende Rolle im Sicherheitsbetrieb spielt und unter anderem für die Verwaltung und Optimierung des unternehmensweiten Sicherheitsniveaus zuständig ist. In erster Linie werden die Mitglieder, Prozesse und Technologien des SOC-Teams für die Erkennung, Analyse und Abwehr von Bedrohungen und anderen Cybersicherheitsvorfällen eingesetzt. Zu den Aufgaben des SOC gehören auch das Verwalten der Sicherheitsinfrastruktur sowie das Konfigurieren und Bereitstellen verschiedener Sicherheitslösungen, -tools und -produkte. Wie in jeder anderen Organisationseinheit gibt es auch in einem SOC-Team unterschiedliche Rollen und Verantwortlichkeiten, die von Level-1-Analysten bis hin zu Expertenfunktionen wie Bedrohungssuchern reichen.

Das SOC-Team: Rollen und Verantwortlichkeiten

Ein SOC-Team setzt sich in der Regel aus Analysten und Managern mit unterschiedlichen Kernfunktionen zusammen, die nach Ebenen (Leveln) unterteilt werden. Im Rahmen einer Studie haben Manfred Vielberth, Fabian Böhm, Ines Fichtinger und Günther Pernul diese zentralen Rollen und die jeweils erforderlichen Spezialkenntnisse identifiziert.

Level 1 – Ersteinstufung: Level-1-Analysten sind in erster Linie für die Erfassung von Rohdaten und die Sichtung von Alarmen und Warnmeldungen zuständig. Ihre Aufgabe besteht darin, die Relevanz und Dringlichkeit von Alarmen zu ermitteln, zu bestätigen oder anzupassen und die Alarmmeldungen mit relevanten Daten anzureichern. Für jede Meldung muss der Analyst entscheiden, ob es sich um einen gerechtfertigten oder um einen Fehlalarm (False Positive) handelt – eine Tätigkeit, die schnell zu Warnungsmüdigkeit führen kann. Darüber hinaus müssen risikobehaftete Ereignisse und potenzielle Sicherheitsverstöße identifiziert und nach Schweregrad priorisiert werden. Probleme, die auf dieser Ebene nicht behoben werden können, werden an Level-2-Analysten weitergeleitet. Zudem werden Level-1-Analysten oft mit der Verwaltung und Konfiguration von Überwachungstools betraut.

Level 2 – Incident Response: Level-2-Analysten überprüfen die Sicherheitsvorfälle mit einer höheren Priorität, die von Level-1-Analysten eskaliert wurden. Sie führen anhand von Threat Intelligence wie Gefahrenindikatoren und aktualisierten Regeln eingehendere Analysen durch, ermitteln den Umfang eines Angriffs und identifizieren die betroffenen Systeme. Die von Level-1-Analysten erfassten Rohdaten werden von den Level-2-Analysten in praxistaugliche Threat Intelligence umgewandelt. Diese wird dann von Incident-Response-Experten genutzt, um Strategien für die Eindämmung von Vorfällen und die Wiederherstellung nach einem Angriff zu entwickeln und umzusetzen. Wenn sie sich bei der Einstufung eines Angriffs oder der Reaktion darauf unschlüssig sind, können Level-2-Analysten ihre Kollegen zurate ziehen oder das Ticket an Level-3-Analysten weiterleiten.

Level 3 – Bedrohungssuche: Als SOC-Experten mit der meisten Erfahrung befassen sich Level-3-Analysten mit den schwerwiegendsten, von Incident-Response-Spezialisten weitergeleiteten Vorfällen. Zudem sind sie mit der Durchführung oder Beaufsichtigung von Schwachstellenanalysen und Penetrationstests zur Identifizierung möglicher Angriffsvektoren betraut. Ihre Hauptaufgabe besteht darin, proaktiv potenzielle, bislang unbekannte Bedrohungen, Sicherheitslücken und Schwachstellen aufzuspüren. Sobald sie genug Informationen über eine mögliche Bedrohung für die Unternehmenssysteme gesammelt haben, sollten sie ermitteln, wie die vorhandenen Überwachungstools zu deren Erkennung angepasst werden können, und entsprechende Maßnahmen empfehlen. Zudem müssen sie sämtliche kritischen Alarmmeldungen, Threat Intelligence und andere Sicherheitsdaten überprüfen, die von Level-1- und Level-2-Analysten weitergeleitet wurden.

SOC-Manager: SOC-Manager beaufsichtigen die Aktivitäten des SecOps-Teams. Sie bieten bei Bedarf auch technische Unterstützung, sind aber in erster Linie für die Leitung des Teams verantwortlich. Zu ihren Aufgaben gehören die Einstellung, Schulung und Beurteilung von Personal, das Erstellen von Prozessen, das Anlegen von Vorfallsberichten sowie die Ausarbeitung und Umsetzung von Krisenkommunikationsplänen. Organisatorisch sind sie dem Chief Information Security Officer (CISO) oder einer anderen Führungskraft in vergleichbarer Position unterstellt und daher auch für die finanziellen Aspekte des SOC und Hilfeleistung bei Sicherheitsaudits verantwortlich.

Zusätzlich zu den Level-1-, Level-2- und Level-3-Analysten gibt es im SOC-Team noch weitere technische und andere Spezialistenrollen, darunter:

- Malwareanalysten (Reverse-Engineering-Experten) unterstützen die Reaktion auf komplexe Bedrohungen durch das Reverse Engineering von Malware. Die dabei gewonnenen Erkenntnisse fließen in Vorfallsuntersuchungen, die vom gesamten SOC genutzte Threat Intelligence sowie die kontinuierliche Verbesserung von Maßnahmen für die Bedrohungserkennung und -abwehr ein.

- Bedrohungssucher, die organisatorisch zu den Level-2-Analysten gehören, suchen proaktiv nach Gefahren, die bereits ihren Weg ins Netzwerk gefunden haben. Obwohl primär Level-3-Analysten für die Bedrohungssuche zuständig sind, können einige Tätigkeiten (wie die Prüfung von Protokolldateien oder die proaktive Analyse öffentlich verfügbarer Threat Intelligence zum Aufspüren von externen Bedrohungen und Informationen) an Tier-2-Analysten übertragen werden.

- Forensische Ermittler (Forensikanalysten) untersuchen und recherchieren Cybersicherheitsvorfälle oder kriminelle Aktivitäten in Bezug auf IT-Systeme und Netzwerke und suchen nach digitalen Beweisen.

- Vulnerability Manager sind für die kontinuierliche Identifizierung, Bewertung, Protokollierung, Verwaltung und Behebung von Sicherheitslücken auf Endpunkten, Workloads und Systemen zuständig.

- Beratende Rollen umfassen vor allem Sicherheitsarchitekten (SA) und Sicherheitsberater. SAs planen, recherchieren und entwerfen eine robuste Sicherheitsinfrastruktur für ihre Organisation. Sie führen regelmäßige System- und Schwachstellentests durch und implementieren bzw. beaufsichtigen die Implementierung von Optimierungsmaßnahmen. Zudem sind SAs für die Entwicklung von Wiederherstellungsabläufen verantwortlich. In den Aufgabenbereich von Sicherheitsberatern fällt meist die Recherche von Sicherheitsstandards, Best Practices und Sicherheitssystemen, aber auch die Ausarbeitung von Branchenüberblicken und Vergleichen zwischen den eigenen SOC-Funktionen und denen der Konkurrenz. Darüber hinaus unterstützen sie das SOC-Team bei der Planung und Entwicklung zuverlässiger Sicherheitsarchitekturen.

Welche Funktion hat ein Security Operations Center (SOC)?

SOCs wurden ins Leben gerufen, um die Zusammenarbeit zwischen Sicherheitsteams zu erleichtern, und SOC-Mitarbeiter sind in erster Linie für Überwachungs- und Benachrichtigungsmaßnahmen zuständig. Dazu gehören die Erfassung und Analyse von Daten mit dem Ziel, verdächtige Aktivitäten zu erkennen und das Sicherheitsniveau der Organisation zu stärken.

Das bedeutet konkret, dass SOC-Infrastrukturen die Prozesse zur Reaktion auf Sicherheitsvorfälle straffen und Analysten bei der effizienten Einstufung und Bearbeitung sicherheitsrelevanter Ereignisse unterstützen. Moderne SOCs können am Unternehmensstandort oder in der Cloud (virtuelle SOCs) angesiedelt sein und mit internen Mitarbeitern besetzt oder an einen Anbieter von Managed Security Services, einen Managed-Detection-and-Response(MDR)-Anbieter oder andere Dritte ausgelagert werden. Natürlich ist auch eine Kombination dieser Optionen möglich.

Durch ununterbrochene Überwachungsmaßnahmen und Einblicke in kritische Assets sorgen SOCs für den kontinuierlichen Schutz der Angriffsfläche. SOC-Teams können schnell und effektiv reagieren und so dazu beitragen, dass die Zeit zwischen dem Eindringen eines Angreifers und der Aufdeckung des Vorfalls (Mean Time to Detection) möglichst kurz ist.

Welche Best Practices tragen zum Erfolg eines SOC-Teams bei?

Die Sicherheit kommt immer häufiger auf Vorstandsebene zur Sprache und dabei wird auch diskutiert, ob die eigene Organisation ein SOC benötigt und wenn ja, welche Art von SOC sinnvoll wäre und aus welchen Komponenten es bestehen sollte. Es gibt zwar keine konkreten Richtlinien für die Entscheidungsfindung, aber bestimmte Best Practices können helfen, die verschiedenen Optionen abzuwägen und sicherzustellen, dass Compliancevorgaben eingehalten werden.

Es gibt verschiedene SOC-Modelle: On-Premises, hybrid in Kombination mit Cloud-Services oder komplett durch einen Drittanbieter bereitgestellt. Doch wofür Sie sich auch entscheiden, sollten immer einige allgemeine Leitlinien beachtet werden. Vorab sollte erwähnt werden, dass die erfolgreiche Einrichtung eines SOC von der Unterstützung durch die Führungsebene (oft in Form eines „Champion“), einem soliden Business Case und einem langfristig ausgelegten Budget abhängig ist. Der Erfolg des SOC – in welcher Form auch immer – kann durch eine Reihe von Faktoren begünstigt werden.

Die richtigen Mitarbeiter

Neben Sicherheitslösungen und Softwaretools ist menschliches Know-how der wichtigste Erfolgsfaktor in einem Security Operations Center. Besonders bei einfachen, repetitiven Aufgaben können durch maschinelles Lernen und Automatisierung die Reaktionszeiten verkürzt, die Genauigkeit erhöht und die Effizienz der Fehlerbehebung verbessert werden. Dennoch ist und bleibt für den Erfolg des SOC die Rekrutierung, Ausbildung und Bindung qualifizierter Techniker, Analysten und Systemarchitekten integraler Bestandteil jeder kohärenten Strategie.

Unterstützung des Teams durch Automatisierung und maschinelles Lernen

Die umfassende Nutzung von Automatisierungs- und ML-Funktionen ist wichtig, um die menschliche Arbeit im Bereich der IT-Sicherheit zu unterstützen und zu ergänzen. Moderne Analyseverfahren und KI können den Zeitaufwand für die Verarbeitung großer Datenmengen zur Gewinnung sicherheitsrelevanter Erkenntnisse erheblich reduzieren. Durch die automatische Erkennung von Anomalien in verschiedenen Datenquellen und die Bereitstellung von Kontextinformationen zu Alarmen können ML-Funktionen dazu beitragen, notwendige Untersuchungen zu beschleunigen und etwaige Blind Spots auszuleuchten.

Automatisierte Arbeitsabläufe

Sicherheitsverantwortliche können einfache, repetitive Aufgaben definieren, deren Automatisierung im Kontext menschlicher Entscheidungen dazu beitragen kann, die Untersuchung von Vorfällen zu beschleunigen. Abläufe in den Bereichen Security Operations (SecOps) und Incident Response (IR), einschließlich der Überwachung der zahlreichen Threat-Intelligence-Feeds, erfordern noch zu viele manuelle Eingriffe. Deshalb kann die Investition in SOAR- oder vergleichbare Automatisierungslösungen zur Verbesserung der Orchestrierung von Maßnahmen im gesamten Technologie-Stack sowie zur Beschleunigung und Skalierbarkeit der IR beitragen.

Prüfung der IT-Umgebung zur Eindämmung der unkontrollierten Ausbreitung von Tools und damit verbundener Risiken

Infolge von Übernahmen, Fusionen und mangelnder Standardisierung im Bereich der IT-Sicherheit sehen sich viele Unternehmen mit einer verwirrenden Vielfalt von Tools konfrontiert. Einer der ersten Schritte zur Reduzierung der Sicherheitsrisiken durch die unkontrollierte Ausbreitung von Tools ist ein Audit der geschützten Systeme und Ressourcen. Dabei muss möglichst genau definiert werden, was geschützt werden soll und was nicht passieren darf. Geht es um geistiges Eigentum? Personenbezogene Kundendaten? Ganz gleich ob Software oder physische Assets: Zwingende Voraussetzung für eine sinnvolle Priorisierung von Sicherheitsmaßnahmen ist eine möglichst umfassende Bestandsaufnahme aller kritischen und sensiblen Daten, denn eine uneingeschränkte Übersicht kann helfen, Sicherheitslücken und potenzielle Bedrohungsvektoren zu identifizieren.

Möchten Sie einen Blick hinter die Kulissen eines Security Operations Center werfen? Dann lesen Sie unseren Artikel Was ist ein Security Operations Center (SOC)?

Rollen und Zuständigkeiten im SOC – FAQ

Sicherheitsanalyst: Überwacht und analysiert den Netzwerkdatenverkehr, deckt Bedrohungen auf und reagiert auf Sicherheitsvorfälle

Incident-Response-Experte: Ist mit Maßnahmen zur Schadensbegrenzung und Wiederherstellung des Betriebs an der Behebung von Sicherheitsvorfällen beteiligt

Bedrohungssucher: Sucht proaktiv nach Bedrohungen, die sich im Netzwerk verbergen

Sicherheitstechniker: Pflegt und optimiert die Sicherheitstools und -infrastruktur

Entwicklung und Implementierung von Sicherheitsrichtlinien und -prozessen: Definition von Protokollen für Incident-Response-Abläufe, das Schwachstellenmanagement und die Einhaltung von Sicherheitsvorgaben

Koordination von Incident-Response-Aktivitäten: Leitung und Beaufsichtigung des Vorgehens bei Sicherheitsvorfällen

Gewährleistung der Compliance mit gesetzlichen Auflagen: Sicherstellung der Einhaltung relevanter Sicherheitsstandards und -vorschriften

Erstellen von Berichten zu SOC-Aktivitäten und der SOC-Leistung: Informieren der Geschäftsleitung über den Betrieb und die Effektivität des SOC.

Untersuchung und Behebung von Sicherheitsvorfällen: Identifizieren der Ursache, Eindämmen der Bedrohung und Wiederherstellen des Normalbetriebs

Durchführen von Schwachstellenanalysen und Empfehlen von Abhilfemaßnahmen: Identifizieren von Sicherheitslücken, Ermitteln und Empfehlen geeigneter Maßnahmen zu deren Behebung

Kenntnis aktueller Threat Intelligence: Kontinuierliche Beschäftigung mit neuen Bedrohungen und Angriffstechniken

Dokumentieren von Vorfällen und Berichterstellung: Pflege detaillierter Aufzeichnungen zu Sicherheitsereignissen und Erstellen umfassender Berichte für Stakeholder

Analyse des Ausmaßes und der Auswirkungen von Vorfällen: Beurteilen des Schadensumfangs und Identifizieren der betroffenen Systeme

Koordination mit anderen Teams zur Eindämmung und Ausmerzung von Bedrohungen: Zusammenarbeit mit internen und externen Fachkräften zwecks effektiver Vorfallsbehebung

Aufarbeitung und Berichterstellung nach einem Vorfall: Ursachenidentifizierung, Ziehen von Lehren und Entwicklung von Verbesserungsempfehlungen

Entwicklung und Pflege von Incident-Response-Plänen: Definieren von Verfahren und Protokollen für den Umgang mit verschiedenen Arten von Sicherheitsvorfällen

Erfahrung in der Nutzung von Tools und Technologien für die Bedrohungssuche: Praktische Kenntnisse in Bezug auf Tools für die proaktive Aufdeckung und Analyse von Bedrohungen

Solide analytische Fähigkeiten und Problemlösungskompetenz: Erkennung von Mustern, Anomalien und potenziellen Gefahrenindikatoren

Erfahrung mit forensischen Analysen und Reverse Engineering von Malware: Untersuchen verdächtiger Aktivitäten und Extrahieren wichtiger Daten von infiltrierten Systemen

Ausgezeichnete Kommunikationsfähigkeiten und Datenauswertungskompetenz: Effektive Übermittlung von gewonnenen Erkenntnissen und Empfehlungen an technische und nichttechnische Zielgruppen