- 1. Welche Aufgaben erfüllt das SOC im Einzelnen?

- 2. Kernfunktionen eines SOC

- 3. Wichtige Rollen und Zuständigkeiten im SOC

- 4. SOC-as-a-Service (SOCaaS)

- 5. SIEM-Lösungen für das SOC

- 6. Best Practices rund um das Security Operations Center

- 7. Welche Tools kommen in einem SOC zum Einsatz?

- 8. Häufig gestellte Fragen zum Thema SOC

- Welche Aufgaben erfüllt das SOC im Einzelnen?

- Kernfunktionen eines SOC

- Wichtige Rollen und Zuständigkeiten im SOC

- SOC-as-a-Service (SOCaaS)

- SIEM-Lösungen für das SOC

- Best Practices rund um das Security Operations Center

- Welche Tools kommen in einem SOC zum Einsatz?

- Häufig gestellte Fragen zum Thema SOC

Was ist ein Security Operations Center (SOC)?

- Welche Aufgaben erfüllt das SOC im Einzelnen?

- Kernfunktionen eines SOC

- Wichtige Rollen und Zuständigkeiten im SOC

- SOC-as-a-Service (SOCaaS)

- SIEM-Lösungen für das SOC

- Best Practices rund um das Security Operations Center

- Welche Tools kommen in einem SOC zum Einsatz?

- Häufig gestellte Fragen zum Thema SOC

Ein Security Operations Center (SOC) ist ein Lagezentrum, in dem die Prozesse für das Monitoring und Management der Unternehmenssicherheit zusammenlaufen. Es fungiert als Arbeitsumgebung für jene Sicherheitsexperten, die für die Erkennung, Eindämmung und Abwehr akuter Bedrohungen zuständig sind. Grundsätzlich sorgt das SOC-Team dafür, dass alle Unternehmens- und Betriebsprozesse jederzeit sicher ablaufen.

Welche Aufgaben erfüllt das SOC im Einzelnen?

Security Operations Center sollen den Mitgliedern des Cybersicherheitsteams eine effektive Zusammenarbeit ermöglichen. Das bedeutet konkret, dass SOC-Infrastrukturen die Prozesse zur Reaktion auf Sicherheitsvorfälle straffen und Analysten bei der effizienten Einstufung und Bearbeitung sicherheitsrelevanter Ereignisse unterstützen. Außerdem verschaffen sie den Verantwortlichen einen lückenlosen Überblick über die Sicherheitslage des Unternehmens, einschließlich der verschiedenartigen Endpunkte, Server, internen Softwarelösungen und Drittanbieterservices sowie des Datenverkehrs zwischen diesen Ressourcen.

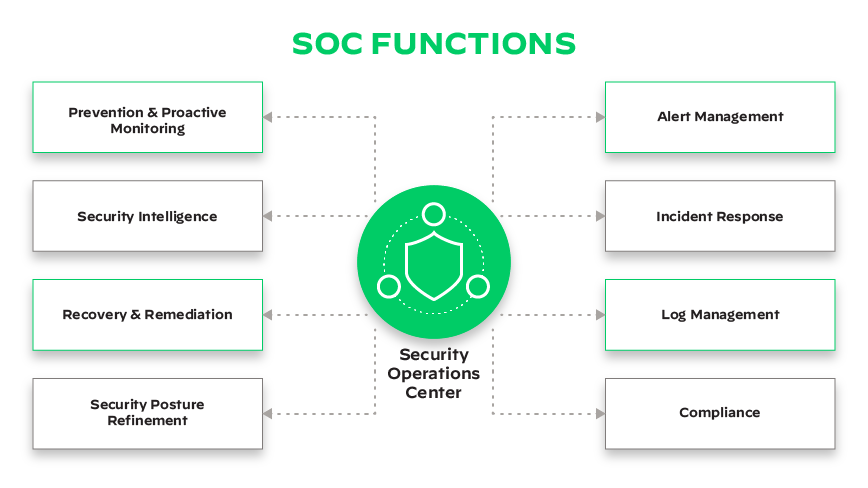

Kernfunktionen eines SOC

Generell versetzt ein SOC entsprechend qualifizierte Mitarbeitende in die Lage, akute Cybersicherheitsvorfälle aufzudecken und einzudämmen. Dabei kooperiert das SOC-Team mit anderen Arbeitsgruppen oder Abteilungen und tauscht vorfallsbezogene Informationen mit wichtigen Stakeholdern aus. Da diese Prozesse rund um die Uhr ablaufen und Bedrohungen und verdächtige Aktivitäten auch nach Büroschluss geprüft bzw. eingedämmt werden müssen, arbeitet das SOC-Personal im Allgemeinen im Schichtbetrieb. Manchmal werden auch Drittanbieter zur Bereitstellung spezieller SOC-Dienste für das betreffende Unternehmen engagiert.

Im Einzelnen umfassen die Kernfunktionen eines SOC die folgenden Abläufe:

- Überwachung und Verwaltung der Unternehmenssicherheit

- Entwicklung und Umsetzung von Sicherheitsrichtlinien und -prozessen

- Organisation und Durchführung von Sicherheitsschulungen zur Sensibilisierung der Mitarbeitenden

- Reaktion auf Sicherheitsvorfälle

- Analyse von Protokolldateien, Netzwerkdatenverkehr und anderen Datenquellen, die für die Erkennung von Bedrohungen und Sicherheitslücken relevant sind

- Durchführung von Sicherheitslückenanalysen

- Erstellung von Berichten über aktuelle Bedrohungen

- Planung und Implementierung von Sicherheitslösungen

Darüber hinaus übernimmt das SOC-Team Aufgaben aus dem Bereich Incident Response, darunter forensische Untersuchungen sowie Malware- und Sicherheitslückenanalysen. Ein weiteres Tätigkeitsfeld ist Threat Intelligence, beispielsweise die Erstellung von Bedrohungsberichten oder die proaktive Bedrohungssuche.

Zusammengenommen bilden die hier genannten Kernfunktionen das Fundament für sämtliche Prozesse rund um die Reaktion auf Sicherheitsvorfälle. Ihre Bereitstellung erfolgt für gewöhnlich auf Basis einer differenzierten Personal- und Organisationsstruktur, die die unterschiedlichen Erfahrungsstufen der Mitarbeitenden widerspiegelt.

Stufe 1 – Ersteinstufung

Das Personal auf Stufe 1 des SOC übernimmt die Triage eingehender Meldungen. Dabei ermitteln die betreffenden Mitarbeitenden neben dem Schweregrad auch die Quelle, das Ausmaß und die Folgen jedes festgestellten Vorfalls.

Außerdem leiten sie erste Abwehr- und Eindämmungsmaßnahmen ein und eskalieren Vorfälle bei Bedarf auf Stufe 2. So verbringen insbesondere Sicherheitsanalysten den Großteil ihrer Zeit.

Der Grund: Analysten der ersten Stufe verfügen üblicherweise über die geringste Berufserfahrung und sind daher schwerpunktmäßig für die Prüfung von Ereignisprotokollen auf verdächtige Aktivitäten zuständig. Wenn sie das Gefühl haben, dass etwas genauer untersucht werden sollte, stellen sie so viele Informationen wie möglich zusammen und eskalieren den Vorfall auf Stufe 2.

Stufe 2 – Untersuchung

Die SOC-Mitarbeitenden auf Stufe 2 sind für die Untersuchung gemeldeter Sicherheitsvorfälle und die Ermittlung der Vorfallsursachen verantwortlich. Zu diesem Zweck analysieren sie Protokolldateien, den Netzwerkdatenverkehr und andere Datenquellen, die für die Identifizierung der Ursprünge einer Bedrohung relevant sind. Abgesehen davon fällt die Erstellung detaillierter Vorfallsberichte und die Empfehlung von Gegenmaßnahmen ebenfalls in ihren Zuständigkeitsbereich.

Stufe 3 – proaktive Bedrohungssuche

Stufe 3 des SOC ist der proaktiven Suche nach Bedrohungen und Sicherheitslücken in der Infrastruktur des Unternehmens gewidmet. Grundlage hierfür ist die Analyse von Protokolldateien, Netzwerkdatenverkehr und anderen Datenquellen, die für die Erkennung von Bedrohungen und Sicherheitslücken relevant sind.

Außerdem sind die Mitarbeitenden auf Stufe 3 für die Erstellung detaillierter Vorfallsberichte und die Empfehlung von Gegenmaßnahmen verantwortlich. In vielen Fällen unterstützen diese äußerst erfahrenen Fachkräfte die Analysten auf Stufe 2 bei der Reaktion auf komplexe Bedrohungen. Ansonsten suchen sie in forensischen und Telemetriedaten nach Indizien für Bedrohungen, die von der Erkennungssoftware möglicherweise nicht als verdächtig erkannt wurden. Allerdings muss ein typisches Unternehmen bereits für die Stufen 1 und 2 so viel Zeit aufwenden, dass nur ein Bruchteil der verfügbaren personellen Ressourcen für die proaktive Bedrohungssuche abgestellt werden kann.

Wie stellt sich die Gesamtstruktur eines SOC dar?

In den meisten Unternehmen hat sich die Cybersicherheit von einer Teilzeitaufgabe für das IT-Team zu einer der wichtigsten Prioritäten entwickelt. Trotzdem sind einige SOC-Teams weiterhin Teil der IT, während andere eigene Abteilungen formiert haben.

Ungeachtet dieser Unterschiede umfasst die Gesamtstruktur eines SOC typischerweise vier Hauptkomponenten:

- Die SOC-Infrastruktur zur Überwachung und Verwaltung der Unternehmenssicherheit

- Einen Security Operations Manager (SOM), der den alltäglichen Betrieb des SOC kontrolliert

- Sicherheitsanalysten, die die Untersuchung von Protokolldateien, Netzwerkdatenverkehr und relevanten anderen Datenquellen übernehmen

- Sicherheitstechniker/-architekten für die Planung und Implementierung von Sicherheitslösungen für die Unternehmensumgebung

Ein derart strukturiertes SOC kann dann wiederum unter der Aufsicht eines für Infrastruktur und IT-Prozesse zuständigen Teams stehen, Teil der Sicherheitsabteilung oder des Network Operations Center (NOC) sein, direkt dem CIO oder CISO unterstehen oder (ganz oder teilweise) an einen Drittanbieter ausgelagert werden.

Hub-and-Spoke-Architekturen für SOCs

In diesem Kontext hier bezeichnet „Hub and Spoke“ ein Organisationsmodell, das das SOC in eine Zentrale (Hub) und mehrere Nebenstellen (Spokes) gliedert. Dabei trägt die Zentrale die generelle Verantwortung für das Management der Unternehmenssicherheit, während die Nebenstellen jeweils für die Überwachung und Verwaltung spezifischer sicherheitsrelevanter Bereiche zuständig sind.

Dieser Ansatz bietet ein höheres Maß an Flexibilität und Skalierbarkeit, da die Verantwortlichen ganz nach Bedarf Nebenstellen hinzufügen oder auflösen können. Außerdem kann der Hub als zentrale Aufsichts- und Koordinierungsstelle für die Sicherheitsprozesse des Unternehmens fungieren.

Wichtige Rollen und Zuständigkeiten im SOC

Das Personal bzw. die Personalstruktur eines Security Operations Center umfasst üblicherweise einen Security Operations Manager sowie Sicherheitsanalysten, Incident-Response-Experten, Sicherheitstechniker, Sicherheitsarchitekten und Cybersecurity-Ermittler.

- SOC-Manager: SOC-Manager tragen die Verantwortung für die alltäglichen Betriebsprozesse, darunter die Entwicklung und Umsetzung von Sicherheitsrichtlinien und -prozessen sowie die Organisation und Durchführung von Sicherheitsschulungen zur Sensibilisierung der Mitarbeitenden.

- Qualifizierte Sicherheitsanalysten: Diese Mitarbeitenden sind für die proaktive Suche nach Bedrohungen und Sicherheitslücken in der Infrastruktur des Unternehmens zuständig. Grundlage hierfür ist die Analyse von Protokolldateien, Netzwerkdatenverkehr und anderen Datenquellen, die für die Erkennung von Bedrohungen und Sicherheitslücken relevant sind.

- Incident-Response-Experten: IR-Teams leiten die Reaktion auf Sicherheitsvorfälle und ermitteln die Quelle, das Ausmaß und die Folgen akuter Bedrohungen.

- Sicherheitstechniker/-architekten: Sicherheitstechniker und -architekten übernehmen die Planung und Implementierung von Sicherheitssystemen für die Unternehmensumgebung. Dazu zählen auch Netzwerksicherheitslösungen wie Firewalls, Intrusion-Detection-Systeme und Antivirussoftware.

- Cybersecurity-Ermittler: Diese Ermittler sind für die Untersuchung gemeldeter Sicherheitsvorfälle und die Identifizierung ihrer Ursachen verantwortlich. Zu diesem Zweck analysieren sie Protokolldateien, den Netzwerkdatenverkehr und andere Datenquellen, die für die Identifizierung der Ursprünge einer Bedrohung relevant sind.

Informieren Sie sich näher über die verschiedenen Rollen und Zuständigkeiten im SOC und ihren jeweiligen Beitrag zur erfolgreichen Modernisierung der Security Operations.

SOC-as-a-Service (SOCaaS)

SOCaaS ist ein Outsourcing-Sicherheitsmodell, bei dem ein Drittanbieter Betrieb und Pflege des SOC auf Abonnementbasis in vollem Umfang übernimmt. Der Service beinhaltet alle Funktionen aus dem Zuständigkeitsbereich eines konventionellen unternehmenseigenen SOC, darunter die Netzwerküberwachung, das Protokollmanagement, die Erkennung und Analyse von Bedrohungen, die Untersuchung und Abwehr akuter Vorfälle, die Berichterstellung sowie das Risiko- und Compliancemanagement. Außerdem kümmert sich der Anbieter um alle für die Implementierung von SOC-as-a-Service nötigen Experten, Prozesse und Technologien und die Bereitstellung von rund um die Uhr verfügbaren Supportleistungen.

Hier können Sie mehr über das abonnementbasierte SOCaaS-Bereitstellungsmodell erfahren.

SIEM-Lösungen für das SOC

Lösungen aus dem Bereich Sicherheits-, Informations- und Ereignismanagement (SIEM) unterstützen Unternehmen bei der Echtzeitüberwachung und -analyse ihrer Sicherheitsdaten. Derartige Tools führen Informationen über Netzwerkgeräte, Anwendungen und Benutzeraktivitäten an zentraler Stelle zusammen und identifizieren mithilfe moderner Analysefunktionen potenzielle Bedrohungen.

Dadurch werden die Verantwortlichen in die Lage versetzt, rasch auf akute Sicherheitsvorfälle zu reagieren und umgehend Gegenmaßnahmen einzuleiten. Aus diesem Grund werden SIEM-Lösungen in vielen SOCs als grundlegende Technologie für Aufgaben rund um die Netzwerküberwachung, die Bedrohungserkennung und -abwehr sowie die Zusammenführung der Alarme und Telemetriedaten vernetzter Software und Hardware genutzt.

Best Practices rund um das Security Operations Center

Üblicherweise kümmert sich ein SOC-Team primär um die Umsetzung der Sicherheitsstrategie des Unternehmens und erst in zweiter Linie um deren Entwicklung und Planung. Dementsprechend leiten die im Security Operations Center tätigen Mitarbeitenden beispielsweise Maßnahmen zur Reaktion auf Sicherheitsvorfälle ein und untersuchen die Auswirkungen erfolgreicher Angriffe. Sie nutzen moderne Technologien für die Datenerfassung, Endpunktüberwachung und die Erkennung von Sicherheitslücken und sorgen für die Einhaltung gesetzlicher Vorschriften zum Schutz sensibler Daten.

Allerdings muss hierfür eine detaillierte, auf die geschäftlichen Ziele des jeweiligen Unternehmens ausgerichtete Sicherheitsstrategie vorhanden sein. Eine weitere unabdingbare Voraussetzung ist die Implementierung der erforderlichen Infrastruktur, Tools, Features und Funktionen.

Unter Berücksichtigung dieser Zusammenhänge stellen sich die Best Practices für den Aufbau eines sicheren Unternehmens folgendermaßen dar:

- Richten Sie ein Security Operations Center ein: Ihr Unternehmen benötigt ein Lagezentrum, in dem alle Prozesse für das Monitoring und Management des Sicherheitsniveaus zusammenlaufen.

- Implementieren Sie effektive Sicherheitsrichtlinien und -prozesse: Durch die Entwicklung und Umsetzung zielführender Sicherheitsrichtlinien und -prozesse können Sie dafür sorgen, dass Ihr Unternehmen alle relevanten Gesetze und Vorschriften einhält.

- Setzen Sie auf bewährte Sicherheitslösungen: Sicherheitslösungen wie Firewalls, Intrusion-Detection-Systeme und Antivirussoftware sind probate Mittel zum Schutz der Unternehmensinfrastruktur.

- Werten Sie vorhandene Protokolldateien aus: Die Überwachung und Untersuchung Ihrer Protokolldateien, Ihres Netzwerkdatenverkehrs und anderer relevanter Datenquellen liefert Hinweise auf potenzielle Bedrohungen und vorhandene Sicherheitslücken.

- Organisieren Sie Sicherheitsschulungen zur Sensibilisierung der Mitarbeitenden: Spezielle Sicherheitstrainings bieten Ihnen die Gewähr, dass Ihre Belegschaft stets über die Sicherheitsrichtlinien und -prozesse des Unternehmens informiert ist.

- Führen Sie regelmäßige Schwachstellenanalysen durch: Ihre Infrastruktur sollte kontinuierlich auf potenzielle Sicherheitslücken geprüft werden.

- Leiten Sie im Ernstfall umgehend Gegenmaßnahmen ein: Wenn die Reaktion auf einen Sicherheitsvorfall zeitnah erfolgt, lassen sich dessen Auswirkungen minimieren.

Welche Tools kommen in einem SOC zum Einsatz?

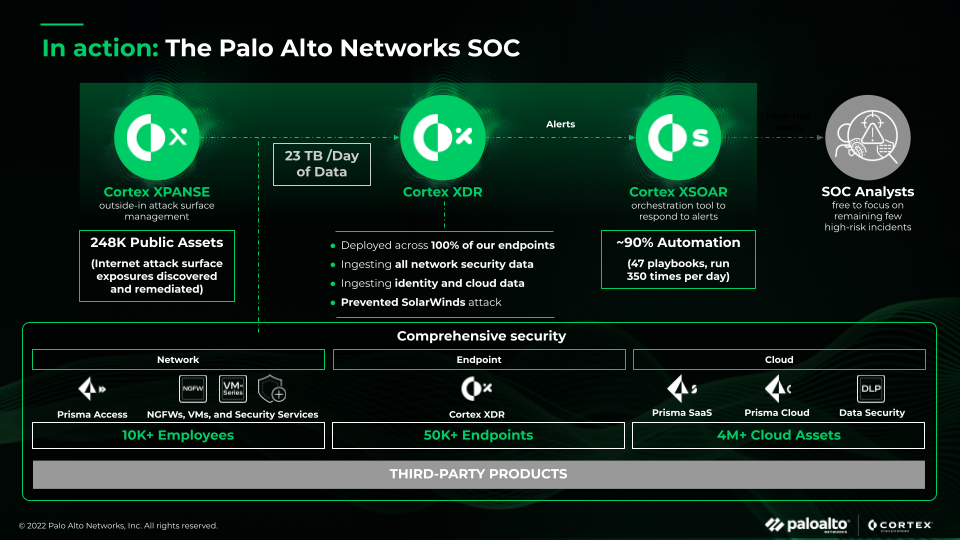

Bei ihrer Arbeit nutzen SOC-Teams verschiedene Tools für Aufgaben rund um die Risikoprävention, die Protokollierung sicherheitsrelevanter Ereignisse, die Prozessautomatisierung und -orchestrierung sowie die Erkennung, Untersuchung und Abwehr akuter Bedrohungen. Allerdings sind die betreffenden Sicherheitslösungen oft voneinander isoliert oder decken jeweils unterschiedliche Bereiche der Infrastruktur ab. So haben Forschungsunternehmen wie Ovum oder ESG bei ihren Studien festgestellt, dass das Gros der befragten Unternehmen mehr als 25 eigenständige Tools in ihren SOCs nutzt. Dazu zählen unter anderem Produkte aus den folgenden Bereichen:

- SIEM

- Netzwerkbasierte Intrusion-Detection-Systeme (NIDS)

- Netzwerkbasierte Intrusion-Prevention-Systeme (NIPS)

- Sicherheitsorchestrierung, -automatisierung und -reaktion (SOAR)

- Plattformen für Sicherheitsanalysen

- Bedrohungserkennung und -abwehr an Endpunkten (EDR)

- Sicherheitslückenmanagement

- Data Loss Prevention (DLP)

- Identitäts- und Zugriffsmanagement (IAM)

- Firewalls

Abhilfe schaffen hier neuartige, kombinierte Erkennungs- und Abwehrtools, die unter dem Sammelbegriff XDR firmieren und Endpunkt-, Netzwerk- und Cloud-Daten nicht nur zusammenführen, sondern auch miteinander abgleichen. XDR löst diverse bestehende SOC-Tools ab und wurde speziell zur Verbesserung der Transparenz, Effizienz und Effektivität der implementierten Sicherheitsmaßnahmen entwickelt. Wenn Sie mehr über die Optimierung Ihrer Security Operations mit XDR erfahren möchten, sollten Sie sich unbedingt über Cortex XDR informieren.

Häufig gestellte Fragen zum Thema SOC

F: Warum ist ein Security Operations Center dringend erforderlich?

A: Die Sicherheitsverantwortlichen moderner Unternehmen stehen in der Pflicht, gravierende Cyberangriffe zu vereiteln, das von aktuellen Bedrohungen ausgehende Risiko zu senken und alle Abläufe rund um die Cybersicherheit an zentraler Stelle zusammenzuführen. Hier leisten Security Operations Center mit vielfältigen Tools für die Erkennung, Eindämmung und Abwehr von Cyberattacken einen wertvollen Beitrag. Denn ein dediziertes SOC bietet umfassenden Schutz und sorgt für die kontinuierliche Überwachung der Benutzer- und Netzwerkaktivitäten, sodass Verhaltensanomalien umgehend aufgedeckt werden können. Außerdem erstellen die SOC-Mitarbeitenden Analysen und Modelle, die als Grundlage für die Bedrohungsprävention und die proaktive Suche nach akuten Angriffen dienen. Dabei sollte das betreffende Team neben dem auf die vier SOC-Stufen verteilten Personal (Stufe 1: Ersteinstufung; Stufe 2: Incident Response; Stufe 3: Proaktive Bedrohungssuche; Stufe 4: SOC-Management) im Optimalfall auch Vulnerability Manager, Bedrohungsexperten, Malwareanalysten und Forensiker umfassen.

„Das Security Operations Center (SOC) stellt einen der organisatorischen Aspekte der Sicherheitsstrategie eines Unternehmens dar. Es fungiert als zentrale Plattform für Prozesse, Technologien und Mitarbeitende, die in das Management und die Verbesserung der Sicherheitsmaßnahmen involviert sind. Damit trägt es der Tatsache Rechnung, dass stärkerer Schutz üblicherweise nicht von einem Team oder System allein, sondern nur im nahtlosen Zusammenspiel der vielfältigen Komponenten komplexer Strukturen erreicht werden kann. Zur Realisierung dieses Ziels liefert das SOC präzise Lagebilder, minimiert erkannte Anfälligkeiten und Risiken und unterstützt die Umsetzung gesetzlicher Bestimmungen. Außerdem bietet es ein Governance- und Compliance-Framework, das einerseits als Leitlinie für Arbeitsabläufe, andererseits als Blaupause für Prozesse und Technologien dient.“ – Security Operations Center: A Systematic Study and Open Challenges

F: Wie lässt sich ein bestehendes SOC verbessern?

A: Bei der SOC-Modernisierung sollten die Verantwortlichen unbedingt berücksichtigen, dass finanziell gut ausgestattete Hackergruppen verstärkt in maschinelles Lernen, Automatisierung, künstliche Intelligenz und andere neue Tools investieren. Zu den Problemen älterer SOC-Umgebungen gehören folgende:

- Fehlende Transparenz und Kontextdaten

- Zunehmende Komplexität der Untersuchungsabläufe

- Alarmmüdigkeit und Personalüberlastung aufgrund der Vielzahl (oft falsch-positiver) Alarme

- Mangelnde Interoperabilität der Systeme

- Defizite in puncto Automatisierung und Orchestrierung

- Keine Möglichkeit zur Erfassung, Verarbeitung und Kontextualisierung von Threat Intelligence

Daher empfiehlt sich die Anschaffung zukunftsfähiger Lösungen, die den umfangreichen Bestand an voneinander isolierten Tools konsolidieren, den Zeitaufwand für die Erkennung und Abwehr von Bedrohungen reduzieren und dadurch einem Burnout der stark ausgelasteten Analysten vorbeugen.

F: In welcher Beziehung stehen SOC und SIEM?

A: SOC-Teams sind jeden Tag mit einer wahren Flut an Alarmen konfrontiert, die ihre Analysekapazitäten überfordern und sich in vielen Fällen als False Positives erweisen. Das hat zur Folge, dass viele Vorfälle einfach ignoriert oder zumindest nicht näher untersucht werden. Eine SIEM-Lösung entlastet die unternehmenseigenen Personalressourcen in dieser Hinsicht, auch wenn sie für den Betrieb eines SOC nicht zwingend erforderlich ist.