- 1. Warum ist Incident Response wichtig?

- 2. Arten von Cybersecurity-Vorfällen

- 3. Was ist der Lebenszyklus der Reaktion auf Vorfälle?

- 4. Was ist ein Plan zur Reaktion auf Vorfälle?

- 5. Rahmenwerke und Phasen der Reaktion auf Vorfälle

- 6. Teams für die Reaktion auf Vorfälle

- 7. Tools und Technologie zur Reaktion auf Vorfälle

- 8. Incident Response Dienstleistungen

- 9. FAQs zur Reaktion auf Vorfälle

- Warum ist Incident Response wichtig?

- Arten von Cybersecurity-Vorfällen

- Was ist der Lebenszyklus der Reaktion auf Vorfälle?

- Was ist ein Plan zur Reaktion auf Vorfälle?

- Rahmenwerke und Phasen der Reaktion auf Vorfälle

- Teams für die Reaktion auf Vorfälle

- Tools und Technologie zur Reaktion auf Vorfälle

- Incident Response Dienstleistungen

- FAQs zur Reaktion auf Vorfälle

Was ist Incident Response?

- Warum ist Incident Response wichtig?

- Arten von Cybersecurity-Vorfällen

- Was ist der Lebenszyklus der Reaktion auf Vorfälle?

- Was ist ein Plan zur Reaktion auf Vorfälle?

- Rahmenwerke und Phasen der Reaktion auf Vorfälle

- Teams für die Reaktion auf Vorfälle

- Tools und Technologie zur Reaktion auf Vorfälle

- Incident Response Dienstleistungen

- FAQs zur Reaktion auf Vorfälle

Die Reaktion auf Vorfälle (IR) bezieht sich auf die Prozesse und Systeme einer Organisation zur Entdeckung von und Reaktion auf Cybersicherheitsbedrohungen und -verletzungen . Das Ziel der IR ist die Erkennung, Untersuchung und Eindämmung von Angriffen in einer Organisation. Die aus den IR-Aktivitäten gewonnenen Erkenntnisse fließen auch in nachgelagerte Präventions- und Abhilfestrategien ein, um die allgemeine Sicherheitslage einer Organisation zu verbessern.

Warum ist Incident Response wichtig?

Cybersecurity-Vorfälle sind unvermeidlich. Ein robustes Programm zur Reaktion auf Vorfälle kann den Unterschied zwischen Untergang und Schwimmen ausmachen. Die Häufigkeit, die Raffinesse und der Schweregrad von Angriffen nehmen weiter zu. Daher ist es für ein Security Operations Center (SOC) von entscheidender Bedeutung, dokumentierte und getestete Antworten auf die Bedrohungen zu haben, mit denen sie konfrontiert werden.

Der IR-Prozess hilft bei der Beantwortung wichtiger Fragen zu einem Angriff, z. B. wie ein Angreifer in das System eindringen konnte, welche Aktionen er durchgeführt hat und ob sensible Informationen kompromittiert wurden. Die sichere Beantwortung dieser Fragen verbessert nicht nur die Sicherheitslage einer Organisation, sondern hilft auch bei der Bewertung möglicher rechtlicher oder gesetzlicher Verpflichtungen.

Darüber hinaus kann eine wirksame IR-Strategie die wirtschaftlichen Auswirkungen verringern, die häufig mit Cybersecurity-Vorfällen oder -Verletzungen verbunden sind. Angriffsmethoden wie malware (einschließlich ransomware und spyware), DDoS, und Datenklau können kostspielig und störend sein, wenn eine Organisation nicht angemessen darauf vorbereitet ist.

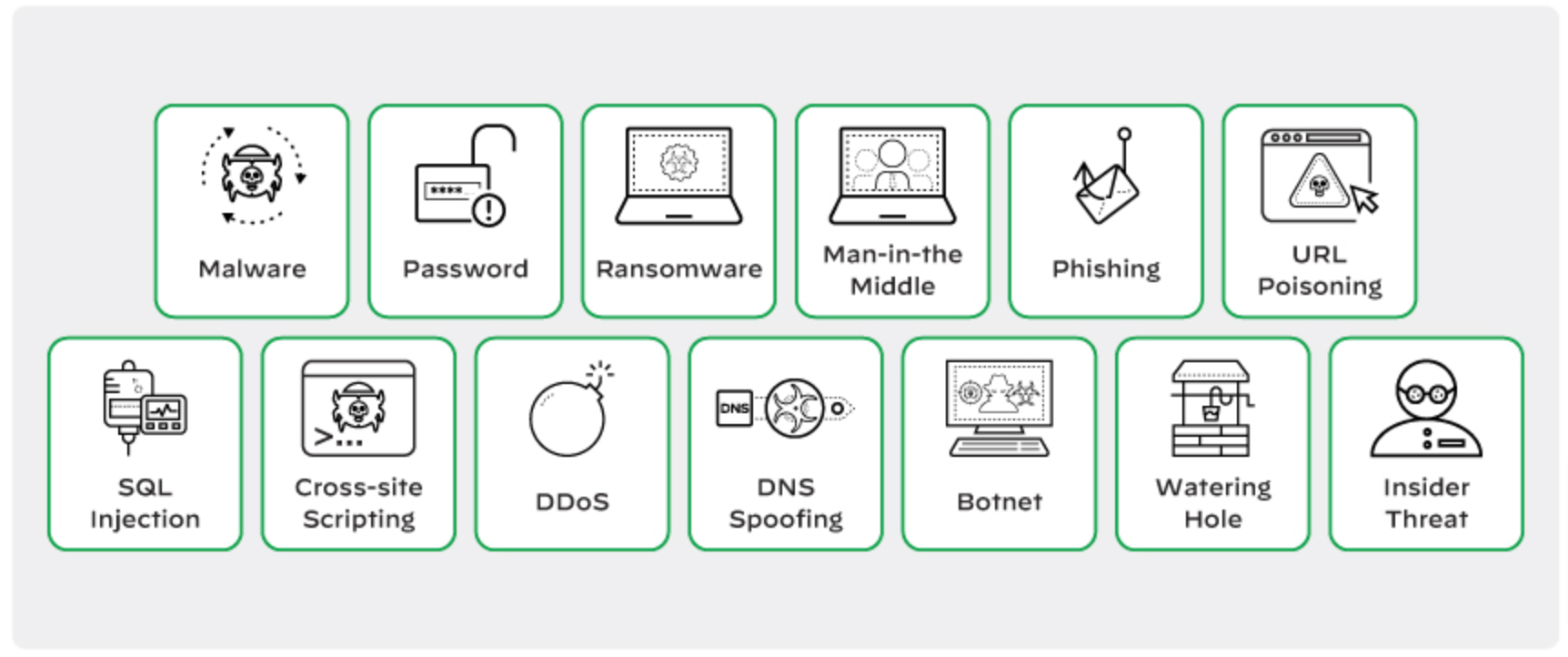

Arten von Cybersecurity-Vorfällen

Abbildung 1: Arten von Cybersecurity-Vorfällen

Ein Sicherheitsvorfall oder -ereignis liegt vor, wenn eine digitale oder physische Verletzung die Vertraulichkeit, Integrität oder Verfügbarkeit der Systeme oder sensiblen Daten einer Organisation gefährdet. Sicherheitsvorfälle können von Hackern oder unbefugten Benutzern oder durch unbeabsichtigte Verstöße gegen die Sicherheitsrichtlinien von Unternehmensbenutzern oder Geschäftspartnern in einer Lieferkette verursacht werden.

Häufige Sicherheitsvorfälle sind:

Ransomware

Ransomware ist ein kriminelles Geschäftsmodell, das Bösartige Software verwendet, um wertvolle Dateien, Daten oder Informationen gegen Lösegeld zu erhalten. Bei Opfern eines Ransomware-Angriffs kann der Betrieb stark beeinträchtigt oder ganz eingestellt werden. Das Konzept, Lösegeld für etwas Wertvolles zu verlangen, ist zwar nicht neu, aber Ransomware hat sich zu einem millionenschweren kriminellen Geschäft entwickelt, das sowohl Privatpersonen als auch Unternehmen zum Ziel hat. Aufgrund der niedrigen Einstiegshürde und der Effektivität bei der Erzielung von Einnahmen hat es andere Geschäftsmodelle der Cyberkriminalität schnell verdrängt und sich zur größten Bedrohung für Organisationen entwickelt.

Kompromittierung von Geschäfts-E-Mails (BEC)

Laut einer Umfrage von Unit 42® Incident Response haben 89% der Organisationen, die Opfer von BEC-Angriffen (Business Email Compromise) wurden, es versäumt, MFA zu aktivieren oder bewährte E-Mail-Sicherheitsverfahren zu befolgen. Darüber hinaus fehlte der Organisation in 50 % der Fälle eine MFA für wichtige Systeme mit Internetzugang, wie z. B. Webmail, virtuelle private Netzwerke (VPN) und andere Lösungen für den Fernzugriff.

Unbefugter Zugriff auf Systeme oder Daten

Da so viele Unternehmen ihre Arbeitslasten in die öffentliche Cloud verlagern, haben es Angreifer auf unsachgemäß konfigurierte Cloud-Umgebungen abgesehen, die es ihnen ermöglichen, einen ersten Zugang zu erhalten, ohne dass sie eine Schwachstelle finden und ausnutzen oder ausgefeilte Techniken anwenden müssen. Es ist keine Überraschung, dass Angreifer häufig nach unsachgemäß konfigurierten Cloud-Umgebungen suchen.

Laut einem Band des Unit 42 Cloud Threat Reporttrugen allein Fehlkonfigurationen im Identitäts- und Zugriffsmanagement (IAM) zu 65 % der beobachteten Cloud-Sicherheitsvorfälle bei.

Angriffe auf die Lieferkette

Agile Softwareentwicklung, die Organisationen hilft, Entwicklungszyklen zu beschleunigen, verlässt sich oft auf den Code von Drittanbietern, um schnelle Ergebnisse zu erzielen. Wenn ein Angreifer Entwickler von Drittanbietern oder deren Coderepositoryskompromittiert, hat er potenziell die Möglichkeit, Tausende von Organisationen zu infiltrieren.

Angriffe auf Webanwendungen

Für Sicherheitsteams ist es schwer, den Überblick über ihre Assets zu behalten, die sich ständig verschieben, bewegen und mit der Zeit immer zahlreicher werden. Das bedeutet, dass die nicht verwaltete Angriffsfläche kontinuierlich wächst, da auch die Anzahl der nicht verwalteten Assets auf diesen Flächen wächst. Infolgedessen werden Angreifer immer geschickter darin, das Internet auf der Suche nach verwundbaren Systemen zu durchsuchen und Sicherheitslücken auszunutzen, bevor sie gepatcht werden können. Zu den niedrig hängenden Früchten für Angreifer gehören grundlegende Sicherheitshygiene (z.B. sichere Kennwörter, Bereitstellung von MFA ) und ungepatchte Zero-Day-Schwachstellen (wie bei SolarWinds und Log4J gesehen).

Erfahren Sie mehr über die Reaktion auf Vorfälle in der Cloud-Umgebung, indem Sie unseren Artikel Cloud Incident Response.

Was ist der Lebenszyklus der Reaktion auf Vorfälle?

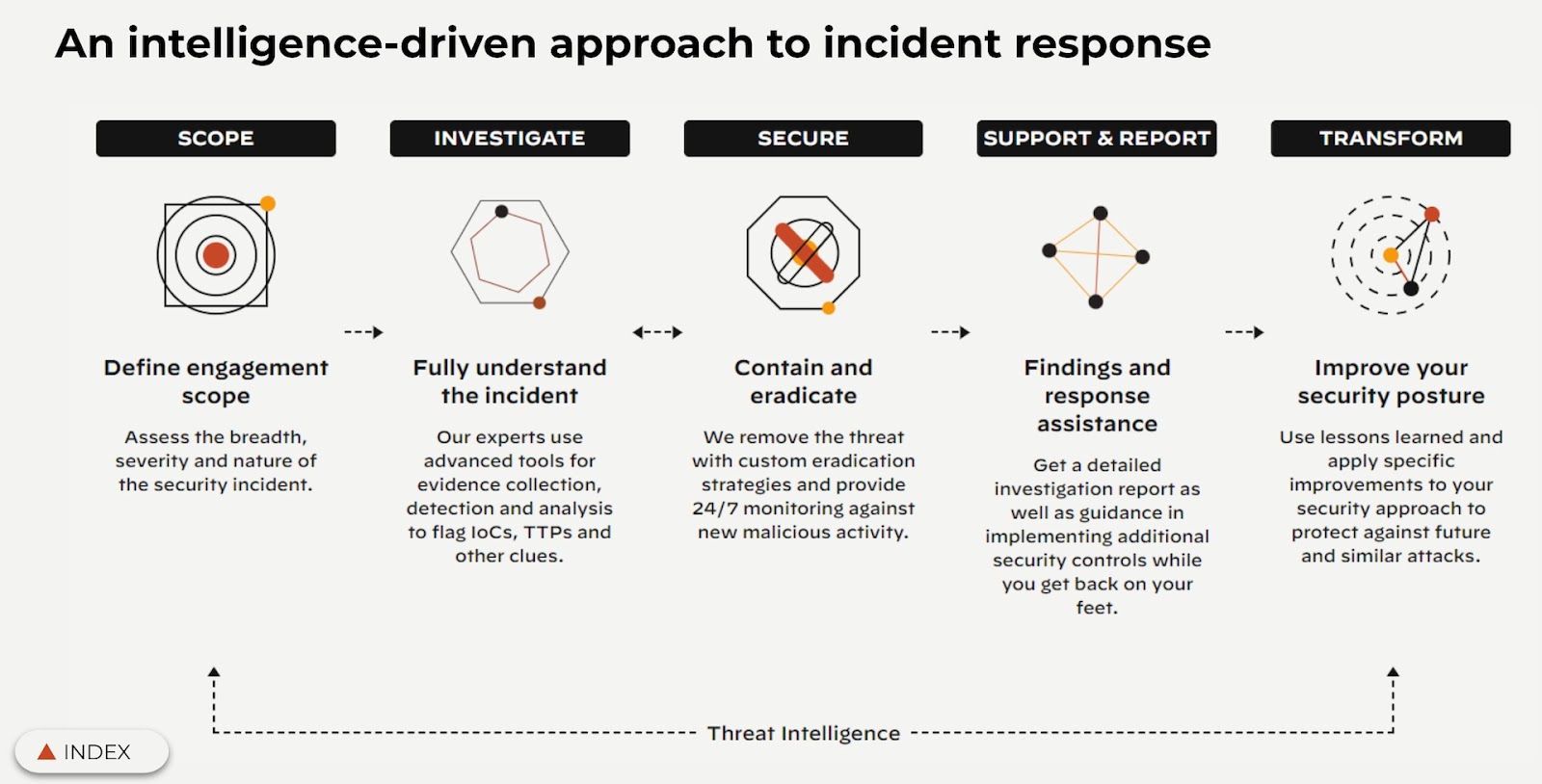

Der Incident Response Lifecycle ist die vorgeschlagene Grundlage dafür, wie sich ein SOC auf einen Angriff vorbereiten und darauf reagieren kann. Dieser Lebenszyklus besteht aus fünf Schritten, die von Unit 42 festgelegt wurden:

- Definieren Sie den Umfang des Einsatzes, um den Angriff und seine Auswirkungen auf die Umgebung zu bewerten.

- Verstehen Sie den Vorfall vollständig, indem Sie mit Sicherheitstools wie Cortex XDRBeweise sammeln und analysieren.

- Halten Sie den Angreifer in Schach und beseitigen Sie ihn aus Ihrer Umgebung und überwachen Sie ihn rund um die Uhr gegen neue bösartige Aktivitäten.

- Implementieren Sie die Ergebnisse und erholen Sie sich von dem Vorfall, indem Sie verbesserte Sicherheitskontrollen implementieren.

- Verbessern Sie die Sicherheitslage, indem Sie den Plan für die Reaktion auf einen Vorfall mit den aus der Sicherheitsverletzung gewonnenen Erkenntnissen verfeinern.

Abbildung 2: Eine Grafik, die die Methodik der Unit 42 zur Reaktion auf Vorfälle im Detail darstellt

Es gilt als Best Practice, dass alle Mitglieder des SOC mit dem Incident Response Lifecycle vertraut sind, auch wenn es im Falle eines Angriffs ein spezielles Team gibt, das das SOC leitet.

Was ist ein Plan zur Reaktion auf Vorfälle?

Ein Incident Response Plan (IRP) ist ein entscheidender Teil des SOC, der definiert, was ein Vorfall ist und eine klare, geführte Reaktion skizziert. IRPs werden von Incident Response Teams verwaltet und entwickelt, die den Plan kontinuierlich überprüfen, testen, ausführen und bei Bedarf aktualisieren sollten. Diese Pläne funktionieren auch noch, nachdem ein Vorfall oder eine Sicherheitsverletzung eingedämmt wurde. Sie bieten fortlaufende Anleitungen für eine ordnungsgemäße Dokumentation und nachgelagerte Aktivitäten im Zusammenhang mit einem Vorfall.

Ein Vorfall ist nicht nur ein Sicherheitsproblem, sondern auch ein Geschäftsproblem. Der Verlust von Daten, die Schädigung von Mitarbeitern und Kunden oder die Schädigung des Rufs sind nur einige der Möglichkeiten, wie sich Vorfälle nachteilig auf ein Unternehmen auswirken können. Eine IRP wird die Organisation während einer Krise leiten und sicherstellen, dass jeder seine Rolle und seine Verantwortlichkeiten kennt.

Plan zur Reaktion auf Vorfälle vs. Disaster Recovery Plan

Ein Plan zur Reaktion auf einen Vorfall ist einem Notfallplan (Disaster Recovery Plan, DRP) sehr ähnlich, aber er konzentriert sich auf ein breites Spektrum von Cybersecurity-Bedrohungen, während ein DRP sich auf die Wiederherstellung der Infrastruktur, der Daten und der Funktionalität über Backups oder Redundanzen konzentriert. Beide zielen darauf ab, den Schaden für eine Organisation zu minimieren. Während sich eine IRP jedoch mit aktiven Bedrohungen und Sicherheitsverletzungen befasst, befasst sich eine DRP mit Situationen, in denen die Infrastruktur oder die Geschäftsprozesse stark beeinträchtigt wurden.

Auch wenn sich diese Dokumente ähneln, ist es wichtig, sie getrennt zu pflegen. Es ist jedoch nicht ungewöhnlich, dass jedes Dokument auf das andere verweist. Viele Organisationen verwenden sie gemeinsam als Teil eines größeren Business Continuity Plans (BCP). Die Aufrechterhaltung einer robusten IRP mit den empfohlenen Cybersicherheits-Rahmenwerken schützt die Organisation auf andere Weise als die DRP.

Wie Sie einen Plan zur Reaktion auf Vorfälle erstellen

Bei der Erstellung einer IRP sollten die Sicherheitsverantwortlichen die kurz- und langfristigen Anforderungen ihres Unternehmens kennen. Aber die Ermittlung von Bedürfnissen, Risiken und Schwachstellen ist nur der Anfang.

Bei der Erstellung eines gründlichen IRP ist es wichtig, einen Plan zu erstellen, wer ihn pflegt, wie man erkennt, wenn er aktiviert wird, einen Kommunikationsplan zu organisieren und Leistungskennzahlen und Compliance-Anforderungen zu ermitteln.

Es gibt kein IRP, das für alle gleich ist. Die Erstellung eines solchen Systems erfordert von den Sicherheitsteams unablässiges Testen und Bearbeiten. Hier finden Sie einige zusätzliche Tipps zum Erstellen und Testen des Plans:

- Bewerten Sie Ihre Risikopotenziale und listen Sie sie auf.

- Verwenden Sie eine klare Sprache und unzweideutige Begriffe.

- Legen Sie fest, wie Sie interne Stakeholder, wie z.B. das operative Geschäft und das Senior Management, informieren.

- Wenn Sie sich für eine vorgefertigte Vorlage entscheiden, passen Sie diese an Ihre speziellen Bedürfnisse an.

- Testen Sie Ihren Plan häufig mit Techniken wie Purple Teaming oder Tabletop-Übungen, um bei Bedarf Änderungen vorzunehmen.

- Nutzen Sie Incident-Response-Technologien wie Cortex XSOAR , um Reaktionsabläufe zu optimieren und zu automatisieren und bösartige Aktivitäten auszurotten.

Wenn Sie nach IRP-Vorlagen oder zusätzlichen Anleitungen suchen, bietet Unit 42 einen IRP-Entwicklungs- und Überprüfungsservice an. Wenn Sie mit Unit 42 zusammenarbeiten, werden Sie Ihren Notfallplan mit Hilfe eines Experten erstellen und validieren.

Während die Vorbereitung zweifellos ein wichtiger Teil der Reaktion auf Vorfälle ist, ist es ebenso wichtig, dass die SOCs in der Lage sind, in Krisenzeiten präzise zu arbeiten. Für die Momente, in denen sie nicht wissen, was passiert ist, fordern viele Unternehmen Incident Response Services an, die bei der Erkennung, Eindämmung und Beseitigung in Echtzeit helfen.

Tauchen Sie tiefer in die Reaktionspläne für Vorfälle ein und erfahren Sie, warum sie für die erfolgreiche Triage eines Vorfalls entscheidend sind: Was ist einStörfallplan? Anfangen.

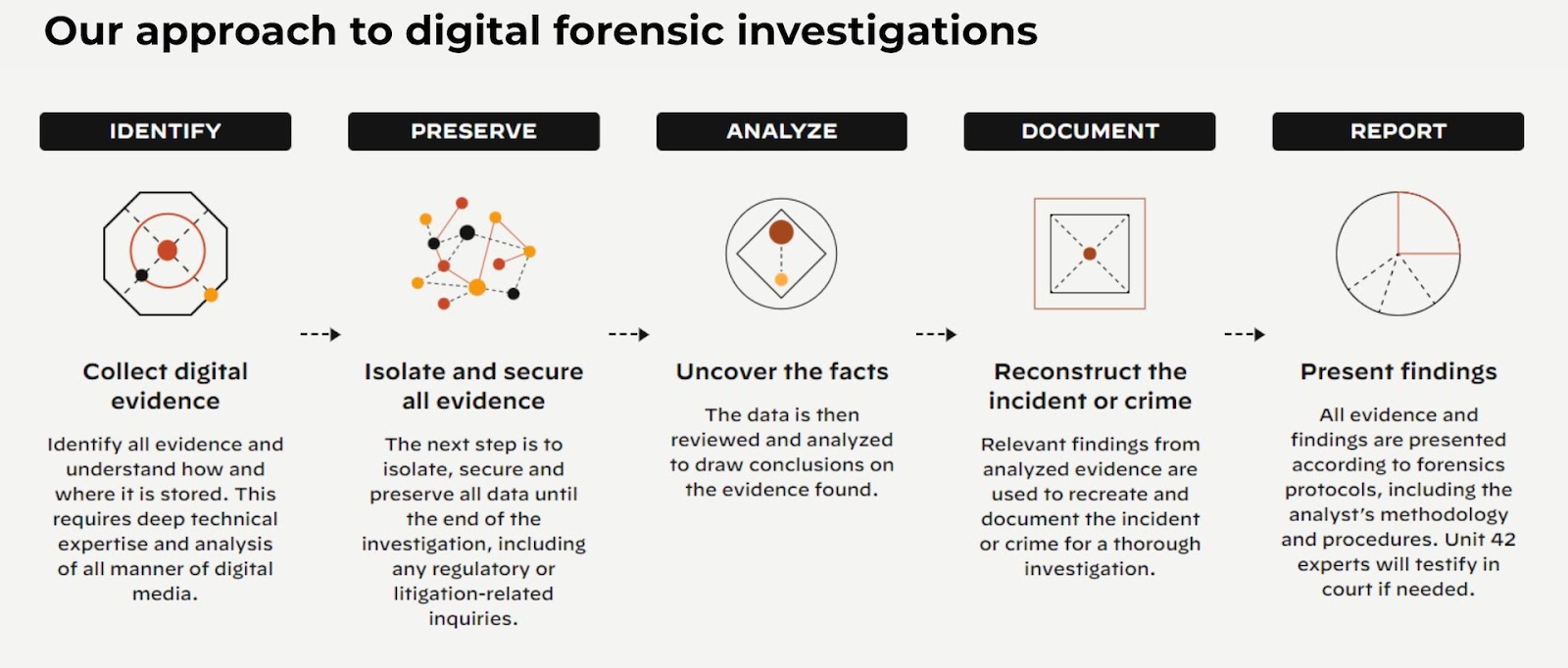

Was ist digitale Forensik und Reaktion auf Vorfälle?

Oft wird die digitale Forensik mit der Reaktion auf Vorfälle kombiniert, um einen umfassenderen digitalen Forensik- und Vorfallsprozess (DFIR) zu schaffen. Die digitale Forensik sammelt und untersucht Daten mit dem Ziel, einen Vorfall zu rekonstruieren und ein vollständiges Bild des gesamten Lebenszyklus eines Angriffs zu erstellen, was oft die Wiederherstellung gelöschter Beweise beinhaltet.

Abbildung 3: Der Unit 42 Ansatz für digitale Forensik

Zusammengefasst ermittelt DFIR die Ursache von Problemen, identifiziert und lokalisiert alle verfügbaren Beweise und bietet fortlaufende Unterstützung, um sicherzustellen, dass die Sicherheit einer Organisation für die Zukunft gestärkt wird.

Klicken Sie hier, um der DFIR-Community von Cortex beizutreten.

Die Reaktion auf Vorfälle ist ein komplexer, aber wichtiger Teil der Cybersicherheit. Der beste Rat an Sicherheitsteams, die Programme zur Reaktion auf Vorfälle entwickeln, ist, sich nicht zu beunruhigen. Bereiten Sie sich vor und planen Sie, aber geraten Sie nicht in Panik! Wie bei der Cybersicherheit im Allgemeinen geht es auch bei der Reaktion auf Vorfälle nicht darum, auf jeden Cyberangriff zu 100 % vorbereitet zu sein, sondern kontinuierlich zu lernen und die Prozesse zu verbessern, um die Widerstandsfähigkeit in Sicherheitsprogramme einzubauen. Solange Sie wissen, welche Schritte Sie unternehmen müssen, wie Sie die beste Hilfe finden und welche Fallstricke Sie vermeiden sollten, werden Sie in der Lage sein, Ihr SOC durch jeden Sicherheitsvorfall zu führen. Ein Teil der Vorbereitung auf Angriffe ist das Verständnis des Incident Response Lifecycle.

Wenn diese Angriffe auftreten, können SOCs DFIR implementieren, um ihre Umgebung besser zu verstehen und herauszufinden, wie diese Angriffe erfolgreich waren.

Entdecken Sie, warum digitale Ermittlungsdienste in Kombination mit Fachwissen zur Reaktion auf Vorfälle entscheidend sind, um die wachsende Komplexität moderner Cybersecurity-Vorfälle zu bewältigen: Digitale Forensik und Reaktion auf Vorfälle

Rahmenwerke und Phasen der Reaktion auf Vorfälle

Rahmenwerke für die Reaktion auf Vorfälle bieten Organisationen Standards für die Erstellung einer IRP. Sie müssen diese zwar nicht implementieren, aber diese Rahmenwerke sind ausgezeichnete Richtlinien für SOCs, die ihre Pläne erstellen und anpassen. Es gibt zwei besonders bekannte Cyber-Agenturen, die über Rahmenwerke verfügen, auf die sich Organisationen beziehen können:

- Das Rahmenwerk des National Institute of Standards and Technology (NIST) bietet detaillierte Schritte für die Erstellung einer IRP, den Aufbau eines CSIRT und die Schulung von Mitarbeitern. Während das NIST Frameworks für alle technologischen Fragen enthält, enthält NIST SP 800-61 detaillierte Vorschläge für IR.

- Das SANS Institute bietet Schulungskurse und Zertifikate sowie ein 20-seitiges Handbuch über IR an. Unit 42 verwendet diese Rahmenwerke sowie die Richtlinien von MITRE ATT&CK und dem Center for Internet Security, wenn sie Kunden bei der Erstellung eines IRP hilft.

Teams für die Reaktion auf Vorfälle

Abbildung 4: Building Incident Response Team

Viele Organisationen haben ein spezielles Team, das sich mit der Reaktion auf Vorfälle beschäftigt. Dieses Team hat verschiedene Namen, wie Computer Security Incident Response Team (CSIRT), Cyber Incident Response Team (CIRT) oder Computer Emergency Response Team (CERT). Ein CSIRT kann aus einem Incident Response Manager, Incident Response Analysten, Digital Forensics Analysten, Malware Reverse Engineers und Threat Researchern bestehen. Viele dieser Teams werden von Chief Information Security Officers (CISOs) oder IT-Direktoren geleitet.

In einigen Fällen entscheiden sich Organisationen dafür, die Bemühungen und Fähigkeiten ihrer internen Teams mit externen Partnern für die Reaktion auf Vorfälle, wie Unit 42, zu kombinieren. Die Ergänzung des Teams durch zusätzliche Experten ist eine ausgezeichnete Strategie, um den Bedarf an unterschiedlichem Fachwissen zu decken. Da Cyberangriffe in allen Formen und Größen auftreten können, ist es von Vorteil, auf erfahrene externe Partner zurückgreifen zu können, die bei Bedarf Kompetenzlücken schließen können.

Zusätzlich zu den Mitgliedern des Teams, die sich mit dem Cyberspace befassen, ist es auch von Vorteil, wenn dem Incident Response Team auch Personen angehören, die nicht im Bereich der Sicherheit tätig sind. Dazu können Rechtsabteilung, Risikomanager, Personalabteilung und andere Unternehmensfunktionen gehören.

Es ist zum Beispiel gut, einen Vertreter der Personalabteilung im Team zu haben, falls der Sicherheitsvorfall einen Mitarbeiter betrifft, wie bei Insider-Bedrohungen oder Datenlecks. Es kann wichtig sein, einen Rechtsbeistand im Team zu haben, um die rechtlichen Auswirkungen zu beurteilen oder wenn der Vorfall Dritte, wie Kunden oder Lieferanten, betrifft. Schließlich sollte ein CSIRT über einen Spezialisten für Öffentlichkeitsarbeit verfügen, der die relevanten Parteien mit genauen Informationen versorgt.

Ein gut ausgebildetes und fähiges Reaktionsteam ist ein entscheidender Bestandteil der Reaktion auf einen Vorfall. Da das CSIRT in Krisenzeiten als Experte agiert, sollte es auch Zeit darauf verwenden, Bedrohungen zu erforschen, bewährte Verfahren zu fördern und einen Plan für die Reaktion auf Vorfälle zu entwickeln.

Tools und Technologie zur Reaktion auf Vorfälle

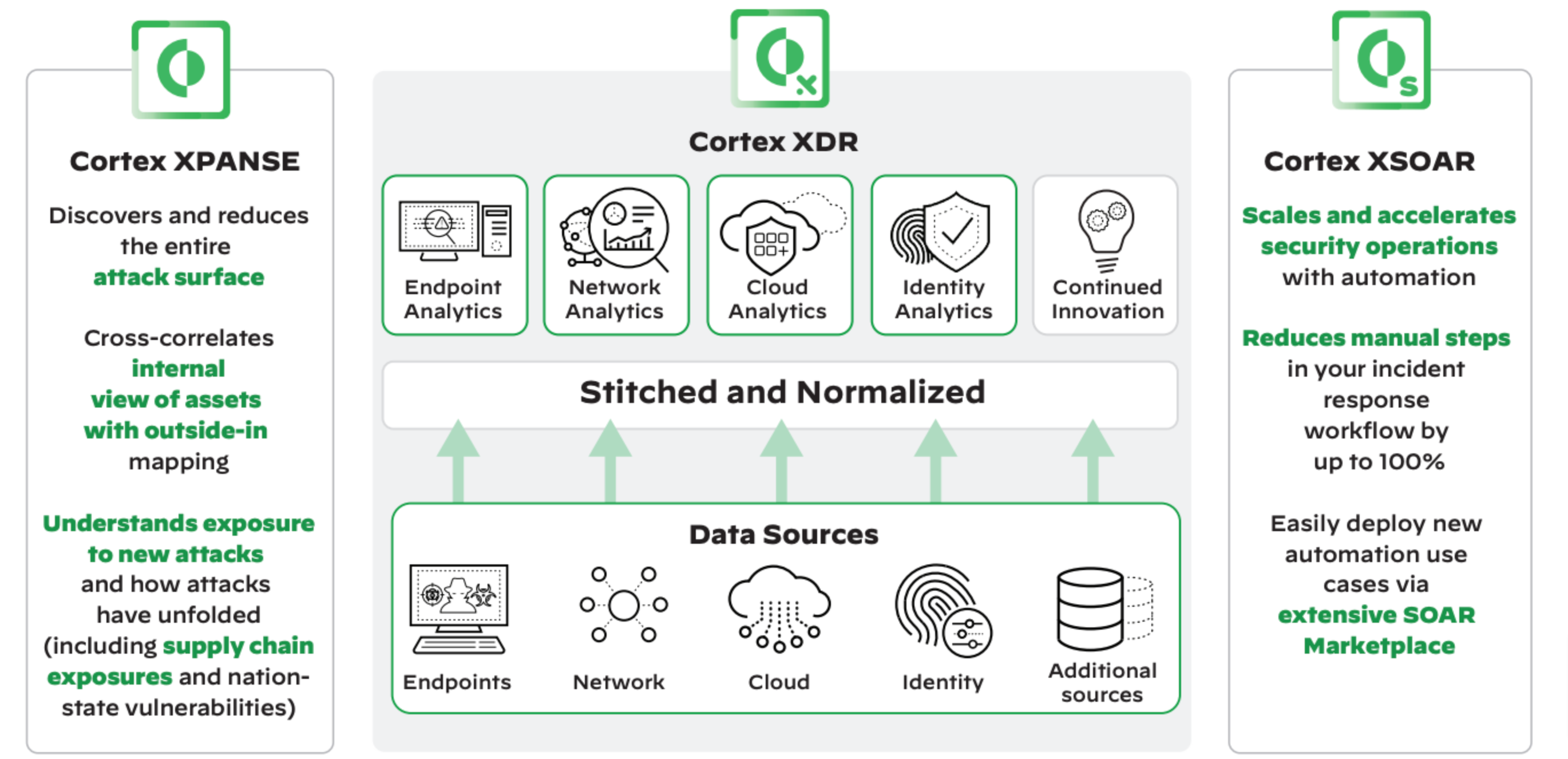

Neben einem Plan für die Reaktion auf Vorfälle benötigen Sicherheitsteams Tools, mit denen sie schnell und in großem Umfang auf Sicherheitswarnungen reagieren können, von der Entdeckung bis zur Erkennung und Reaktion. Zu den traditionellen Tools, die in SOCs eingesetzt werden, gehören EDRs, SIEMs und Hunderte von anderen Tools, die für SOC-Teams vermarktet werden. Wenn Sie jedoch daran denken, wichtige Teile Ihrer IR-Prozesse zu automatisieren, sollten Sie sich nach Tools umsehen, die eng integriert sind und den Austausch von Daten ermöglichen, um einen umfassenden Einblick in die Vorgänge in Ihrer Organisation zu erhalten. Dieser Ansatz minimiert auch die operative Effizienz und die steile Lernkurve für Ihr Team, das eine Vielzahl von Tools verwalten muss.

Erkennung und Prävention von Vorfällen

Suchen Sie nach einem ganzheitlichen Ökosystem mit einem Überblick über die Sicherheitslage für gezielte Bedrohungserkennung, Verhaltensüberwachung, Intelligence, Asset Discovery und Risikobewertung.

Erweiterte Erkennungs- und Reaktionslösungen (XDR) wie Cortex XDR führen disparate Telemetriedaten aus verschiedenen (und in einigen Fällen komplementären) Quellen zusammen, darunter EDR, Netzwerkverkehrsanalyse (NTA), Analyse des Benutzer- und Entitätsverhaltens (UEBA) und Gefahrenindikatoren (IoCs). Es führt dann eine ML-basierte Verhaltensanalyse durch, um damit verbundene Alarme zu gruppieren, diese Alarme in eine Zeitleiste einzuordnen und die Grundursache aufzudecken, um die Triage und Untersuchungen für Analysten aller Qualifikationsstufen zu beschleunigen.

Aufspüren von Vermögenswerten über das Internet und Schadensbegrenzung

Das Aufkommen der Cloud und der Fernarbeit bedeutet, dass sich die Angriffsflächen ständig bewegen, verändern und komplexer werden. Darüber hinaus können Angreifer dank der Fortschritte bei den Scanning-Technologien das gesamte Internet schnell und einfach nach Angriffsvektoren durchsuchen und so verlassene, abtrünnige oder falsch konfigurierte Ressourcen aufspüren, die zu Hintertüren für eine Kompromittierung werden können. Das Bereitstellen einer Angriffsflächenverwaltung -Lösung wie Cortex Xpanse kann eine kontinuierliche Bewertung der externen Angriffsfläche einer Organisation liefern, mit einem kontinuierlich aktualisierten und vollständigen Inventar aller Vermögenswerte - einschließlich IP-Adressen, Domänen, Zertifikaten, Cloud-Infrastruktur und physischen Systemen -, die mit dem Netzwerk einer Organisation verbunden sind, und zeigt auf, wer in der Organisation für die einzelnen Vermögenswerte verantwortlich ist.

Reaktion auf Vorfälle und Sicherheitsorchestrierung, Automatisierung und Reaktion (SOAR)

Sicherheits-Orchestrierung, -Automatisierung und -Reaktion (SOAR) Technologie wie Cortex XSOAR hilft bei der Koordinierung, Ausführung und Automatisierung von Aufgaben zwischen verschiedenen Personen und Tools innerhalb einer einzigen Plattform. So können Organisationen nicht nur schnell auf Cybersecurity-Angriffe reagieren, sondern auch zukünftige Vorfälle beobachten, verstehen und verhindern und so ihre allgemeine Sicherheitslage verbessern.

Ein umfassendes SOAR-Produkt ist nach der Definition von Gartner so konzipiert, dass es mit drei primären Softwarefunktionen arbeitet: Bedrohungs- und Schwachstellenmanagement, Reaktion auf Sicherheitsvorfälle und Automatisierung von Sicherheitsabläufen.

Das Management von Bedrohungen und Schwachstellen ist die Verwaltung von Bedrohungsdaten, die den Threat Intelligence- und Incident Response-Teams zusätzlichen Kontext zu den IoCs in ihren Vorfällen oder neuen Bedrohungen in freier Wildbahn liefern, während sich die Automatisierung von Sicherheitsabläufen auf die Orchestrierung von Sicherheitstools bezieht, die in einem SOC in automatisierten Incident Response-Workflows verwendet werden, die die Untersuchung und Behebung von Vorfällen beschleunigen.

Abbildung 5: End-to-End Workflowautomatisierung von Sicherheitsoperationen

Incident Response Dienstleistungen

Viele SOCs haben nur begrenzte oder gar keine Ressourcen, um effektiv auf einen Vorfall zu reagieren. Aus diesem Grund entscheiden sich viele Unternehmen dafür, externe Partner zu beauftragen, die sie bei der Reaktion auf Vorfälle unterstützen. Diese Partner ergänzen oder ersetzen sogar interne Teams und bieten Dienste zur Überwachung, Erkennung und Reaktion auf Sicherheitsvorfälle an.

Im Falle der IR-Dienste von Unit 42 stehen unsere Experten rund um die Uhr bereit, um Ressourcen für die Reaktion auf einen Vorfall bereitzustellen. Wir können erstklassige Tools wie Cortex XDR bereitstellen, um Bedrohungen einzudämmen und innerhalb weniger Minuten Beweise zu sammeln. Diese Informationen werden dann zu einer Post-Mortem-Analyse verdichtet, die zur Verbesserung Ihres IRP beiträgt. Sehen Sie sich das folgende Video an und erfahren Sie, wie ein Unit 42-Experte als Erweiterung Ihres Teams arbeitet.

Initiieren Sie Ihre Antwort innerhalb von Minuten mit einem Unit 42 Retainer

Mit einem Unit 42 Retainererhält Ihre Organisation im Voraus bezahlte Guthaben für die Reaktion auf Vorfälle. Ihr SOC kann unsere Experten zu einer Erweiterung Ihres Teams machen, so dass Sie sie immer auf Kurzwahl haben, wenn Sie Hilfe benötigen. Sie werden nicht hektisch nach Ressourcen suchen, wenn es ein Problem gibt. Stattdessen wird ein Spezialist, der mit Ihrer Umgebung bereits vertraut ist, für Sie da sein, wenn Sie anrufen.

Wenn Sie nicht alle Ihre Retainer-Gutschriften für IR verwenden, können Sie sie für jede andere Dienstleistung von Unit 42 zum Management von Cyber-Risiken verwenden, die Ihnen hilft, proaktiver zu werden, einschließlich der Entwicklung von IRP, Risikobewertungen und vielem mehr.

Erfahren Sie mehr über Incident Response

Die Reaktion auf Vorfälle muss sich mit der sich ständig verändernden Bedrohungslandschaft weiterentwickeln, und das beginnt mit dem Verständnis der neuesten Trends. Um eine genaue Darstellung der Gegenwart und Zukunft der Reaktion auf Zwischenfälle zu erhalten, lesen Sie den 2025 Unit 42 Global Incident Response Report.

- Definierte Rollen und Verantwortlichkeiten für jedes an der Reaktion auf einen Vorfall beteiligte Mitglied.

- Eine Bestandsaufnahme der in der gesamten Organisation verwendeten Technologien - Hardware, Software, Cloud-Dienste.

- Business Continuity Plan für die Wiederherstellung kritischer und betroffener Systeme und Daten im Falle einer Sicherheitsverletzung.

- Detaillierte Methodik für die Reaktion auf Vorfälle, die die spezifischen Schritte beschreibt, die in jeder Phase des Reaktionsprozesses auf Vorfälle unternommen werden müssen.

- Kommunikationsplan für die relevanten Interessengruppen in der gesamten Organisation, einschließlich der Führungskräfte des Unternehmens, Mitarbeiter, Kunden, Partner oder Strafverfolgungsbehörden.

- Nachuntersuchungs-Audit und Überprüfungsdokumentation mit Anweisungen zum Sammeln von Informationen und zur Dokumentation der durchgeführten Untersuchungs- und Reaktionsmaßnahmen.

SOCs müssen sich über SIEM hinaus weiterentwickeln. Kurz gesagt, die Anforderungen an das SOC haben sich geändert, aber das Design von SIEM und SOC nicht. Die meisten anderen wichtigen Teile der Sicherheitsarchitektur wurden modernisiert. Der Endpunkt wechselte von Antivirus zu EDR und XDR; das Netzwerk wechselte von einer "harten Schale" zu Zero Trust und SASE; die Laufzeit wechselte vom Rechenzentrum in die Cloud. Im Gegensatz dazu arbeitet das SOC immer noch mit einem SIEM-Modell, das vor 20 Jahren entwickelt wurde.

Dieses Modell, ob als Software vor Ort oder in der Cloud, wurde um den menschlichen Analysten herum aufgebaut. SOC-Analysten durchforsteten Hunderte von Warnmeldungen pro Tag, nahmen eine manuelle Triage vor, indem sie kontextbezogene Daten sammelten, und verbrachten den Großteil ihrer Zeit mit Fehlalarmen und manueller Arbeit. Als die Anzahl der Alarme zunahm und die Daten aus immer mehr Systemen immer schwieriger zu integrieren waren, brach der von Menschen geführte Ansatz zusammen. Der moderne Weg, ein effektives SOC zu skalieren, besteht stattdessen in der Automatisierung als Grundlage und in der Arbeit von Analysten an einer kleinen Anzahl von hochriskanten Vorfällen.

Bessere Datenmodellierung und -integration in Kombination mit automatisierten Analysen und Erkennungen entlasten die Sicherheitsingenieure, die keine eigenen Korrelationsregeln mehr erstellen müssen, um Daten zu integrieren und Bedrohungen zu erkennen. Im Gegensatz zu früheren Sicherheitsoperationen arbeitet das moderne SOC mit Data Science, die auf riesige Datenmengen angewandt wird, und nicht mit menschlichem Urteilsvermögen und Regeln, die die Bedrohungen von gestern auffangen sollen. Das moderne SOC muss auf einer neuen Architektur aufgebaut sein:

- Umfassende und automatisierte Datenintegration, -analyse und -triage.

- Einheitliche Arbeitsabläufe, die es Analysten ermöglichen, produktiv zu sein.

- Eingebettete Intelligenz und automatische Reaktion, die Angriffe mit minimaler Unterstützung durch Analysten abwehren kann.