- 1. Warum ist Cloud-Sicherheit wichtig?

- 2. Wesentliche Elemente einer Cloud-Sicherheitsstrategie

- 3. Die drei Säulen der Cloud-Sicherheit

- 4. Wie funktioniert die Sicherheit in der Cloud?

- 5. Das Modell der geteilten Verantwortung

- 6. Die größten Cloud-Sicherheitsrisiken und -Herausforderungen

- 7. Cloud Sicherheits-Tools

- 8. Bewährte Praktiken der Cloud-Sicherheit

- 9. FAQs zur Cloud-Sicherheit

- Warum ist Cloud-Sicherheit wichtig?

- Wesentliche Elemente einer Cloud-Sicherheitsstrategie

- Die drei Säulen der Cloud-Sicherheit

- Wie funktioniert die Sicherheit in der Cloud?

- Das Modell der geteilten Verantwortung

- Die größten Cloud-Sicherheitsrisiken und -Herausforderungen

- Cloud Sicherheits-Tools

- Bewährte Praktiken der Cloud-Sicherheit

- FAQs zur Cloud-Sicherheit

Was ist Cloud-Sicherheit?

- Warum ist Cloud-Sicherheit wichtig?

- Wesentliche Elemente einer Cloud-Sicherheitsstrategie

- Die drei Säulen der Cloud-Sicherheit

- Wie funktioniert die Sicherheit in der Cloud?

- Das Modell der geteilten Verantwortung

- Die größten Cloud-Sicherheitsrisiken und -Herausforderungen

- Cloud Sicherheits-Tools

- Bewährte Praktiken der Cloud-Sicherheit

- FAQs zur Cloud-Sicherheit

Bei der Cloud-Sicherheit oder Cloud-Computing-Sicherheit geht es um die Sicherung der Maßnahmen, Technologien, Prozesse und Richtlinien zum Schutz von Cloud-Computing-Systemen, Daten und Infrastruktur vor Cyberbedrohungen. Es stellt sicher, dass Ihre in der Cloud gespeicherten und verarbeiteten Daten vertraulich, integer und verfügbar bleiben und Benutzer und Organisationen vor unbefugtem Zugriff, Sicherheitsverletzungen und Datenverlusten geschützt sind.

Während die Cybersicherheit ein breites Spektrum an Schutzmaßnahmen für Informationssysteme umfasst, konzentriert sich die Cloud-Sicherheit auf den Schutz von Assets, die in der Infrastruktur von Drittanbietern gehostet werden.

Warum ist Cloud-Sicherheit wichtig?

Die Cloud-Sicherheit schützt sensible Daten, Anwendungen und Infrastrukturen, die in der Cloud gehostet werden. Da Organisationen zunehmend Cloud-Computing und Drittanbieter Cloud-Service-Provider (CSPs)nutzen, stehen sie vor einzigartigen Sicherheitsherausforderungen, einschließlich Datenverletzungen, unberechtigtem Zugriff und gesetzlicher Compliance.

- Datenschutz: In Cloud-Umgebungen werden häufig sensible persönliche Daten, Finanzdaten und geistiges Eigentum gespeichert. Robuste Sicherheitsmaßnahmen in der Cloud schützen diese Daten vor Diebstahl, Verlust und unberechtigtem Zugriff.

- Gesetzliche Compliance: Compliance-Standards wie GDPR, HIPAAund PCI DSS bestimmen viele Branchen. Cloud-Sicherheit hilft Organisationen, diese Anforderungen zu erfüllen und rechtliche Konsequenzen und finanzielle Strafen zu vermeiden.

- Entschärfung von Cyberbedrohungen: Cloud-Umgebungen sind häufig Ziel von Cyberangriffen, einschließlich Phishing, Ransomware und DDoS-Angriffen. Wirksame Cloud-Sicherheitslösungen schützen vor diesen Bedrohungen und gewährleisten die Kontinuität des Geschäftsbetriebs.

- Modell der geteilten Verantwortung: Beim Cloud-Computing ist die Sicherheit eine geteilte Verantwortung zwischen dem Dienstanbieter und dem Kunden. Cloud-Sicherheitstools und -praktiken ermöglichen es Organisationen, an dieser Partnerschaft teilzunehmen.

- Sicherer Fernzugriff: Mit der Zunahme der Fernarbeit greifen Mitarbeiter häufig von verschiedenen Standorten und Geräten aus auf Cloud-basierte Systeme zu. VPNs (virtuelle private Netzwerke), Zero Trust-Netzwerkzugang (ZTNA) und sichere Gateways sorgen dafür, dass der Zugang sicher bleibt, ohne die Daten der Organisation zu gefährden.

- Das Vertrauen der Kunden aufrechterhalten: Datenschutzverletzungen oder Sicherheitslücken können den Ruf eines Unternehmens schädigen und das Vertrauen der Kunden untergraben. Starke Sicherheitsmaßnahmen in der Cloud tragen dazu bei, das Vertrauen und die Loyalität der Kunden zu erhalten.

- Kosteneffizienz: Proaktive Cloud-Sicherheit verhindert teure Datenschutzverletzungen und Ausfallzeiten und reduziert die langfristigen Kosten, die mit der Wiederherstellung von Vorfällen und Compliance-Verstößen verbunden sind.

Bestimmen Sie die beste Option für Ihre Organisation: CSP-eigene Sicherheit vs. Cloud-native Sicherheit von Drittanbietern.

Wesentliche Elemente einer Cloud-Sicherheitsstrategie

Um die Cloud-Sicherheit zu verstehen, müssen Sie sich auf die Kernpunkte eines strategischen Cloud-Sicherheitsplans konzentrieren, der Strategien und Technologien zum Schutz von Daten, Anwendungen und Infrastruktur umfasst. Zu den wichtigsten Bereichen gehören:

- Datenschutz: Schutz der Daten im Ruhezustand, bei der Übertragung und während der Verarbeitung durch Verschlüsselung und Zugangskontrollen.

- Identitäts- und Zugriffsverwaltung (IAM): Sicherstellen, dass nur autorisierte Benutzer und Geräte auf Cloud-Ressourcen zugreifen können.

- Compliance und Governance: Einhaltung gesetzlicher und gesetzlicher Anforderungen, wie GDPR, HIPAA oder CCPA.

- Sichtbarkeit: Überwachung von Cloud-Aktivitäten zur Identifizierung potenzieller Sicherheitsbedrohungen durch Protokollierung, Auditing und Analysetools.

- Netzwerksicherheit: Schutz der Kommunikation und Konnektivität innerhalb und zwischen Cloud-Umgebungen durch Firewalls, Intrusion Detection Systeme (IDS) und andere Tools.

- Bedrohungserkennung und -prävention: Identifizierung und Abschwächung von Schwachstellen und Risiken durch automatisierte Tools, maschinelles Lernen und Threat Intelligence.

- Reaktion auf Vorfälle: Einrichtung von Verfahren, um Sicherheitsverletzungen oder Cyberangriffen wirksam zu begegnen.

- Anwendungssicherheit: Schutz von in der Cloud gehosteten Anwendungen vor Schwachstellen oder Fehlkonfigurationen.

Die drei Säulen der Cloud-Sicherheit

Die drei Säulen der Cloud-Sicherheit - Vertraulichkeit, Integrität und Verfügbarkeit - bieten einen grundlegenden Rahmen für die Sicherung von Cloud-Umgebungen. Diese Grundsätze, die oft als CIA-Trias bezeichnet werden, bilden das Rückgrat der Cloud-Sicherheit und der allgemeinen Cybersicherheitsgrundsätze.

Vertraulichkeit

Die Vertraulichkeit stellt sicher, dass nur autorisierte Personen und Systeme auf sensible Daten zugreifen können. Dies wird durch die Verschlüsselung von Daten, die Verwendung starker Zugriffskontrollen wie Multifaktor-Authentifizierung (MFA) und rollenbasierte Zugriffskontrolle (RBAC) und die Sicherung von APIs unter Anwendung des Prinzips der geringsten Privilegien erreicht. Durch die Wahrung der Vertraulichkeit können Organisationen ihren Betrieb und das Vertrauen der Benutzer schützen.

Integrität

Integrität stellt sicher, dass Daten und Systeme genau, zuverlässig und manipulationssicher bleiben. Organisationen verifizieren Daten mit Techniken wie Hashing und Prüfsummen, implementieren Versionskontrolle und Backups zum Schutz vor Änderungen und setzen sichere DevOps (DevSecOps) Praktiken ein, um die Anwendungssicherheit zu gewährleisten.

Verfügbarkeit

Die Verfügbarkeit stellt sicher, dass Cloud-Dienste, Anwendungen und Daten bei Bedarf zugänglich sind. Organisationen erreichen dies durch Redundanz- und Failover-Mechanismen, die Implementierung von Distributed-Denial-of-Service (DDoS)-Schutz und die Durchführung regelmäßiger System-Updates und Patches, um Schwachstellen zu entschärfen, die zu Ausfallzeiten führen könnten.

Wie funktioniert die Sicherheit in der Cloud?

Cloud-Sicherheit funktioniert in drei primären Umgebungen: öffentlich, privat und hybrid.

Öffentliche Cloud

Die Public Cloud liefert IT-Dienste über das Internet. Ein Drittanbieter besitzt und betreibt die zugrunde liegende Infrastruktur. Organisationen nutzen öffentliche Cloud-Dienste für verschiedene Anwendungen, darunter webbasierte Lösungen und Datenspeicher. Diese Dienste werden jährlich oder auf Basis der tatsächlichen Nutzung abgerechnet, wobei die Kosten an den Ressourcenverbrauch und den Datenverkehr gebunden sind.

In einer Public Cloud-Umgebung teilen Organisationen die Infrastruktur mit anderen Nutzern, verwalten ihre Ressourcen aber über individuelle Konten. Die Public Cloud bietet eine schnelle Bereitstellung skalierbarer, weltweit zugänglicher Anwendungen, so dass keine umfangreichen Vorabinvestitionen erforderlich sind.

private Cloud

Eine private Cloud wird ausschließlich von einem einzelnen Unternehmen oder einer Organisation genutzt. Sie kann sich im Besitz des Unternehmens, eines Drittanbieters oder beider befinden und von diesem verwaltet und betrieben werden, und sie kann sich vor Ort oder außerhalb des Unternehmens befinden.

Private Clouds bieten die gleichen Vorteile wie öffentliche Clouds, wie z.B. elastische Skalierbarkeit und Kosteneinsparungen, Ressourcenverfügbarkeit, vollständige Kontrolle, Datenschutz und gesetzliche Compliance. Sie sind ideal für Organisationen mit strengen Compliance-Anforderungen oder solche, die absolute Datenkontrolle verlangen, wie z.B. Regierungsbehörden und Finanzinstitute.

Hybrid Cloud

Eine Hybrid Cloud kombiniert lokale, private und öffentliche Umgebungen und hält sie gleichzeitig orchestriert und getrennt. Daten und Anwendungen können zwischen diesen Umgebungen hin- und hergeschoben werden und bieten so mehr Flexibilität. Hybride Clouds eignen sich für Organisationen, die ihre lokale Infrastruktur um spezifische Cloud-Anwendungsfälle erweitern.

Öffentliche Clouds können beispielsweise hochvolumige, weniger sicherheitsrelevante Anforderungen wie webbasierte Anwendungen bewältigen, während private Clouds sensible, geschäftskritische Vorgänge wie Finanzberichte verwalten. Ihre Anpassungsfähigkeit macht hybride Clouds zu einer attraktiven Option für viele Unternehmen.

Das Modell der geteilten Verantwortung

Das Modell der geteilten Verantwortung teilt die Sicherheitsverantwortung zwischen einem CSP und seinen Kunden auf. Organisationen müssen ihre Sicherheitsstrategie auf dieses Modell abstimmen, um ihre Daten, Anwendungen und ihren Compliance-Status zu schützen und gleichzeitig die Vorteile des Cloud-Computing zu nutzen. Die Rolle jeder Partei zu verstehen reduziert das Risiko der Verwundbarkeit.

CSP's Verantwortlichkeiten

- Sicherheit der Infrastruktur: Sicherung der physischen Infrastruktur, einschließlich Server, Speicher und Netzwerk.

- Software-Sicherheit: Gewährleistung der Sicherheit von grundlegenden Diensten, einschließlich Hypervisoren und Betriebssystemen.

- Compliance: Aufrechterhaltung von Zertifizierungen und Compliance für ihre Infrastruktur, um Standards wie SOC, ISO, GDPR oder HIPAA zu erfüllen.

Verantwortlichkeiten des Kunden

- Datensicherheit: Sicherung der in der Cloud gespeicherten Daten, einschließlich Verschlüsselung und Zugriffskontrolle.

- IAM: Verwaltung von Benutzeridentitäten, Rollen und Berechtigungen, um sicherzustellen, dass nur autorisierte Personen auf Ressourcen zugreifen.

- Anwendungssicherheit: Schutz von Anwendungen, Konfigurationen oder Workloads, die in der Cloud bereitgestellt werden.

- Compliance: Sicherstellen, dass die Nutzung mit den gesetzlichen Anforderungen der Organisation übereinstimmt.

Arbeitsbelastung Verantwortlichkeiten

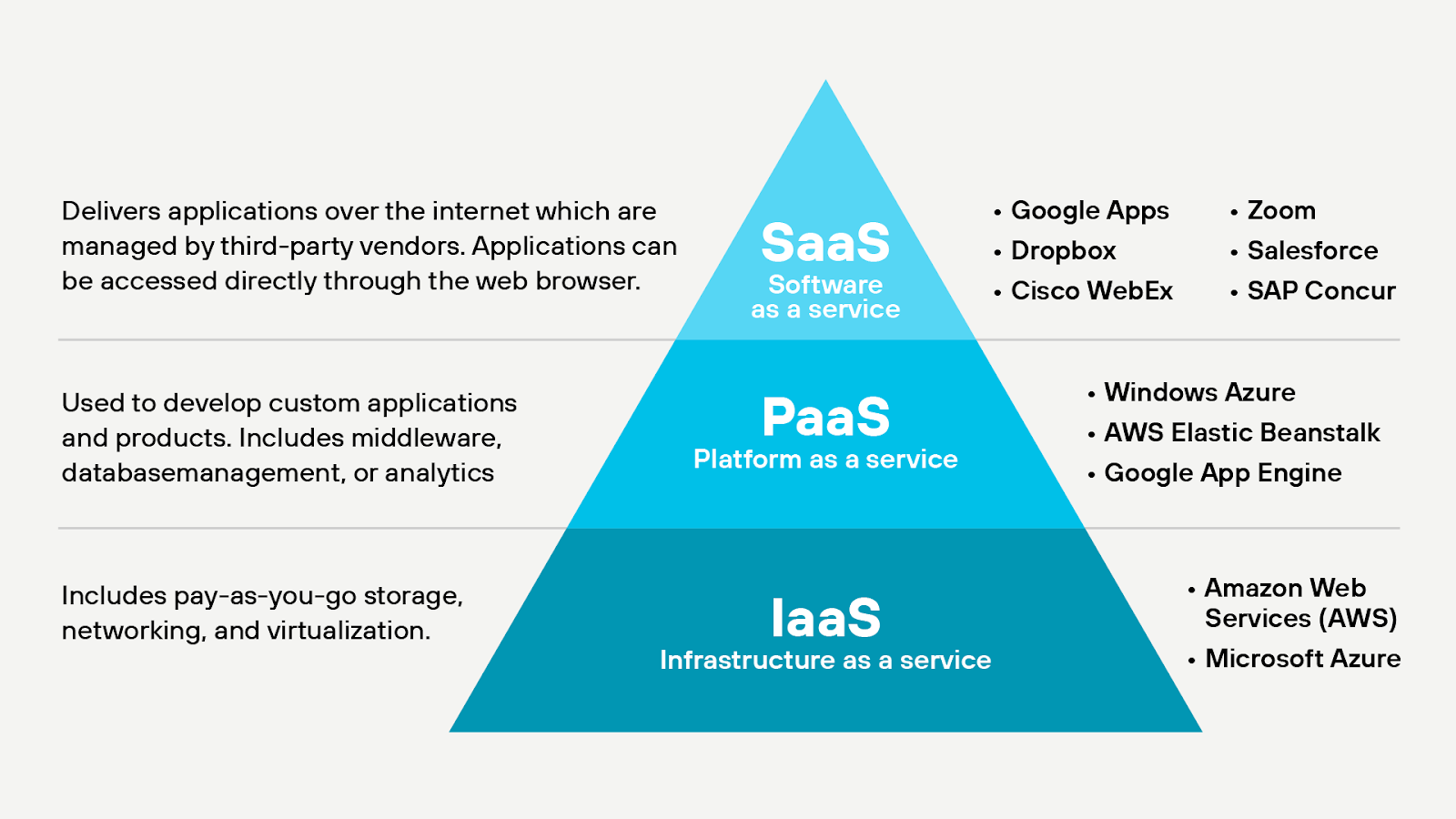

Der Arbeitsaufwand variiert je nach Art des Cloud-Service:

- Infrastruktur als Service (IaaS): Der CSP kümmert sich um die physische Infrastruktur und die Virtualisierung; der Kunde verwaltet Betriebssysteme, Anwendungen und Daten.

- Plattform als Service (PaaS): CSP verwaltet die Plattform, einschließlich Infrastruktur und Laufzeit, während der Kunde sich auf die Anwendungsentwicklung, Konfigurationen und Daten konzentriert.

- Software as a Service (SaaS): Der CSP kümmert sich um die Infrastruktur, die Plattformen und die Software; der Kunde ist für den Benutzerzugang und die Datensicherheit innerhalb der Software verantwortlich.

Die größten Cloud-Sicherheitsrisiken und -Herausforderungen

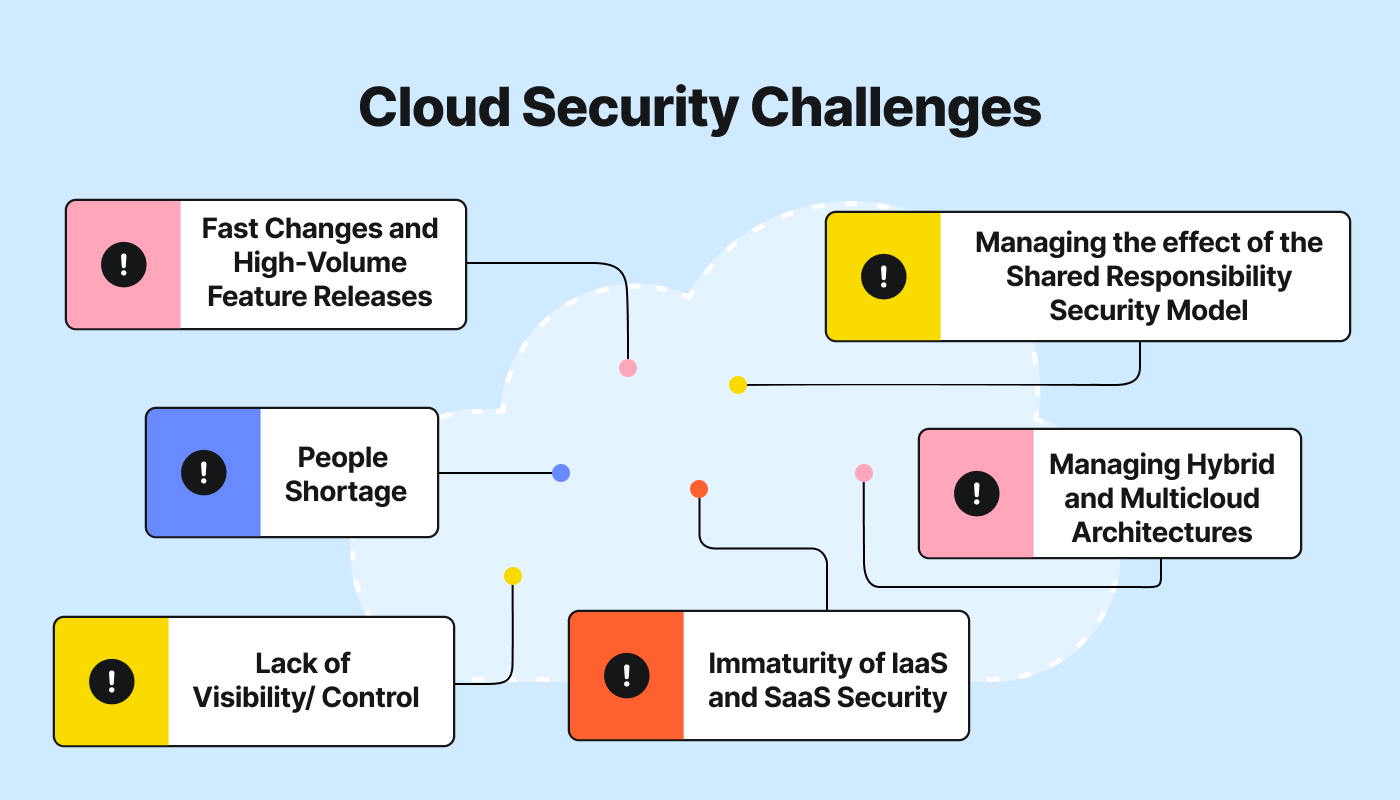

Organisationen stehen vor verschiedenen Herausforderungen im Bereich der Cloud-Sicherheit, die eine strategische Planung, proaktive Sicherheitsmaßnahmen und eine sorgfältige Überwachung erfordern. Zu den wichtigsten Herausforderungen gehören:

- Zersiedelung: Cloud-Dienste sind leicht einzuführen, aber schwieriger zu verwalten und auf logische Weise zu konsolidieren. Schnell arbeitende Teams können VMs, Datenbanken und ähnliches wahllos einrichten, ohne dass eine zentrale Verwaltungsstrategie vorhanden ist. Das systematische Aufspüren und Sichern all dieser Workloads wird dadurch zur Herausforderung.

- Schatten-IT: In ähnlicher Weise können Teams oder Einzelpersonen Schatten-IT oder Arbeitslasten starten, von denen nur sie selbst wissen und die nicht in die zentralen IT-Verwaltungssysteme integriert sind. Diese Workloads sind auch schwer zu erkennen und zentral zu sichern.

- Technische Sicherheitsschulden: Um schnell innovativ zu sein, können Teams Schwachstellen in ihren Sicherheitsvorkehrungen übersehen, so dass sie mehr Zeit und Mühe aufwenden müssen, um Schwachstellen zu finden und zu beheben.

- Unzureichende Reaktion auf Vorfälle: Cloud-Umgebungen erfordern spezielle Strategien für die Reaktion auf Vorfälle, und vielen Organisationen fehlen möglicherweise die notwendigen Fachkenntnisse und Tools, um effektiv auf Sicherheitsvorfälle in der Cloud zu reagieren.

- Risiken durch Dritte: Die Abhängigkeit von Drittanbietern und -diensten kann zusätzliche Schwachstellen schaffen und die Sicherheitslandschaft verkomplizieren.

- Ressourcenbeschränkungen: Organisationen verfügen möglicherweise nicht über das nötige Budget, Personal oder Fachwissen, um ihre Cloud-Umgebungen effektiv zu verwalten und abzusichern, was zu Lücken in ihrer Sicherheitslage führt.

- Absicherung von hybriden und Multi-Cloud-Umgebungen: Konsistente Sicherheit in unterschiedlichen Umgebungen kann sich als schwierig und ressourcenintensiv erweisen.

- Schnelle Entwicklung der Cloud-Technologien: Es ist wichtig, mit den Innovationen bei Cloud-Diensten und Sicherheit Schritt zu halten, da veraltete Praktiken die Anfälligkeit für Bedrohungen erhöhen.

Erfahren Sie, wie Sie potenzielle Schwachstellen und Bedrohungen für Ihre Cloud-Infrastruktur bewerten können: Wie man Risiken in der Cloud bewertet.

Cloud Sicherheits-Tools

Zu einer soliden Strategie für die Cloud-Sicherheit gehört der Einsatz von Tools, die für die Sicherung von Cloud-Umgebungen entwickelt wurden. Unverzichtbare Werkzeuge sollten zur Verfügung stehen:

- Einsicht in die Aktivitäten der Cloud-Anwendungen.

- Detaillierte Nutzungsanalysen zur Vermeidung von Datenrisiken und Compliance-Verstößen.

- Kontextabhängige Richtlinienkontrollen zur Durchsetzung und Behebung von Verstößen.

- Threat Intelligence in Echtzeit zur Erkennung und Verhinderung neuer Malware.

Arten von Cloud-Sicherheitstools

Cloud-Sicherheitstools schützen Cloud-Umgebungen, Anwendungen und Daten vor Bedrohungen, unbefugtem Zugriff und Schwachstellen. Zu den wichtigsten Tools gehören:

- Cloud Access Security Brokers (CASBs): Überwachen und verwalten Sie den Zugriff auf Cloud-Anwendungen, setzen Sie Sicherheitsrichtlinien durch und sorgen Sie für Transparenz bei der Cloud-Nutzung und Compliance (z.B. Prisma Access).

- Cloud Workload Protection Platforms (CWPPs): Sichern Sie Workloads in Multi-Cloud-Umgebungen und bieten Sie Laufzeitschutz und Schwachstellenmanagement (z.B. Prisma Cloud).

- IAM-Tools: Stellen Sie sicher, dass nur autorisierter Zugriff auf Cloud-Ressourcen erfolgt und unterstützen Sie SSO, MFA und RBAC (z.B. Prisma Cloud's Cloud Infrastructure Entitlement Management).

- Cloud-Verschlüsselungstools: Verschlüsseln Sie Daten im Ruhezustand, bei der Übertragung oder während der Verarbeitung mit Schlüsselverwaltungsdiensten.

- Cloud Security Posture Management (CSPM) Tools: Überwachen Sie Cloud-Umgebungen kontinuierlich auf Fehlkonfigurationen und Compliance-Risiken und bieten Sie automatische Abhilfemaßnahmen an (z. B. Prisma Cloud).

- Web Application Firewalls (WAFs): Schützen Sie in der Cloud gehostete Webanwendungen vor Bedrohungen wie SQL-Injektion und DDoS-Angriffen (z.B. Prisma Cloud's Web Application and API Security).

- Endpunkt-Schutz Tools: Sichere Endpunkte, die auf Cloud-Ressourcen zugreifen, Malware und andere Bedrohungen erkennen und darauf reagieren (z.B. Cortex XDR).

- Prävention von Datenverlusten (DLP) Tools: Verhindern Sie die unbefugte Weitergabe oder Übertragung sensibler Daten (z.B. DSPMvon Prisma Cloud).

- Intrusion Detection and Prevention Systems (IDPS): Erkennen Sie verdächtige Aktivitäten in Cloud-Umgebungen und reagieren Sie darauf.

- Cloud Überwachungs- und Analyse-Tools: Verschaffen Sie sich einen Überblick über die Cloud-Leistung, die Nutzung und Sicherheitsbedrohungen und ermöglichen Sie die Protokollierung und Analyse von Vorfällen (z. B. Prisma Cloud).

Bewährte Praktiken der Cloud-Sicherheit

Der Schutz von Daten, Anwendungen und Systemen in der Cloud erfordert die Einhaltung praktischer Sicherheitspraktiken. Das Abhaken der folgenden Schritte hilft Organisationen, Cyberbedrohungen einen Schritt voraus zu sein und sorgt für einen reibungslosen, gesetzeskonformen Geschäftsbetrieb:

- Verstehen Sie die gemeinsame Verantwortung.

- Sichern Sie den Umkreis.

- Überwachen Sie auf Fehlkonfigurationen.

- Nutzen Sie IAM-Praktiken, um eine solide Verwaltung von Kennwörtern, Geräten und Zugängen durchzusetzen.

- Ermöglichen Sie die Sichtbarkeit der Sicherheitslage.

- Implementieren Sie Richtlinien, um unbefugten Zugriff auf Anwendungen zu verhindern und Daten zu sichern.

- Beschränken Sie den Datenzugriff auf das notwendige Personal, um Lecks zu vermeiden.

- Sichern Sie Ihre Container.

- Führen Sie regelmäßige Sicherheitsaudits, Schwachstellen-Scans und rechtzeitige Sicherheits-Patches durch.

- Verfolgen Sie einen Zero Trust-Ansatz für aktualisierte Sicherheitsrichtlinien und Fernzugriffsanforderungen.

- Informieren und schulen Sie Ihre Mitarbeiter über aktuelle Cloud-Sicherheitstrends, um verdächtiges Verhalten zu erkennen.

- Nutzen Sie die Protokollverwaltung und die kontinuierliche Überwachung.

- Führen Sie Penetrationstests durch.

- Verschlüsseln Sie Daten, damit sie sicher und nur für autorisierte Benutzer zugänglich sind.

- Erfüllen Sie die Compliance-Anforderungen.

- Implementieren Sie einen Reaktionsplan für den Umgang mit Sicherheitsvorfällen.

- Sichern Sie alle Anwendungen.

- Aufrechterhaltung einer stabilen Datensicherheitsstruktur.

- Konsolidieren Sie Lösungen für die Cybersicherheit.

- Nutzen Sie einen Ansatz zur Erkennung und Reaktion in der Cloud.

Mit diesen auf den Menschen ausgerichteten Richtlinien und strategischen Schwerpunkten können Organisationen ihre Cloud-Umgebungen effizient verwalten und absichern und so einen robusten Schutz gegen sich entwickelnde Cyberbedrohungen und die Einhaltung gesetzlicher Vorschriften gewährleisten.