- 1. Hauptfunktionen und Vorteile von SIEM

- 2. Die Rolle von KI und ML im SIEM

- 3. SIEM-Integration

- 4. SIEM Anwendungsfälle

- 5. Wie Sie eine SIEM-Lösung auswählen

- 6. Bewährte Praktiken für die Implementierung von SIEM

- 7. SIEM vs. andere Sicherheitslösungen

- 8. Was ist Cloud SIEM?

- 9. Die Entwicklung von SIEM

- 10. Die Zukunft von SIEM

- 11. SIEM-FAQs

- Hauptfunktionen und Vorteile von SIEM

- Die Rolle von KI und ML im SIEM

- SIEM-Integration

- SIEM Anwendungsfälle

- Wie Sie eine SIEM-Lösung auswählen

- Bewährte Praktiken für die Implementierung von SIEM

- SIEM vs. andere Sicherheitslösungen

- Was ist Cloud SIEM?

- Die Entwicklung von SIEM

- Die Zukunft von SIEM

- SIEM-FAQs

Was ist SIEM?

- Hauptfunktionen und Vorteile von SIEM

- Die Rolle von KI und ML im SIEM

- SIEM-Integration

- SIEM Anwendungsfälle

- Wie Sie eine SIEM-Lösung auswählen

- Bewährte Praktiken für die Implementierung von SIEM

- SIEM vs. andere Sicherheitslösungen

- Was ist Cloud SIEM?

- Die Entwicklung von SIEM

- Die Zukunft von SIEM

- SIEM-FAQs

SIEM, die Abkürzung für Security Information and Event Management, ist eine Cybersecurity-Lösung, die Protokoll- und Ereignisdaten von Systemen in einer IT-Umgebung korreliert. SIEMs vereinen zwei wichtige Funktionen: Security Information Management (SIM) und Security Event Management (SEM), die Organisationen folgende Vorteile bieten

- Verbesserte Bedrohungserkennung und Reaktion

- Verbesserte Untersuchung von Vorfällen mit detaillierten Protokolldaten

- Vereinfachte Compliance mit gesetzlichen Vorschriften

- Zentraler Einblick in die Netzwerksicherheit

SIEM-Systeme, die als Software, Hardware oder verwaltete Dienste implementiert werden, sind von zentraler Bedeutung für Security Operations Center (SOCs), die Sicherheitsvorfälle erkennen, untersuchen und darauf reagieren.

Wie SIEM funktioniert

SIEM sammelt und analysiert Sicherheitsdaten aus verschiedenen Quellen wie Firewalls, Servern, Cloud-Plattformen, Netzwerkgeräten und Tools von Drittanbietern. Es bündelt diese Informationen in einer zentralen Plattform, um Muster und ungewöhnliche Aktivitäten in Echtzeit zu erkennen.

Die gesammelten Daten werden dann in einem gemeinsamen Format standardisiert, was ihre Analyse erleichtert. Es wendet vordefinierte Regeln und Algorithmen an, um Muster und Beziehungen zwischen Datenpunkten zu erkennen, z. B. die Verknüpfung von fehlgeschlagenen Anmeldeversuchen mit verdächtigen IP-Aktivitäten.

SIEM überwacht kontinuierlich Datenströme auf Anomalien, verdächtiges Verhalten oder bekannte Gefahrenindikatoren (IoCs). Fortschrittliche SIEMs verwenden maschinelles Lernen, um ungewöhnliche Muster zu erkennen, wie z.B. abnormale Benutzeraktivitäten oder Spitzen im Netzwerkverkehr. Wenn potenzielle Bedrohungen identifiziert werden, generiert SIEM Warnmeldungen auf der Grundlage von Schweregrad und Dringlichkeit.

SIEM weist jedem Ereignis eine Risikobewertung zu, die auf vordefinierten Regeln, Erkenntnissen des maschinellen Lernens und Threat Intelligencebasiert. So können sich SOC-Teams auf Bedrohungen mit hoher Priorität konzentrieren und Fehlalarme reduzieren.

Viele SIEM-Plattformen lassen sich mit SOAR -Tools integrieren, um automatisierte Aktionen wie die Quarantäne kompromittierter Geräte, das Blockieren bösartiger IP-Adressen und das Senden von Warnungen an die Beteiligten zu ermöglichen.

Historische Protokolle und Vorfallsdaten werden gespeichert, so dass Sicherheitsteams die Quelle von Angriffen zurückverfolgen, den zeitlichen Ablauf und den Umfang eines Vorfalls analysieren und die Hauptursachen und Schwachstellen identifizieren können.

Berichte werden erstellt, um gesetzliche Compliance-Anforderungen zu erfüllen (z.B. GDPR, HIPAA, PCI DSS). So erhalten Sie Einblicke in die Sicherheitsleistung und können Ihre Organisation insgesamt besser aufstellen.

Entdecken Sie, wie SIEM-Tools einen ganzheitlichen Überblick über die Informationssicherheit Ihrer Organisation bieten: Was sind Tools zur Verwaltung von Sicherheitsinformationen und Ereignissen?

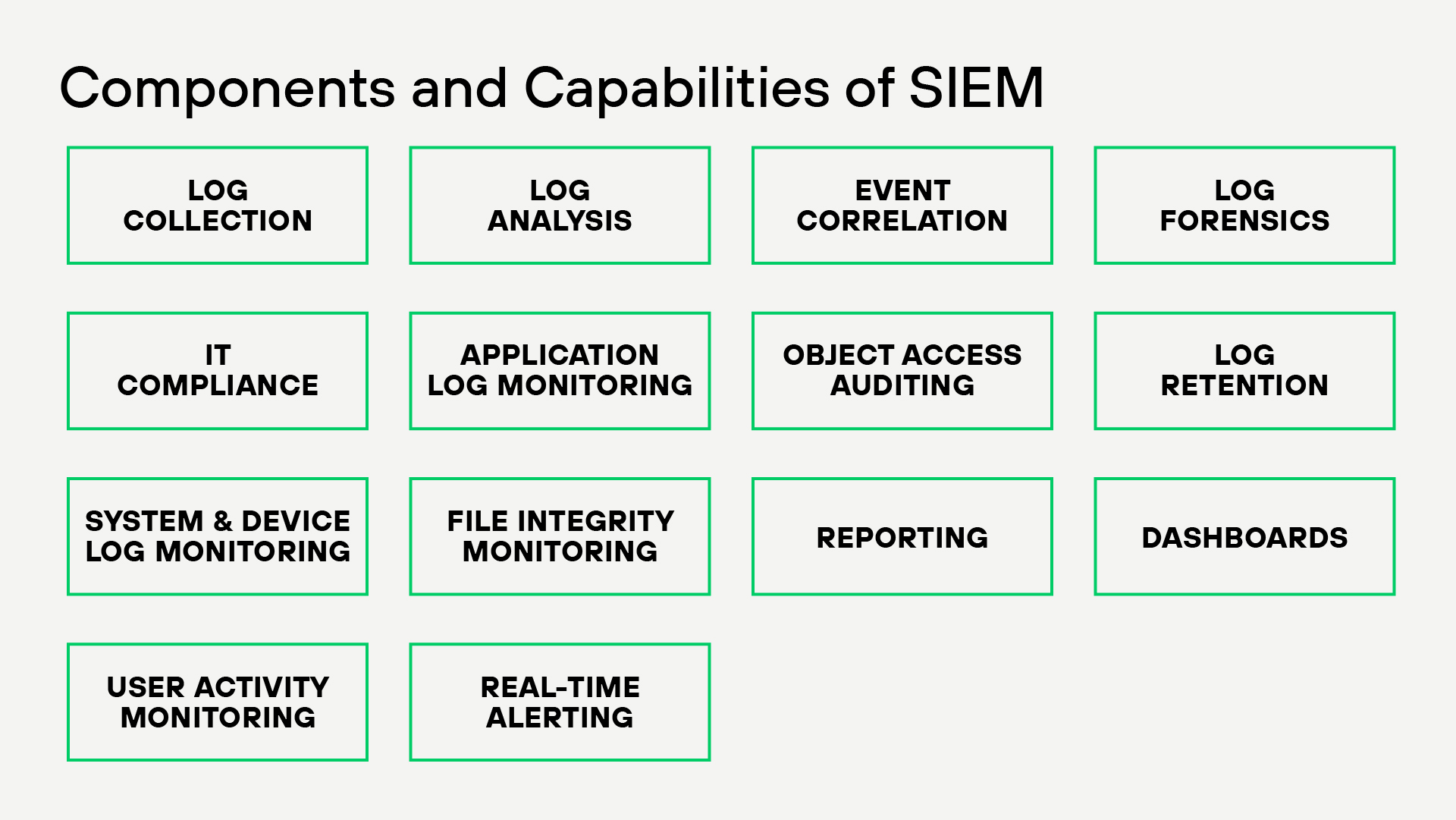

Hauptfunktionen und Vorteile von SIEM

SIEM wird von Security Operations Center (SOC) -Teams, IT-Administratoren und Managed Security Service Providern (MSSPs) eingesetzt, um umfassende, widerstandsfähige Sicherheitslösungen in Organisationen jeder Größe zu unterhalten.

Datenaggregation und Normalisierung

SIEM sammelt Daten aus verschiedenen Quellen und wandelt sie in ein einheitliches Format um, das einen umfassenden Überblick über die Sicherheitsumgebung einer Organisation bietet. Diese Normalisierung standardisiert Protokolle und Datensätze und verbessert die Mustererkennung und die Erkennung von Anomalien bei Sicherheitsbedrohungen. Durch die Konsolidierung von Daten verbessert SIEM die Überwachungsgenauigkeit, stellt sicher, dass kritische Alarme nicht übersehen werden, und unterstützt die Compliance-Berichterstattung mit revisionssicheren Datensätzen.

Entdecken Sie, wie SIEM-Protokollierung Rohdaten in aussagekräftige Erkenntnisse verwandelt: Was ist SIEM-Protokollierung?

Überwachung in Echtzeit

Die regelmäßige Überwachung des Netzwerkverkehrs und des Benutzerverhaltens hilft Organisationen, ungewöhnliche Aktivitäten, die auf einen Angriff oder unberechtigten Zugriff hindeuten könnten, schnell zu erkennen. Dieser Ansatz ermöglicht es den Sicherheitsteams, schnell zu reagieren und Datenverletzungen zu verhindern.

Die kontinuierliche Überwachung erkennt auch subtile oder komplexe Angriffe, die sich traditionellen Methoden entziehen könnten. Erweiterte Analysen und maschinelles Lernen verbessern die Erkennung, identifizieren neue Bedrohungen und sagen künftige Schwachstellen voraus. Dieser Prozess schützt sensible Daten und unterstützt die Compliance, indem er eine klare Aufzeichnung von Sicherheitsereignissen und -reaktionen führt.

Bedrohungserkennung

SIEM-Tools helfen Organisationen bei der Analyse von Sicherheitsprotokollen, um Anzeichen für Cyberangriffe, Insider-Bedrohungen oder Regelverstöße zu erkennen. Sie überprüfen große Mengen an Sicherheitsdaten, um ungewöhnliche Aktivitäten zu erkennen, die auf einen Verstoß hindeuten könnten, und konzentrieren sich dabei auf kleine Probleme wie Änderungen im Benutzerverhalten.

Diese Systeme verwenden Threat Intelligence Feeds, um bekannte Angriffsmuster mit neuen Verhaltensweisen zu vergleichen. Dies verbessert ihre Fähigkeit, Bedrohungen zu erkennen und schnell zu reagieren, indem Sicherheitsteams Echtzeitwarnungen und automatische Reaktionen erhalten. SIEM-Tools helfen Organisationen, sich gegen die sich entwickelnden Cyber-Bedrohungen zu wappnen, indem sie die Erkennungsmethoden verbessern und aktuelle Bedrohungsinformationen nutzen.

Gewinnen Sie einen Einblick, wie SIEM-Lösungen SOC-Teams zugute kommen: Was ist eine SIEM-Lösung in einem SOC?

Incident Response

SIEM-Systeme helfen bei der Reaktion auf Sicherheitsbedrohungen, entweder automatisch oder manuell. Zu den wichtigsten Vorteilen von SIEM für die Reaktion auf Vorfälle gehören:

- Schnellere Erkennung und Eindämmung von Bedrohungen.

- Reduzierung des manuellen Arbeitsaufwands durch Automatisierung.

- Verbesserte Genauigkeit durch erweiterte Analysen und weniger Fehlalarme.

- Verbesserte Koordination zwischen SOC-Teams.

Mit automatisierten Workflows erledigt SIEM sich wiederholende Aufgaben wie die Benachrichtigung von Benutzern und die schnelle Eindämmung von Bedrohungen, was die Reaktionszeiten verkürzt und die Ausbreitung von Angriffen einschränkt. Manuelle Antworten ermöglichen es den Sicherheitsanalysten, einzigartige oder notwendig erscheinende Vorfälle zu untersuchen und sicherzustellen, dass die Antworten zu jeder spezifischen Bedrohung passen.

Diese gründliche Vorgehensweise bei der Behandlung von Vorfällen ist entscheidend für die Reduzierung von Ausfallzeiten und die Verringerung der Auswirkungen von Sicherheitsproblemen auf kritische Abläufe.

Erfahren Sie, wie SIEM-Tools Sicherheitsprozesse rationalisieren und SOC-Teams unterstützen: Wie profitieren SIEM-Tools von SOC-Teams?

Compliance-Berichterstattung

SIEM-Lösungen sammeln und normalisieren kontinuierlich riesige Datenmengen und stellen so sicher, dass die Informationen korrekt und für Compliance-Audits leicht zugänglich sind. Letztlich verbessern die durch SIEM-Lösungen ermöglichten rationalisierten Prozesse die Compliance und setzen wertvolle Ressourcen frei, so dass sich die Sicherheitsteams auf strategischere Sicherheitsaufgaben konzentrieren können.

Durch die Automatisierung des Berichtsprozesses helfen SIEMs den Organisationen:

- Vereinfachen Sie die Einhaltung gesetzlicher Anforderungen (z.B. GDPR, HIPAA, PCI DSS), indem Sie revisionssichere Berichte erstellen

- Verringern Sie die erhebliche Belastung der IT- und Compliance-Teams.

- Vermeiden Sie die potenziellen Fallstricke einer manuellen Datenerfassung, die oft zu Fehlern oder Auslassungen führen kann.

- Führen Sie einen umfassenden Prüfpfad, der für den Nachweis der Compliance und der Rechenschaftspflicht gegenüber den Aufsichtsbehörden entscheidend ist.

Entdecken Sie, wie SIEM-Software Ihrer Organisation bei der Verwaltung sicherheitsrelevanter Daten helfen kann: Was ist eine Software zur Verwaltung von Sicherheitsinformationen und Ereignissen?

Die Rolle von KI und ML im SIEM

Moderne SIEM-Tools nutzen KI und maschinelles Lernen (ML), um:

- Verbessern Sie die Bedrohungserkennung

- Reduzieren Sie Fehlalarme

- Hilfe bei der Vorhersage von Sicherheitsverstößen

- Lernen Sie im Laufe der Zeit aus den Daten, verbessern Sie die Genauigkeit und reduzieren Sie unnötige Warnungen.

- Ermöglicht automatische Reaktionen auf Bedrohungen ohne menschliche Eingriffe, so dass sich die Sicherheitsexperten auf komplexere Probleme konzentrieren können.

- Einblicke in potenzielle Schwachstellen gewähren

Erkunden Sie die transformative Rolle von KI und ML im modernen SIEM: Welche Rolle spielen KI und ML in modernen SIEM-Lösungen?

SIEM-Integration

Durch die nahtlose Verbindung mit verschiedenen Sicherheitstechnologien wie Firewalls, Intrusion Detection Systemen und Schwachstellen-Scannern verbessert SIEM die Fähigkeit, potenzielle Bedrohungen mit größerer Präzision zu erkennen und darauf zu reagieren. Dieser Prozess wird durch das Sammeln umfangreicher Daten aus verschiedenen Quellen erreicht, was eine reibungslose Interoperabilität gewährleistet und ein zusammenhängendes Verständnis der Bedrohungslandschaft ermöglicht.

Da die Integration noch weiter geht, arbeiten SIEM-Systeme oft mit SOAR-Plattformen (Security Orchestration, Automation and Response) zusammen. Diese Zusammenarbeit erleichtert die Automatisierung von Sicherheitsaufgaben und stellt sicher, dass Warnungen und potenzielle Bedrohungen umgehend und angemessen behandelt werden.

Diese Fortschritte rationalisieren die Abläufe innerhalb der Sicherheitsteams und erhöhen die Effizienz und Reaktionsfähigkeit der gesamten Sicherheitslage einer Organisation. Die Integration von SIEM in bestehende Technologien ist entscheidend für den Aufbau eines robusten Verteidigungsmechanismus, der sich an die dynamische Natur von Cyber-Bedrohungen anpassen kann.

Entdecken Sie, wie SIEM-Systeme mit anderen Technologien zusammenarbeiten: Was ist die Integration von Sicherheitsinformationen und Ereignisverwaltung (SIEM)?

SIEM Anwendungsfälle

SIEM ist ein unschätzbares Werkzeug für Organisationen jeder Größe und bietet zahlreiche Anwendungsfälle, die ihre Cybersicherheit verbessern.

Bedrohungserkennung und Reaktion

- Überwachung von Bedrohungen in Echtzeit: SIEM-Systeme erkennen ungewöhnliche Aktivitäten wie Anomalien bei der Anmeldung, seitliche Bewegungen oder Brute-Force-Angriffe.

- Anwendungsfall: Erkennen von Ransomware-Angriffen durch Überwachung anormaler Dateiverschlüsselungsaktivitäten.

- Profitieren Sie davon: Schnelle Erkennung von Sicherheitsverletzungen und automatische Reaktionen zur Schadensbegrenzung.

- Strategie:

- Definieren Sie Anwendungsfälle und Korrelationsregeln auf der Grundlage gängiger Angriffsmuster (z.B. Brute Force, Privilegieneskalation).

- Integrieren Sie Threat Intelligence Feeds zur Anreicherung von Ereignisdaten.

- Nutzen Sie maschinelles Lernen, um Anomalien zu erkennen.

Bedrohungserkennung durch Insider

- Verhaltensanalytik: SIEM analysiert das Benutzerverhalten, um ungewöhnliche Aktivitäten zu erkennen, z. B. den Zugriff auf sensible Dateien außerhalb der Geschäftszeiten.

- Anwendungsfall: Identifizierung eines Mitarbeiters, der versucht, Unternehmensdaten auf externe Laufwerke zu exfiltrieren.

- Profitieren Sie davon: Schutz vor Datenschutzverletzungen, die durch böswillige oder fahrlässige Insider verursacht werden.

- Strategie:

- Implementierung von User and Entity Behavior Analytics (UEBA) zur Überwachung der Benutzeraktivitäten.

- Legen Sie Basiswerte für normales Verhalten fest und lösen Sie bei Abweichungen Alarme aus.

- Protokollieren und analysieren Sie die Aktivitäten von privilegierten Konten.

Advanced Persistent Threats (APTs) Erkennung

- Mustererkennung: SIEM-Systeme erkennen mehrstufige Angriffe, bei denen Hacker Fuß fassen und ihre Privilegien ausweiten.

- Anwendungsfall: Erkennen Sie die subtilen Anzeichen eines Angreifers, der ein Netzwerk auskundschaftet.

- Profitieren Sie davon: Frühzeitige Erkennung von komplexen, langwierigen Angriffen.

- Strategie:

- Verwenden Sie mehrschichtige Korrelationsregeln, um langfristige Angriffssequenzen zu identifizieren.

- Überwachen Sie Endpunkte, E-Mails und den Netzwerkverkehr auf subtile Anzeichen von Eindringlingen.

- Nutzen Sie externe Threat Intelligence, um Gefahrenindikatoren (IoCs) zu identifizieren.

Forensische Ermittlungen

- Log-Korrelation: SOC-Teams können die Quelle eines Vorfalls durch die Analyse historischer Protokolle zurückverfolgen.

- Anwendungsfall: Untersuchung eines Einbruchs, um herauszufinden, wie die Angreifer in das System eingedrungen sind und welchen Umfang der Angriff hatte.

- Profitieren Sie davon: Bessere Analyse nach einem Vorfall für eine bessere Verteidigung.

- Strategie:

- Stellen Sie sicher, dass Protokolle indiziert und für längere Zeiträume gespeichert werden (gemäß den gesetzlichen Anforderungen).

- Nutzen Sie die erweiterten Suchfunktionen, um den Ursprung von Vorfällen zu ermitteln.

- Korrelieren Sie Daten aus verschiedenen Quellen für die Ursachenanalyse.

Überwachung und Schutz von Endpunkten

- Umfassende Endpunkt-Protokolle: SIEM sammelt Daten von Endpunkt-Erkennungstools, um einen einheitlichen Überblick über die Geräteaktivitäten zu erhalten.

- Anwendungsfall: Erkennung von Malware auf einem Endpunkt, der mit bekannten bösartigen IPs kommuniziert.

- Profitieren Sie davon: Verbesserte Sicherheit der Endpunkte durch zentralisierte Überwachung.

- Strategie:

- Kombinieren Sie SIEM mit Tools zur Erkennung und Reaktion auf Endpunkte (EDR), um die Transparenz zu erhöhen.

- Richten Sie Warnungen für Malware, unbefugten Zugriff und verdächtige Dateiänderungen ein.

Cloud-Sicherheit Überwachung

- Integration in die Cloud: Moderne SIEMs lassen sich in Cloud-Plattformen wie AWS, Azure und Google Cloud integrieren, um Cloud-native Bedrohungen zu überwachen.

- Anwendungsfall: Identifizierung von falsch konfigurierten Speicherbereichen oder Erkennung ungewöhnlicher API-Aufrufe in Cloud-Umgebungen.

- Profitieren Sie davon: Schützt die Cloud-Infrastruktur vor unberechtigtem Zugriff und Fehlkonfigurationen.

- Strategie:

- Integrieren Sie Cloud-native SIEM-Tools in die wichtigsten Plattformen (z.B. AWS, Azure, GCP).

- Verwenden Sie APIs und Konnektoren, um Cloud-Aktivitäten in Echtzeit zu überwachen.

Erkennung seitlicher Bewegungen

- Analyse des Netzwerkverkehrs: SIEM verfolgt Datenverkehrsmuster, um Angreifer zu identifizieren, die sich seitlich im Netzwerk bewegen.

- Anwendungsfall: Kennzeichnung nicht autorisierter Kommunikation zwischen Servern, die normalerweise nicht interagieren.

- Profitieren Sie davon: Hindert Angreifer daran, ihre Privilegien zu erweitern oder auf kritische Systeme zuzugreifen.

- Strategie:

- Überwachen Sie den Ost-West-Verkehr innerhalb des Netzwerks auf ungewöhnliche Kommunikationsmuster.

- Implementieren Sie eine Segmentierung des Netzwerks, um laterale Bewegungen einzuschränken.

- Verwenden Sie Täuschungstechniken wie Honeypots, um Angreifer zu identifizieren.

Phishing-Erkennung

- E-Mail-Protokollanalyse: SIEM-Tools analysieren den E-Mail-Verkehr auf Anzeichen für Phishing-Versuche.

- Anwendungsfall: Identifizierung von Massen-Phishing-E-Mails mit bösartigen Links, die an Mitarbeiter gesendet werden.

- Profitieren Sie davon: Reduziert das Risiko des Diebstahls von Zugangsdaten und der Infektion mit Malware.

- Strategie:

- Überwachen Sie E-Mail-Gateways und analysieren Sie die Kopfzeilen auf Spoofing oder bösartige Links.

- Überprüfen Sie Anhänge mit Threat Intelligence Datenbanken.

Risikoüberwachung durch Drittparteien

- Sicherheit in der Lieferkette: SIEM-Systeme überwachen Zugriffsprotokolle von Drittanbietern, um abnormale Aktivitäten zu erkennen.

- Anwendungsfall: Erkennung eines kompromittierten Anbieterkontos, das auf sensible interne Systeme zugreift.

- Profitieren Sie davon: Schützt vor Risiken, die von externen Partnern ausgehen.

- Strategie:

- Überwachen Sie den Zugriff Dritter auf kritische Systeme durch Korrelation der Protokolle.

- Setzen Sie strenge Zugriffsrichtlinien durch und überwachen Sie die Aktivitäten der Anbieter in Echtzeit.

Erkennung von Distributed Denial of Service (DDoS)

- Anomalien im Verkehr: SIEM-Tools überwachen ungewöhnliche Spitzen im Netzwerkverkehr, die auf DDoS-Angriffe hinweisen.

- Anwendungsfall: Erkennen von volumetrischen Angriffen, die darauf abzielen, eine Webanwendung zu überwältigen.

- Profitieren Sie davon: Ermöglicht eine schnelle Entschärfung zur Aufrechterhaltung der Serviceverfügbarkeit.

- Strategie:

- Überwachen Sie den Netzwerkverkehr auf Volumenspitzen.

- Verwenden Sie die Funktionen zur Ratenbegrenzung und zur Erstellung von schwarzen Listen, um Angriffe abzuschwächen.

Orchestrierung und Automatisierung der Sicherheit

- SOAR-Fähigkeiten: Einige SIEM-Systeme integrieren Security Orchestration, Automation, and Response (SOAR), um automatisierte Playbooks auszuführen.

- Anwendungsfall: Automatische Quarantäne eines Endpunkts bei Erkennung von Malware.

- Profitieren Sie davon: Beschleunigt die Reaktionszeit und reduziert den manuellen Arbeitsaufwand.

- Strategie:

- Integrieren Sie SOAR-Plattformen mit Ihrem SIEM, um gemeinsame Arbeitsabläufe zu automatisieren.

- Erstellen Sie Playbooks für sich wiederholende Aufgaben wie die Quarantäne von Geräten oder die Benachrichtigung von Beteiligten.

Entdecken Sie weitere SIEM-Anwendungsfälle, die wichtige Erkenntnisse liefern: Was sind SIEM-Anwendungsfälle?

Wie Sie eine SIEM-Lösung auswählen

Wenn Sie sich für eine SIEM-Lösung entscheiden, sollten Sie die Möglichkeiten der Bereitstellung berücksichtigen:

- Vor-Ort vs. Cloud-basiert: Entscheiden Sie sich zwischen selbst gehosteten SIEM-Systemen oder Cloud-basierten Lösungen, je nach Ihren Infrastrukturanforderungen.

- Verwaltete Sicherheitsdienste (MSSP): MSSPs bieten Expertise bei der Bereitstellung und Verwaltung von SIEM-Systemen für Organisationen mit begrenzten Ressourcen.

Bewährte Praktiken für die Implementierung von SIEM

Die Implementierung eines SIEM-Systems umfasst mehrere entscheidende Schritte, um seine Effektivität und Ausrichtung auf die Sicherheitsziele des Unternehmens zu gewährleisten.

- Definieren Sie Ziele: Beginnen Sie mit spezifischen Anwendungsfällen und erweitern Sie diese, wenn die Organisation reif ist.

- Integrieren Sie Datenquellen: Stellen Sie sicher, dass alle relevanten Systeme (z.B. Firewalls, Endpunkte, Anwendungen) in das SIEM einfließen.

- Korrelationsregeln maßschneidern: Passen Sie die Regeln an die individuellen Risiken und das Umfeld Ihrer Organisation an.

- Trainieren Sie SOC-Teams: Bieten Sie Schulungen zur Interpretation von SIEM-Warnungen und zur Verwendung erweiterter Funktionen an.

- Regelmäßig überprüfen: Optimieren Sie kontinuierlich die Konfigurationen und aktualisieren Sie die Korrelationsregeln, um sie an neue Bedrohungen anzupassen.

Entdecken Sie zusätzliche Anleitungen für die Implementierung von SIEM: Was sind die besten Praktiken für die Implementierung von SIEM?

SIEM vs. andere Sicherheitslösungen

In der Welt der Cybersicherheit gibt es viele Tools, und die Unterscheidung zwischen Lösungen wie SIEM und anderen Sicherheitstechnologien ist entscheidend für den Aufbau einer effektiven Verteidigungsstrategie.

XDR vs. SIEM

XDR bietet einen modernen, integrierten Ansatz für die Bedrohungserkennung und -bekämpfung, der ein umfassenderes Spektrum an Datenquellen abdeckt und Echtzeitfunktionen bietet. SIEM konzentriert sich mehr auf die Protokoll- und Ereignisverwaltung, die historische Analyse und die Compliance-Berichterstattung.

Organisationen sollten bei der Wahl zwischen den beiden Systemen ihre spezifischen Sicherheitsanforderungen und die vorhandene Infrastruktur berücksichtigen. Viele Organisationen verwenden eine Kombination aus XDR und SIEM für eine umfassende Sicherheitsüberwachung und Reaktion auf Vorfälle.

Erfahren Sie, wie sich XDR und SIEM in ihrem Ansatz und Umfang unterscheiden: Was ist der Unterschied zwischen SIEM und XDR?

SOAR vs. SIEM

SOAR (Security Orchestration, Automation, and Response) und SIEM sind wichtige Komponenten der Cybersicherheit. Auch wenn sie jeweils unterschiedlichen Zwecken dienen, arbeiten sie zusammen.

Letztendlich konzentriert sich SIEM vor allem auf die Datensammlung, Überwachung und Analyse von Sicherheitsprotokollen und -daten. Es erzeugt Warnmeldungen, wenn potenzielle Sicherheitsprobleme erkannt werden, während SOAR die Reaktionen auf diese Sicherheitsbedrohungen automatisiert und die daraus resultierenden Warnmeldungen verwaltet. Während einige SIEM-Lösungen grundlegende Automatisierungsfunktionen enthalten, bieten bestimmte SOAR-Plattformen Threat Intelligence.

Ein tiefer Einblick in die Unterschiede zwischen SIEM- und SOAR-Tools: SIEM vs. SOAR: Was ist der Unterschied?

EDR vs. SIEM

EDR (Endpoint Detection and Response) überwacht Server, Workstations und mobile Geräte, um Sicherheitsvorfälle zu erkennen und darauf zu reagieren und bietet so detaillierten Schutz für Endpunkte. SIEM sammelt und analysiert Sicherheitsereignisse im gesamten Netzwerk, um die Sicherheitslage zu bewerten. Viele Organisationen verwenden EDR und SIEM gemeinsam.

Erfahren Sie, wie Sie EDR und SIEM nutzen können, um Ihre Sicherheitsabdeckung zu verbessern: Was ist der Unterschied zwischen EDR und SIEM?

Was ist Cloud SIEM?

Cloud SIEM nutzt die Cloud-Infrastruktur, um eine skalierbare, flexible und kostengünstige Sicherheitsüberwachung und Bedrohungserkennung im gesamten Netzwerk einer Organisation zu ermöglichen. Es zentralisiert und analysiert große Mengen von Sicherheitsdaten aus verschiedenen Quellen in Echtzeit und ermöglicht so eine schnelle Erkennung von und Reaktion auf Bedrohungen.

SIEM-Lösungen in der Cloud bieten eine bessere Skalierbarkeit, eine einfachere Bereitstellung und eine bessere Zugänglichkeit und sind damit ideal für moderne, verteilte und hybride IT-Umgebungen.

Verstehen Sie, wie Cloud SIEM die Sicherheit in Cloud-Umgebungen im Vergleich zu traditionellen On-Premises-Systemen erhöht: Was ist Cloud SIEM?

Die Entwicklung von SIEM

Die Entwicklung von SIEM spiegelt den Wandel der Cybersicherheitslandschaft von reaktivem zu proaktivem Bedrohungsmanagement wider. Moderne SIEM-Lösungen konzentrieren sich auf Automatisierung, KI-gesteuerte Erkenntnisse und Skalierbarkeit und ermöglichen es Organisationen, die komplexen und sich schnell entwickelnden Bedrohungen von heute effektiv zu bekämpfen.

1990s

Mit der Anbindung von Unternehmen an das Internet konnten Firewalls allein die wachsenden Bedrohungen nicht mehr bewältigen. Sicherheitsteams brauchten Tools, um Warnmeldungen in allen Netzwerken zu sammeln und zu priorisieren. Dies führte zur Entwicklung von SIEM durch die Kombination von Protokollmanagement (SIM) und Echtzeitüberwachung (SEM).

Anfang der 2000er Jahre

Die ersten SIEM-Lösungen konzentrierten sich auf die Zentralisierung von Warnmeldungen und Compliance-Berichten, waren aber nicht skalierbar und basierten auf manuellen Prozessen, was ihre Effektivität einschränkte.

Weiterentwicklungen

Im Laufe der Zeit entwickelte sich SIEM mit Echtzeitüberwachung, fortschrittlichen Analysen und maschinellem Lernen weiter und ermöglichte eine schnellere Bedrohungserkennung und Reaktion.

Heute

Moderne SIEM-Plattformen nutzen KI und lassen sich mit Automatisierungstools wie SOAR integrieren, um Arbeitsabläufe zu rationalisieren. Das macht sie zu einer unverzichtbaren Voraussetzung für proaktive und effiziente Sicherheitsabläufe.

Die Zukunft von SIEM

Es ist wichtig zu verstehen, dass Veränderungen in der Technologie und neue Sicherheitsbedrohungen die Zukunft von SIEM beeinflussen werden. Da sich die Cybersicherheit kontinuierlich verbessert, werden sich SIEM-Lösungen anpassen, um neue Bedrohungen effektiv zu erkennen, zu behandeln und darauf zu reagieren.

Die Abwehr heutiger Bedrohungen erfordert einen radikal neuen Ansatz für Sicherheitsoperationen. Die Zukunft von SIEM wird wahrscheinlich von mehreren wichtigen Trends und Fortschritten im Bereich der Cybersicherheit geprägt sein:

- Integration mit künstlicher Intelligenz und maschinellem Lernen

- Cloud-native und hybride Bereitstellungen

- Analyse des Benutzer- und Entitätsverhaltens (UEBA)

- Integration von Threat Intelligence

- Automatisierung und Orchestrierung

- Verbessertes Benutzererlebnis und Visualisierung

- Compliance und Datenschutzmanagement

- Integration mit erweiterter Erkennung und Reaktion (XDR)

Entdecken Sie, wie XSIAM die traditionellen SIEM-Funktionen mit KI-gesteuerten Analysen, Automatisierung und Orchestrierung neu definiert: Was ist XSIAM?

SIEM-FAQs

SIEM-Tools verhindern Cyberangriffe nicht direkt, sondern spielen eine entscheidende Rolle bei der Erkennung von und Reaktion auf Sicherheitsbedrohungen in Echtzeit. Durch das Sammeln und Analysieren von Daten aus verschiedenen Netzwerkquellen liefern SIEM-Systeme wertvolle Erkenntnisse, die Sicherheitsteams helfen, ungewöhnliche Muster und potenzielle Verstöße zu erkennen, bevor sie eskalieren. Diese rechtzeitige Erkennung ist entscheidend, um die Auswirkungen von Sicherheitsvorfällen zu minimieren und zu verhindern, dass sie der Infrastruktur einer Organisation schweren Schaden zufügen. Während sich traditionelles SIEM auf die Erkennung und Analyse konzentriert, können moderne SIEM-Lösungen, die mit SOAR-Funktionen (Security Orchestration, Automation and Response) integriert sind, automatisierte Präventivmaßnahmen einleiten, z. B:

- Automatisches Blockieren verdächtiger IP-Adressen

- Quarantäne der betroffenen Systeme

- Deaktivieren kompromittierter Benutzerkonten

- Aktualisierung der Firewall-Regeln in Echtzeit

- Auslösen zusätzlicher Anforderungen an die Authentifizierung

Darüber hinaus helfen die historischen Analysefunktionen von SIEM Organisationen, aus vergangenen Vorfällen zu lernen und ihre Präventivmaßnahmen zu verstärken:

- Identifizierung von Sicherheitslücken und Schwachstellen

- Verfeinerung der Sicherheitsrichtlinien

- Verbesserung der Regeln zur Bedrohungserkennung

- Ermöglichung der proaktiven Bedrohungssuche

- Verbesserung des Sicherheitstrainings auf der Grundlage der tatsächlichen Vorfälle

SIEM bietet umfassende Protokollierungs- und Überwachungsfunktionen, die sowohl bei der sofortigen Reaktion als auch bei der langfristigen Verbesserung der Sicherheitslage helfen und letztlich zur Gesamtstrategie einer Organisation zur Verhinderung von Cyberangriffen beitragen.